Badacz bezpieczeństwa @_simo36 zwrócił sporo głów tweetem udostępniony w piątek, który wydaje się zawierać dowód koncepcji (PoC) dla łańcucha exploitów o nazwie WeightBufs, który w niektórych wersjach umożliwia odczyt i zapis w pamięci jądra systemów iOS i iPadOS 15 oraz macOS 12.

W tweecie @_simo36 wskazuje stronę GutHub, która zawiera nie tylko wszystkie informacje na temat exploita, ale także slajdy do prezentacji, którą przedstawili na POC2022.

Jak się wydaje, sam exploit obsługuje s wszystkie wersje iOS i iPadOS 15 na urządzeniach wyposażonych w Neural Engine (A11 i nowsze) po prostu nieśmiałe od iOS i iPadOS 16; ale iOS i iPadOS 15.6 łatają ucieczkę z piaskownicy, która przerywa łańcuch exploitów wykorzystany do zhakowania WeightBufs. Mając to na uwadze, pełny łańcuch exploitów jest obecnie wykonalny tylko w systemach iOS i iPadOS 15.0-15.5 oraz macOS 12.0-12.4.

Powyższy problem podkreśla jeden z podstawowych problemów wpływających na dzisiejsze jailbreaking, czyli sposób, w jaki techniki stały się ważniejsze niż same exploity jądra. Żaden pojedynczy exploit jądra nie spowoduje jailbreaku na współczesnym oprogramowaniu iOS lub iPadOS, ponieważ Apple nadal zwiększa bezpieczeństwo iPhone’a i iPada. Z tego powodu programiści jailbreak potrzebują dodatkowych zasobów, takich jak obejścia i ucieczki z piaskownicy, aby je osiągnąć. Logika poruszania się po wszystkich tych mechanizmach jest tym, co stanowi technikę.

Co najmniej cztery różne luki, które zostały już zgłoszone Apple, są wykorzystywane w łańcuchu exploitów @_simo36, w tym następujące:

CVE-2022-32845: i obejście sprawdzania podpisu dla modelu.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Odczyt z powodu braku weryfikacji indeksu tablicy. CVE-2022-42805: ZinComputeProgramUpdateMutables() potencjalny arbitralny odczyt z powodu problemu z przepełnieniem liczby całkowitej CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Niedopełnienie bufora z powodu problemu z przepełnieniem liczby całkowitej.

Obecnie @_simo36 twierdzi, że pomyślnie przetestował swój łańcuch exploitów na następujących kombinacjach urządzeń i oprogramowania układowego:

iPhone 12 Pro (iPhone 13,3) z systemem iOS 15.5 iPad Pro (iPad 8,10) z systemem iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) z systemem iOS 15.4.1 MacBook Air (10,1 z chipem M1) z systemem macOS 12.4

Tak więc palące pytanie, o którym wszyscy pytacie, brzmi: „czy można to wykorzystać do ucieczka z więzienia? A prosta odpowiedź na to pytanie brzmiałaby „nie”, ponieważ jest to tylko jeden element większej układanki i dużo więcej pracy wymagałoby zbudowania jailbreak i uruchomienia go na urządzeniach użytkowników końcowych.

Nadal , dowód koncepcji jest doskonałym przykładem mistrzowskiego hakowania i możemy mieć tylko nadzieję, że pomoże to w szybszym rozwiązaniu układanki, ponieważ kilka zespołów jailbreakowych pracuje w tle nad tworzeniem jailbreaków dla iOS i iPadOS 15.

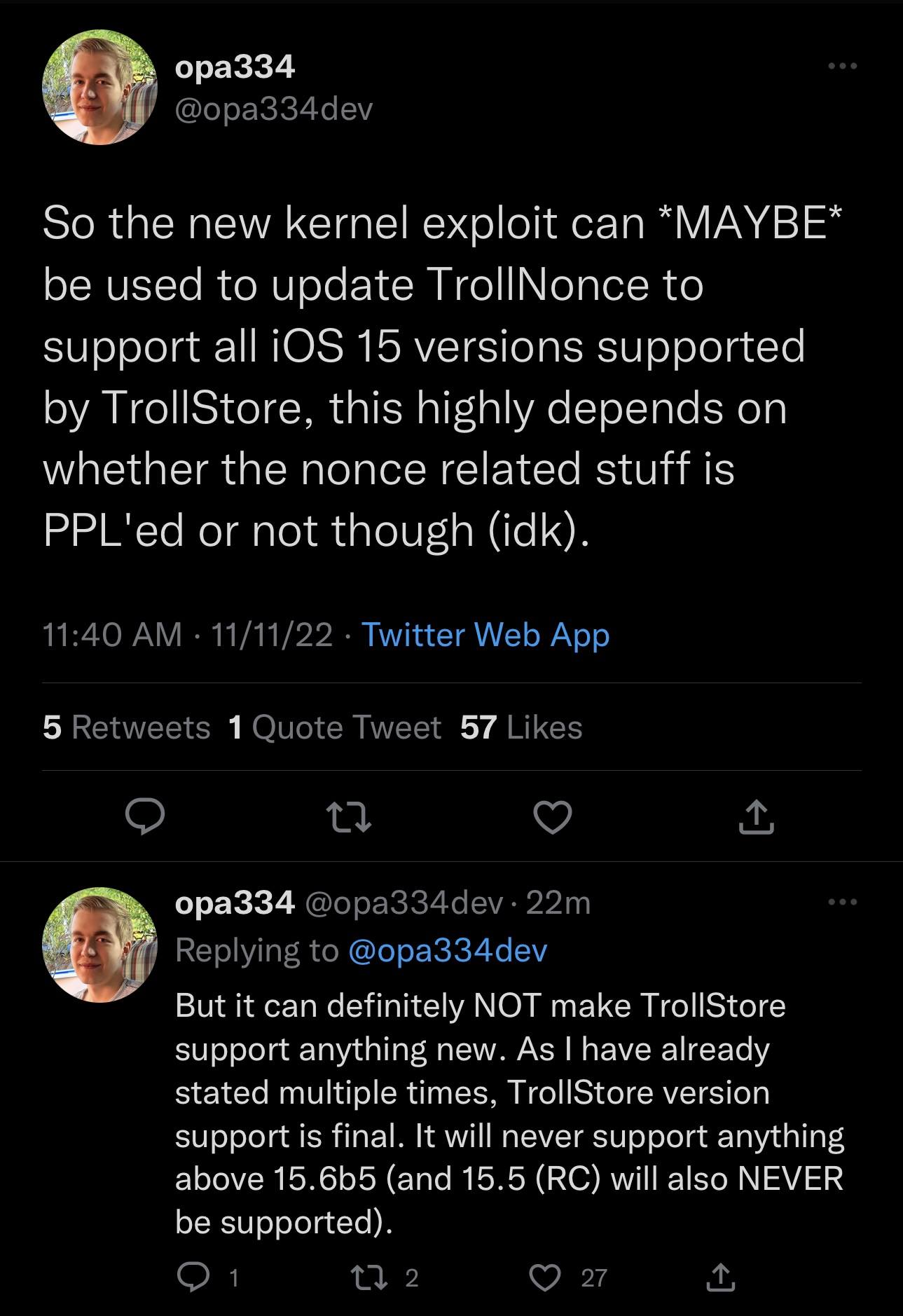

W rzeczywistości niektórzy programiści już szukają sposobów na włączenie go do swoich projektów, na przykład programista TrollStore @opa334, który może wykorzystać go do ulepszenia TrollNonce. Warto jednak zauważyć, że TrollStore nigdy nie będzie obsługiwał niczego nowszego niż oprogramowanie, które już obsługuje:

Czy jesteś podekscytowany tym, co stanie się z nowym łańcuchem exploitów? Daj nam znać w sekcji komentarzy poniżej.