W ciągu ostatnich kilku lat ataki złośliwego oprogramowania na systemy iOS i Android stały się powszechne, a cyberprzestępcy nieustannie znajdują nowe sposoby infiltracji naszych systemów. Według raportu firmy Check Point Research (CPR ), cyberprzestępcy wykorzystują nową odmianę złośliwego oprogramowania o nazwie FluHorse, aby atakować użytkowników Androida i kraść poufne informacje, takie jak dane kart kredytowych, hasła i kody uwierzytelniania dwuskładnikowego.

Złośliwe oprogramowanie, którego głównym celem jest użytkowników w Azji Wschodniej, wysyła e-maile do znanych osób, które zachęcają je do rozwiązania problemu z płatnością. Wiadomość e-mail zawiera jednak łącze, które prowadzi użytkowników do fałszywych witryn internetowych legalnych aplikacji, gdzie cyberprzestępcy zachęcają ich do zainstalowania fałszywego pakietu APK aplikacji.

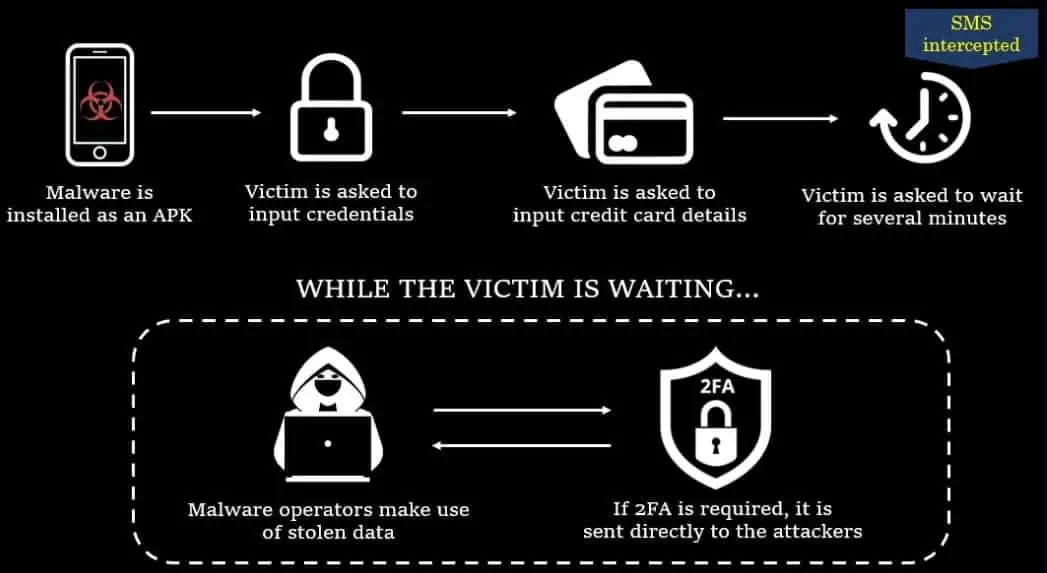

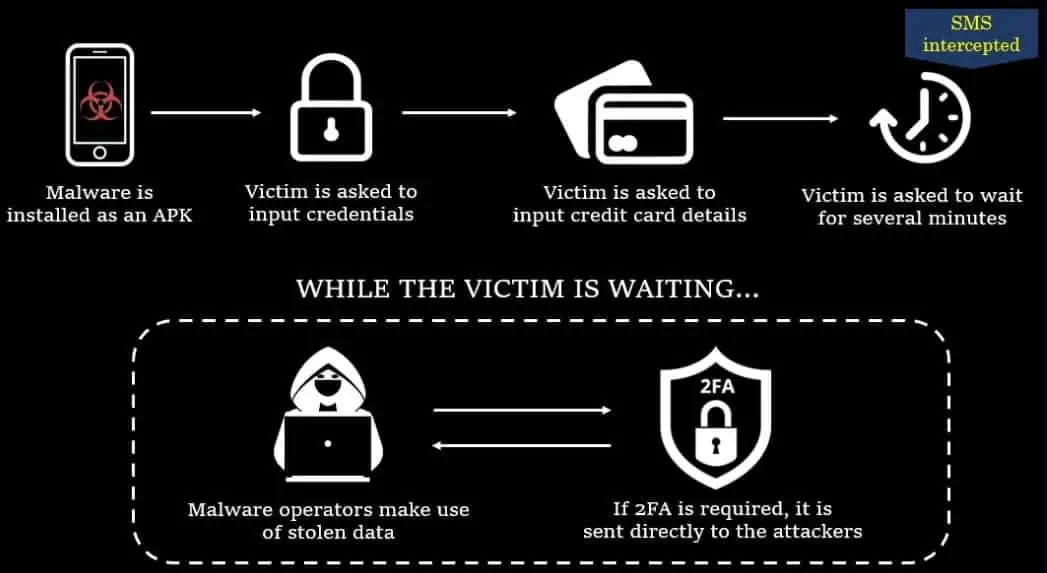

Po zainstalowaniu aplikacja żąda dostępu do wiadomości SMS w celu przechwycenia przychodzących 2FA kody i monituje użytkowników o wprowadzenie danych logowania i informacji o karcie kredytowej w celu rozwiązania problemu z płatnością. Następnie aplikacja wyświetla komunikat „system jest zajęty” przez 10 minut, podczas których zbiera poufne informacje i przesyła je atakującym. Ponieważ aplikacje dokładnie naśladują wygląd legalnych aplikacji, wielu użytkowników nie zauważa ograniczonej funkcjonalności i złośliwego zachowania.

Aktywna od zeszłego roku kampania złośliwego oprogramowania jest skierowana na aplikacje takie jak ETC, aplikacja do pobierania opłat używana na Tajwanie, VPBank Neo, aplikacja bankowa w Wietnamie oraz nienazwana aplikacja transportowa.

Ostrzeżenie dla użytkowników Androida

Podczas gdy cyberprzestępcy atakują obecnie użytkowników w Azji Wschodniej, badacze CheckPoint ostrzegają, że kampania może rozprzestrzenić się także na kraje zachodnie. A ponieważ cyberprzestępcy stale opracowują nowe aplikacje zainfekowane przez FluHorse, użytkownicy Androida powinni zachować ostrożność, otrzymując e-maile nakłaniające ich do podjęcia natychmiastowych działań, ponieważ e-maile te mogą zawierać złośliwe oprogramowanie.

Ponadto, aby zapewnić najlepsze praktyki , użytkownicy nigdy nie powinni pobierać aplikacji ani plików z witryn innych firm ani linków podanych w wiadomościach e-mail, regularnie aktualizować swoje urządzenia do najnowszej poprawki zabezpieczeń, włączać uwierzytelnianie dwuetapowe i instalować godne zaufania oprogramowanie antywirusowe.