Nie jest tajemnicą, że w ciągu ostatnich kilku lat zagrożenie ze strony hakerów wykorzystujących luki w zabezpieczeniach w celu uzyskania dostępu do informacji skłoniło wiele producentów smartfonów do wdrożenia solidnych środków bezpieczeństwa cybernetycznego. Jednak naukowcy z Tencent Labs i Zhejiang University odkryli nowy typ ataku, którego celem są systemy uwierzytelniania odcisków palców na nowoczesnych smartfonach. Atak nazwany BrutePrint ma na celu ominięcie uwierzytelniania użytkownika poprzez powtarzane próby i błędy, co stanowi poważne zagrożenie dla kont i osób.

Jak działa atak BrutePrint?

Aby przeprowadzając atak BrutePrint, badacze zidentyfikowali i wykorzystali dwie luki dnia zerowego o nazwach Cancel-After-Match-Fail (CAMF) i Match-After-Lock (MAL), co pozwoliło im obejść istniejące zabezpieczenia smartfonów, takie jak limity prób i wykrywanie żywotności. Ponadto badacze odkryli również, że dane na interfejsie Serial Peripheral Interface (SPI) czujników linii papilarnych nie były chronione, co czyniło je podatnymi na atak.

Atak polega na systematycznych próbach odblokowania urządzenia przy użyciu baz danych pochodzących z akademickich zbiorów danych, danych biometrycznych, które wyciekły i podobnych źródeł. Należy jednak pamiętać, że czas potrzebny do skutecznego naruszenia zależy od liczby przechowywanych odcisków palców. Na przykład na smartfonach z zarejestrowanym tylko jednym odciskiem palca atak może trwać od 2,9 do 13,9 godzin. Jednak na urządzeniach z wieloma zarejestrowanymi odciskami palców atak zajmuje tylko około 0,66 do 2,78 godziny, ponieważ prawdopodobieństwo znalezienia odpowiedniego odcisku palca dramatycznie wzrasta.

Urządzenia podatne na atak

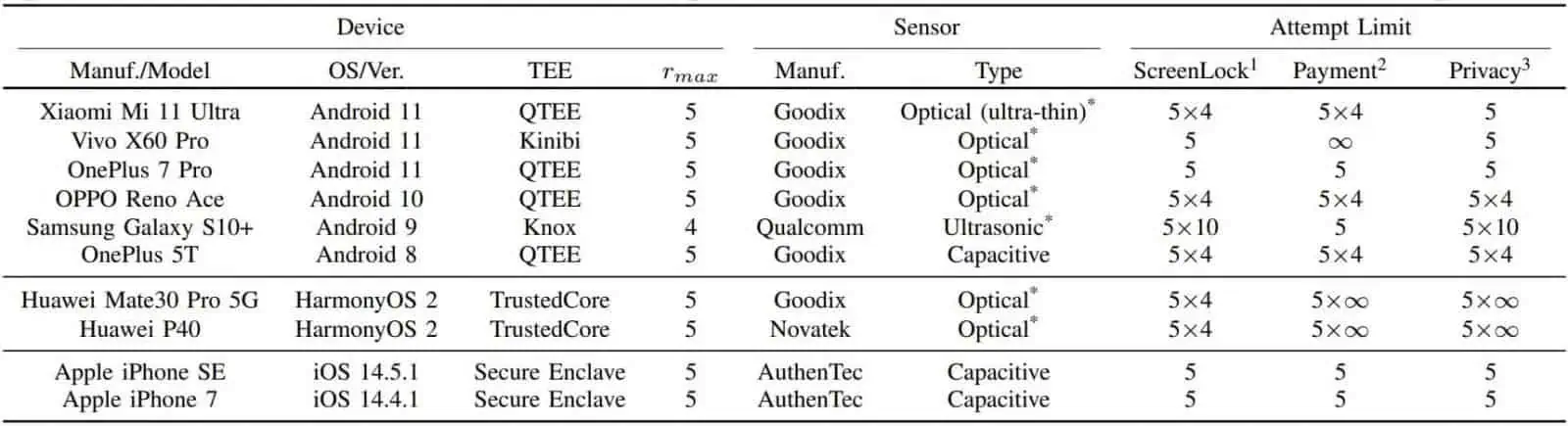

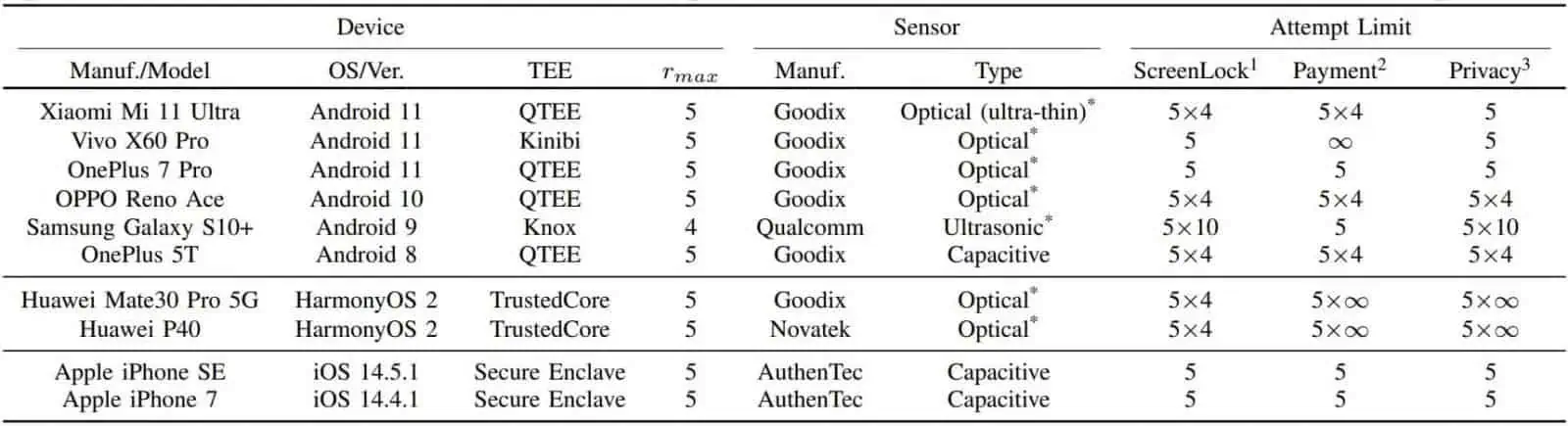

W swoim raporcie badacze oświadczyli, że przetestowali atak na dziesięciu popularnych modelach smartfonów i stwierdzili, że wszystkie urządzenia z Androidem były podatne na atak. Dlatego jeśli atakujący uzyska dostęp do twojego urządzenia, będzie musiał jedynie wyłączyć zabezpieczenia, mieć wystarczająco dużo czasu i minimalny sprzęt kosztujący około 15 USD. Z drugiej strony urządzenia z systemem iOS były znacznie bezpieczniejsze, a badaczom udało się uzyskać tylko dziesięć dodatkowych prób na modelach iPhone SE i iPhone 7, przez co atak był nieskuteczny.

Chociaż ten typ ataku może nie być atrakcyjny dla przeciętnego hakera, ponieważ wymaga fizycznego dostępu do smartfona, naukowcy ostrzegają, że podmioty sponsorowane przez państwo i organy ścigania mogą wykorzystywać tę technikę w celu uzyskania dostępu do danych. Dlatego producenci urządzeń będą musieli działać szybko i jak najszybciej załatać te luki zero-day.