Você já ouviu falar de ACLs? Isso é algo muito importante no que diz respeito à segurança do computador. Neste artigo, discutiremos o que são ACLs, juntamente com os tipos de ACLs disponíveis no momento.

O que é Lista de controle de acesso (ACL)?

Pessoas que desejam para saber o que são ACLs, entre outras coisas, sugerimos a leitura das informações abaixo, pois contém tudo o que você precisa saber.

O que significa ACL?O que são ACLs, então?Por que devemos usar ACLs?Onde possível, podemos colocar uma ACL?

1] O que significa ACL?

Muitos têm se perguntado o que significa a sigla ACL. Bem, isso significa Lista de controle de acesso e é muito importante quando se trata de dispositivos de rede.

2] O que são ACLs, então?

As ACLs são basicamente um conjunto de regras que observam o tráfego que é entrada e saída. A partir daí, ele irá compará-lo com um conjunto de declarações definidas. Agora, também devemos observar que a ACL é um dos componentes mais fundamentais na segurança de rede.

Além disso, uma ACL e um firewall sem estado são basicamente as mesmas coisas no sentido de que apenas restringem, bloqueiam ou permitem todos os pacotes que fluem da origem para o destino final.

Quando se trata de onde as ACLs geralmente são encontradas, podemos dizer com certeza que roteadores ou firewalls. No entanto, os usuários podem configurar ACLs para serem executadas em dispositivos que são executados em uma rede.

3] Por que devemos usar ACLs?

O motivo para usar ACL é para fins de fornecer segurança a uma rede. Se a ACL não for acionada, qualquer forma de tráfego poderá entrar ou sair, e isso é ruim porque tráfego indesejado e perigoso pode ser desviado.

Quando se trata de melhorar a segurança com ACL, os usuários podem optar por negar atualizações de roteamento específicas ou fornecer controle de fluxo de tráfego, por exemplo.

4] Onde possível, podemos colocar uma ACL?

Dispositivos conectados ao A Internet precisa de uma maneira de filtrar o tráfego, portanto, um dos melhores lugares para configurar ACLs é nos roteadores de borda. Pelo que entendemos, um dispositivo de roteamento que suporte ACL pode ser colocado em uma posição voltada para a Internet e também conectado a uma forma de zona de buffer que divide a rede privada e a Internet pública.

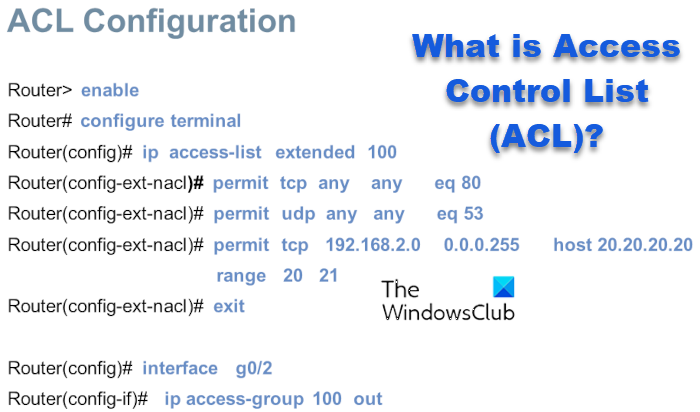

Além disso, existe a opção de configurar uma ACL para poder proteger contra portas específicas, por exemplo, TCP ou UDP.

Quais são os diferentes tipos de ACLs?

Existem são dois tipos de ACLs, tanto quanto sabemos, e são Listas de Acesso Padrão e Listas de Acesso Estendidas. Vamos explicar do que se trata.

Listas de acesso padrãoListas de acesso estendido

1] Listas de acesso padrão

No que diz respeito às listas de acesso padrão, só é possível fornecer o IP endereço de um pacote. Devemos ressaltar que esses tipos de Listas de Acesso não estão no mesmo nível de energia quando comparados às Listas de Acesso Estendidas, mas a boa notícia é que elas não exigem muita energia do processador do roteador.

2] Listas de acesso estendidas

Se você optar por usar listas de acesso estendidas, espere uma filtragem mais precisa quando comparada às listas de acesso padrão. Além disso, é possível que os usuários avaliem os endereços IP de destino e de origem com facilidade, assim como a porta de origem e de destino, protocolo de camada 3 e muito mais.

Lembre-se de que uma Lista de acesso estendida é mais difícil de configurar e consumirá mais energia do processador do que a Lista de acesso padrão. No entanto, você recebe um maior nível de controle.

Leia: O que é Ciência de Dados e como você se torna um Cientista de Dados?

O que são As ACLs são usadas para?

Lista de controle de acesso é um conjunto definido de regras projetadas para controlar o tráfego de rede e reduzir os ataques de hackers à rede. As ACLs também são usadas para filtrar o tráfego que também é baseado em regras específicas designadas para saída e entrada da rede de computadores.

Quais são os benefícios da Lista de controle de acesso?

Melhor segurança de acesso à Internet servidores.Mais autoridade de acesso por meio de pontos de entrada.Mais controle de acesso e tráfego entre redes internas.Controle mais granular das permissões de usuário e grupo.

Espero que isso ajude.