O pesquisador de segurança @_simo36 chamou a atenção com um Tweet compartilhado na sexta-feira que parece conter uma prova de conceito (PoC) para uma cadeia de exploração chamada WeightBufs que alcança recursos de leitura e gravação da memória do kernel em algumas versões do iOS e iPadOS 15 e macOS 12.

No Tweet, @_simo36 aponta para uma página do GutHub que contém não apenas todas as informações sobre o exploit, mas também os slides da apresentação que eles deram em POC2022.

Como parece, o próprio exploit suporta s todas as versões do iOS e iPadOS 15 em dispositivos equipados com Neural Engine (A11 e mais recentes) um pouco abaixo do iOS e iPadOS 16; mas o iOS e o iPadOS 15.6 corrigem o escape do sandbox, que quebra a cadeia de exploração usada para obter o hack do WeightBufs. Com isso em mente, a cadeia de exploração completa só é viável atualmente no iOS e iPadOS 15.0-15.5 e macOS 12.0-12.4.

O problema acima destaca um dos principais problemas que afetam o jailbreak hoje, que é como as técnicas tornaram-se mais importantes do que as próprias explorações do kernel. Nenhuma exploração de kernel única fará um jailbreak no firmware moderno do iOS ou iPadOS, já que a Apple continua a aumentar a segurança do iPhone e do iPad. Por causa disso, os desenvolvedores de jailbreak precisam de recursos adicionais, como desvios e escapes de sandbox, apenas para conseguir um. A lógica por trás da navegação em todos esses mecanismos é o que constitui uma técnica.

Pelo menos quatro vulnerabilidades diferentes que já foram relatadas à Apple são usadas na cadeia de exploração de @_simo36, incluindo o seguinte:

CVE-2022-32845: anediu o bypass de verificação de assinatura para model.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Lido devido à falta de validação de índice de matriz. CVE-2022-42805: ZinComputeProgramUpdateMutables() leitura arbitrária em potencial devido a problema de estouro de número inteiro CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Estouro de buffer devido a problema de estouro de número inteiro.

Atualmente, @_simo36 diz que testou sua cadeia de exploração com sucesso nas seguintes combinações de dispositivo e firmware:

iPhone 12 Pro (iPhone 13,3) executando iOS 15.5 iPad Pro (iPad 8,10) executando iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) rodando iOS 15.4.1 MacBook Air (10,1 com chip M1) rodando macOS 12.4

Então a pergunta que todos vocês estão fazendo é: “isso pode ser usado para uma fuga de presos?” E a resposta simples para essa pergunta seria não, porque é apenas uma peça de um quebra-cabeça maior e muito mais trabalho seria necessário para criar um jailbreak e colocá-lo em funcionamento nos dispositivos do usuário final.

Ainda , a prova de conceito é um ótimo exemplo de hacking magistral, e só podemos esperar que ajude a concluir o quebra-cabeça mais rapidamente, pois várias equipes de jailbreak trabalham em segundo plano para desenvolver jailbreaks para iOS e iPadOS 15.

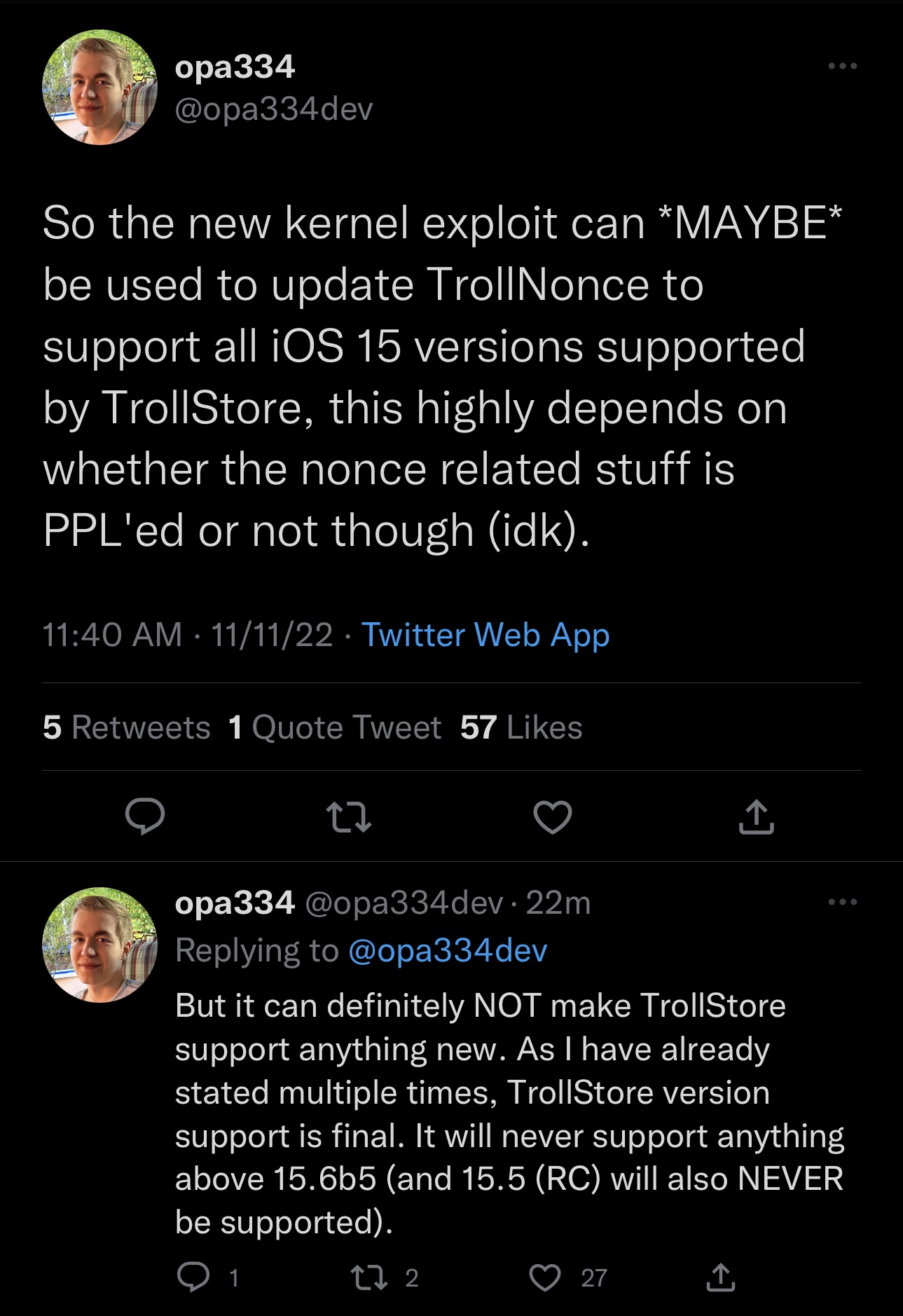

Na verdade, alguns desenvolvedores já estão procurando maneiras de incorporá-lo em seus projetos, como o desenvolvedor do TrollStore @opa334, que pode usá-lo para aprimorar o TrollNonce. Mas vale a pena notar que o TrollStore nunca suportará nada mais novo do que o firmware que já suporta:

Você está animado para ver o que acontece com a nova cadeia de exploração? Informe-nos na seção de comentários abaixo.