Depois de sua experiência difícil com o programa Apple Security Bounty e a App Store, o pesquisador de segurança e desenvolvedor Denis Tokarev criticou o processo de revisão defeituoso da empresa que permite malware na App Store. Em seu novo artigo, ele explica como aplicativos maliciosos facilmente enganam o algoritmo de detecção da App Store e os processos de revisão humana para enganar os usuários insuspeitos.

Ele também acusou a Apple de dar a alguns desenvolvedores tratamento preferencial e deliberadamente fechar os olhos para aplicativos de embuste “porque recebe uma redução de 30% de todo o dinheiro retirado das vítimas”. A App Store está infestada de aplicativos fraudulentos, não apenas os desenvolvedores, mas o bolsista da Apple, Phil Schiller, também expressou frustração com sua presença no mercado digital da empresa. Tokarev responde a duas perguntas fundamentais para nós: Como o malware chega na App Store? E por que a Apple permite isso?

Como os aplicativos maliciosos contornam facilmente os processos de detecção de malware e revisão humana da App Store

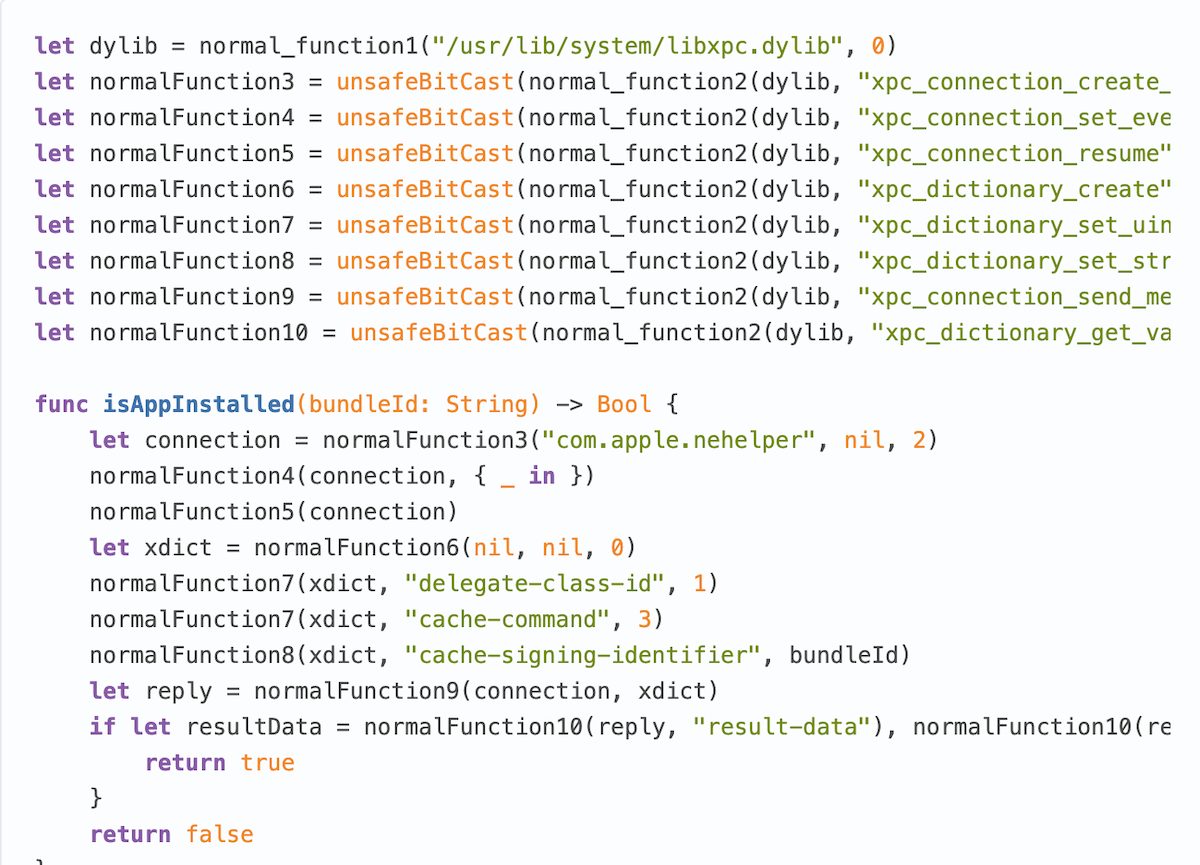

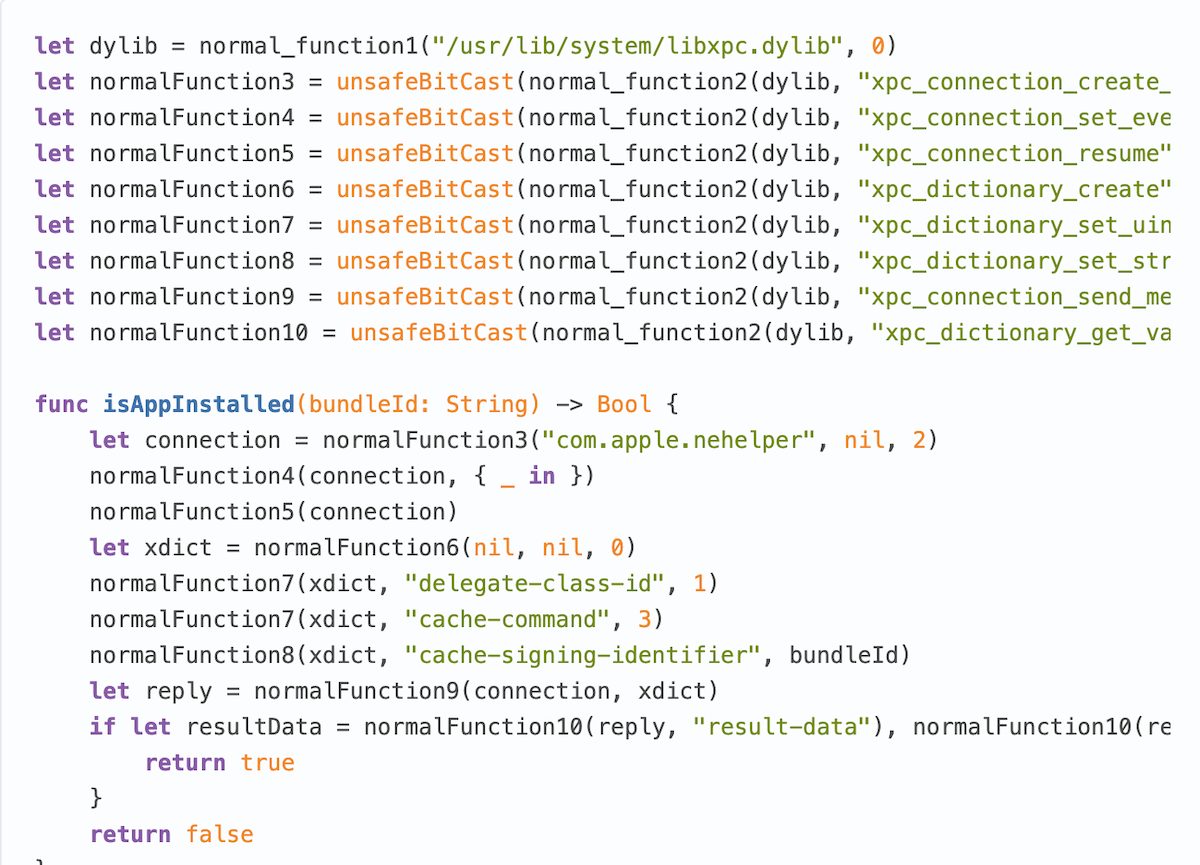

Como primeira etapa, todo aplicativo passa pela análise estática da App Store que verifica se há um conjunto predefinido de API privada “que apenas os próprios aplicativos da Apple têm permissão para usar. Se o uso privado da API for detectado, o binário não será carregado. ” Tokarev diz que é muito fácil enganar a análise estática simplesmente dividindo a API.

Se essa API estiver em Objective-C, ela pode ser chamada dinamicamente por meio do tempo de execução Objective-C, por exemplo, podemos abordar uma classe GKLocalPlayerInternal (que é usada em exploit gamed ) como NSClassFromString (“GKLocalPlayerInternal”]). GKLocalPlayerInternal está contido na lista de APIs privadas, por isso está sendo pesquisado dentro do binário. No entanto, existem muitas maneiras de ocultá-lo. Simplesmente dividi-lo em algumas partes como NSClassFromString ([“GKLoc”,”lPlayerInternal”]. Join (separator:”a”)) é suficiente para não ser detectado pela análise estática. exploit Gamed tem todo o uso privado da API já ofuscado, então ele passa na análise estática sem ser detectado.

O uso da cifra Caesar é outra maneira de enganar a análise estática que permite aos desenvolvedores usar API privada para oferecer suporte a aplicativos em versões mais antigas do iOS. Tokarev também diz que as três falhas de dia zero que ele descobriu também usam “funções C que a Apple considera como parte de uma API privada.”

Esse aplicativo suporta iOS 9, então os desenvolvedores são forçados a usar API privada para contornar bugs do UIKit e para melhorar a experiência das pessoas que não conseguem instalar a versão mais recente do iOS porque a Apple optou por considerar seus dispositivos obsoletos e abandonar o suporte para eles.

A seguir, App Store’s O processo de revisão humana não é apenas tão falho quanto a análise estática, ele é arbitrário e anticompetitivo, que rejeita aplicativos subjetivamente e ignora aplicativos fraudulentos. Aplicativos maliciosos sofisticados enganam o revisor mostrando-lhes a atividade normal e, após a aprovação, o aplicativo passa a enganar os usuários em troca de dinheiro ou coleta dados pessoais.

A primeira coisa que um aplicativo malicioso pode fazer é conecte-se a um servidor remoto, envie detalhes sobre a sessão do usuário atual e pergunte se ele deve executar alguma ação maliciosa que ele contém. O servidor detectará se um aplicativo está sendo usado por um revisor da Apple ou por um usuário normal e enviará uma resposta com base nisso. Isso significa que um revisor verá um aplicativo totalmente benigno sem nada de suspeito e o aceitará na App Store.

Em 2011, um desenvolvedor e pesquisador de segurança Charlie Miller foi banido da App Store depois ele desenvolveu um aplicativo de prova de conceito que poderia roubar as fotos e contatos dos usuários e carregá-lo na App Store. O aplicativo foi aprovado na análise e apareceu na App Store. A Apple nunca o detectou até que o próprio Miller informou ao público e divulgou as informações sobre a vulnerabilidade e a falha no processo de revisão da App Store. Já se passaram 10 anos, Miller ainda está banido da App Store, mas nada mudou, um aplicativo malicioso pode facilmente entrar no App Store, os dados dos usuários podem ser roubados.

Ao mesmo tempo, quando Uber foi pego espionando usuários iOS, eles foram avisados para parar de fazer isso. O aplicativo Uber estava verificando se um usuário está perto da sede da Apple em Cupertino e, se for esse o caso, o código malicioso não seria executado para evitar a detecção pelos funcionários da Apple.

Tokarev conclui que a Apple não se preocupa com a segurança e privacidade dos usuários porque permitir aplicativos fraudulentos na App Store é um negócio estratégia. No caso da Epic Games, a ordem do tribunal para permitir métodos de pagamento alternativos fora da App Store é uma vitória para os desenvolvedores, mas mais precisa ser feito. Mas, ao contrário da Epic Games, desenvolvedores como Tokarev e Kosta Eleftheriou estão lutando contra a Apple pelos direitos do desenvolvedor e por um processo de revisão mais transparente da App Store.

E a verdadeira razão pela qual a Apple não permite alternativas ao A App Store é que eles recebem comissão de 30% sobre todas as compras feitas dentro de qualquer aplicativo e é um negócio extremamente lucrativo para eles. Eles também promovem a censura ao escolher permitir ou proibir qualquer aplicativo na App Store com base puramente em opiniões subjetivas de seus funcionários e gerentes.