Não é segredo que, nos últimos anos, a ameaça de hackers explorando vulnerabilidades para obter acesso a informações levou muitas empresas de smartphones a implementar medidas robustas de segurança cibernética. No entanto, pesquisadores do Tencent Labs e da Universidade de Zhejiang descobriram um novo tipo de ataque que visa sistemas de autenticação de impressões digitais em smartphones modernos. Apelidado de BrutePrint, o ataque visa contornar a autenticação do usuário por tentativas repetidas de tentativa e erro, representando uma ameaça significativa para contas e indivíduos.

Como funciona o ataque BrutePrint?

Para executar o ataque BrutePrint, os pesquisadores identificaram e exploraram duas vulnerabilidades de dia zero chamadas Cancel-After-Match-Fail (CAMF) e Match-After-Lock (MAL), que lhes permitiram superar as proteções existentes em smartphones, como limites de tentativa e detecção de vivacidade. Além disso, os pesquisadores também descobriram que os dados na Serial Peripheral Interface (SPI) dos sensores de impressão digital estavam desprotegidos, tornando-os suscetíveis a um ataque.

O ataque funciona tentando sistematicamente desbloquear o dispositivo usando bancos de dados fornecidos de conjuntos de dados acadêmicos, dados biométricos vazados e fontes semelhantes. No entanto, é importante observar que o tempo necessário para uma violação bem-sucedida depende do número de impressões digitais armazenadas. Por exemplo, em smartphones com apenas uma impressão digital cadastrada, o ataque pode demorar entre 2,9 e 13,9 horas. No entanto, em dispositivos com várias impressões digitais registradas, o ataque leva apenas cerca de 0,66 a 2,78 horas, pois a probabilidade de encontrar a impressão digital correta aumenta drasticamente.

Dispositivos vulneráveis ao ataque

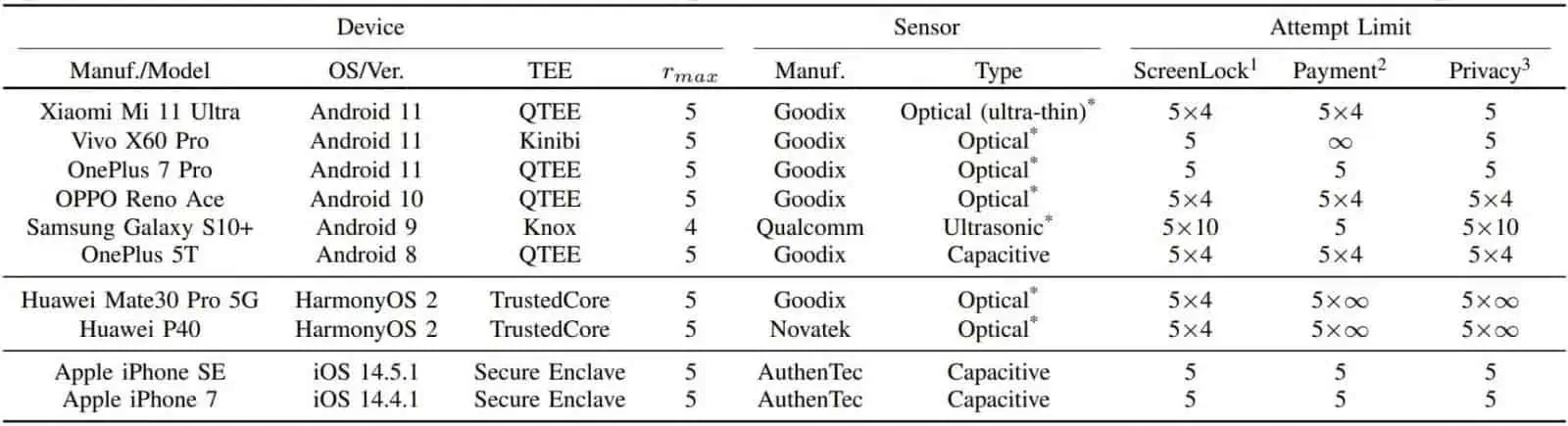

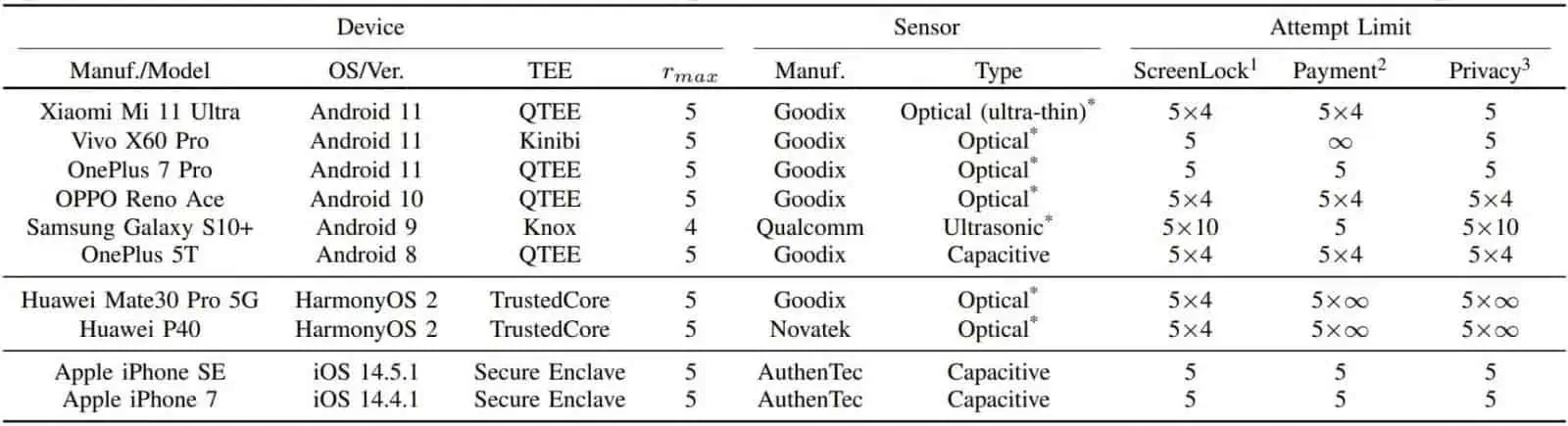

Em seu relatório, os pesquisadores afirmaram que testaram o ataque em dez modelos populares de smartphones e descobriram que todos os dispositivos Android eram vulneráveis. Portanto, se um invasor obtiver acesso ao seu dispositivo, ele precisará apenas desativar as proteções, ter bastante tempo e um hardware mínimo que custa cerca de US$ 15. Por outro lado, os dispositivos iOS eram muito mais seguros e os pesquisadores conseguiram apenas dez tentativas adicionais nos modelos iPhone SE e iPhone 7, tornando o ataque ineficaz.

Embora esse tipo de ataque possa não atrair o hacker médio, uma vez que requer acesso físico ao smartphone, os pesquisadores alertaram que atores patrocinados pelo estado e agências de aplicação da lei podem explorar essa técnica para acessar dados. Portanto, os fabricantes de dispositivos precisarão agir rapidamente e corrigir essas vulnerabilidades de dia zero o mais rápido possível.