去年 11 月確認了一個巨大的 Mali GPU 安全漏洞,該漏洞實際上影響了數百萬部運行在 Exynos 芯片組上的三星手機。從那時起,這個 Mali 漏洞成為黑客成功利用的鏈條的一部分,將毫無戒心的三星互聯網用戶引導至惡意網站。儘管該特定漏洞利用鏈已被破壞,但去年發現的 Mali 安全漏洞繼續影響幾乎所有搭載 Exynos 的三星設備,除了 Galaxy S22 及其 Xclipse 920 GPU。

Google 的 威脅分析組 (TAG) 今天早些時候透露了漏洞利用鏈。 2022 年 12 月,TAG 發現了這條依賴多個 0-day 和 n-day 漏洞的漏洞利用鏈,目標是 Chrome 和三星互聯網瀏覽器。

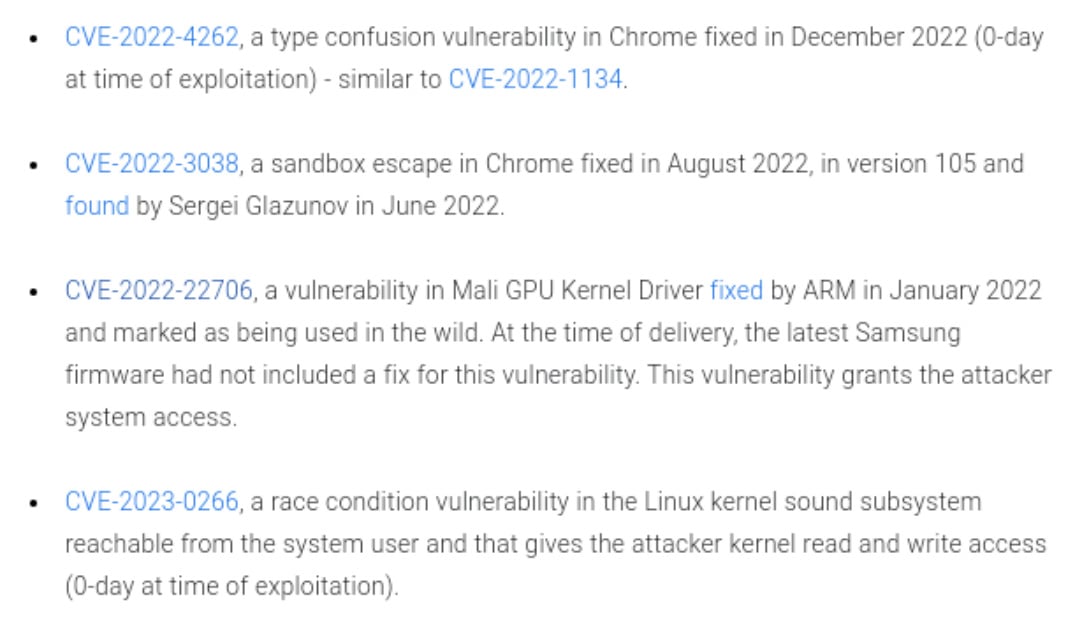

更具體地說,該鏈中的兩個漏洞涉及 Chrome。由於三星互聯網瀏覽器使用 Chromium,該應用程序與去年報告的 Mali GPU 內核驅動程序漏洞一起被用作攻擊媒介。此 Mali 漏洞利用授予攻擊者係統訪問權限。

通過這一漏洞利用鏈,黑客將通過 SMS 將一次性鏈接發送到位於阿聯酋(阿拉伯聯合酋長國)的三星 Galaxy 設備。這些鏈接會將毫無戒心的用戶重定向到一個頁面,該頁面將提供“一個用 C++ 編寫的功能齊全的 Android 間諜軟件套件,其中包括用於解密和捕獲來自各種聊天和瀏覽器應用程序的數據的庫。”

鏈條被打破了。但三星一直對Mali GPU問題置之不理

目前情況如何?好吧,谷歌修復了上述兩個 Chrome 漏洞,並在 2023 年初修補了自己的 Pixel 手機。三星也在 2022 年 12 月修復了其三星互聯網瀏覽器。這家韓國科技巨頭解決了與 Chromium 相關的兩個漏洞 (CVE-2022-4262)和 CVE-2022-3038)通過 19.0.6 版本之後的互聯網瀏覽器應用程序更新。

三星打破了利用其基於 Chromium 的互聯網應用程序和 Mali 的漏洞利用鏈12 月的內核漏洞,似乎對阿聯酋用戶的攻擊已經停止。然而,一個明顯的問題仍然存在。

由於 Samsung Internet 瀏覽器在 12 月的更新,谷歌今天詳述的漏洞利用鏈得到了解決。但是鏈中的一個環節,包括巨大的 Mali 安全漏洞 (CVE-2022-22706),在配備 Exynos 芯片組和 Mali GPU 的三星設備上仍未修補。也就是說,儘管馬里早在 2022 年 1 月就已經為其內核驅動程序漏洞提供了修復程序。

直到 三星 通過包含 Mali 修復程序的安全固件補丁解決了這個問題,看來大多數配備 Exynos SoC 的 Galaxy 設備仍然容易受到 Mali GPU 內核驅動程序漏洞的攻擊。