眾所周知,在過去幾年中,黑客利用漏洞獲取信息的威脅已促使許多智能手機公司實施強大的網絡安全措施。然而,騰訊實驗室和浙江大學的研究人員發現一種針對指紋認證系統的新型攻擊在現代智能手機上。被稱為 BrutePrint 的攻擊旨在通過反复的試錯嘗試繞過用戶身份驗證,對帳戶和個人構成重大威脅。

BrutePrint 攻擊如何工作?

To在執行 BrutePrint 攻擊時,研究人員發現並利用了兩個零日漏洞,名為 Cancel-After-Match-Fail (CAMF) 和 Match-After-Lock (MAL),這使他們能夠克服智能手機上的現有安全措施,例如嘗試限制和活體檢測。此外,研究人員還發現指紋傳感器的串行外設接口 (SPI) 上的數據未受保護,因此容易受到攻擊。

攻擊通過使用來源的數據庫系統地嘗試解鎖設備來實現來自學術數據集、洩露的生物識別數據和類似來源。但是,需要注意的是,成功破解所需的時間取決於存儲的指紋數量。例如,在只有一個註冊指紋的智能手機上,攻擊可能需要 2.9 到 13.9 小時。然而,在具有多個註冊指紋的設備上,攻擊只需要大約 0.66 到 2.78 小時,因為找到正確指紋的概率會急劇增加。

易受攻擊的設備

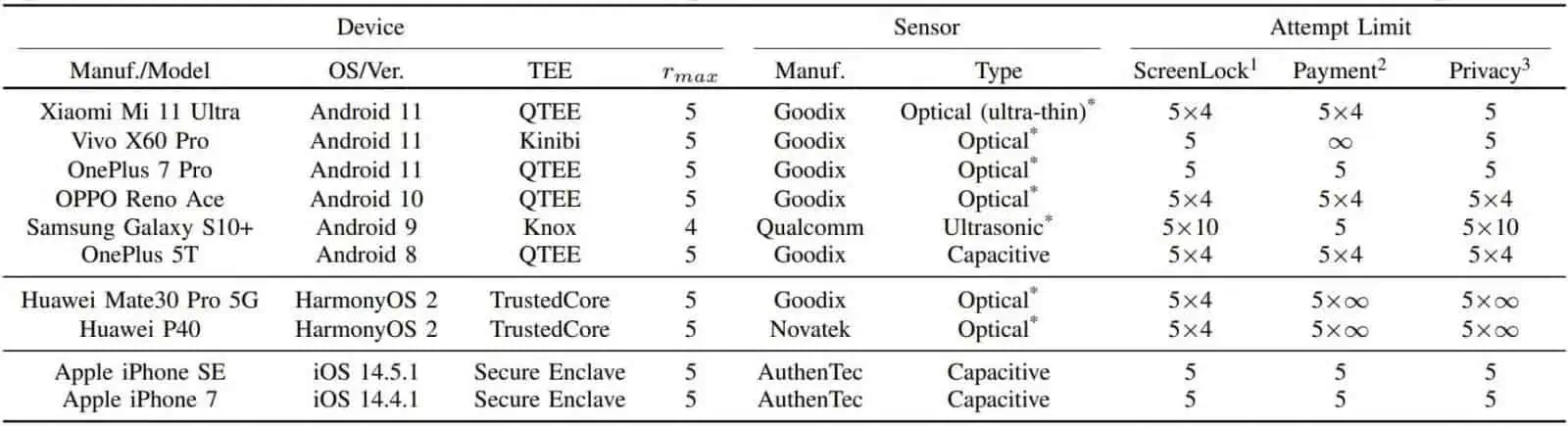

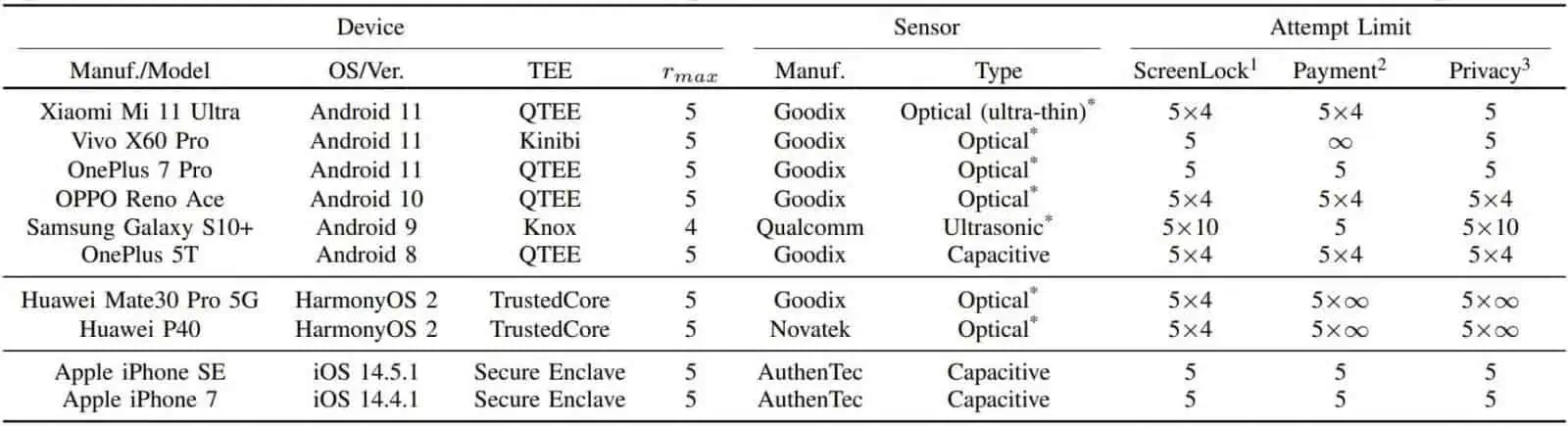

在他們的報告中,研究人員表示他們對十種流行的智能手機型號進行了攻擊測試,發現所有 Android 設備都容易受到攻擊。因此,如果攻擊者獲得了對您設備的訪問權限,他們只需要禁用保護措施、有充裕的時間和花費大約 15 美元的最少硬件。另一方面,iOS 設備要安全得多,研究人員只能在 iPhone SE 和 iPhone 7 機型上獲得十次額外嘗試,導致攻擊無效。

雖然這種類型的攻擊可能沒有吸引力普通黑客因為它需要物理訪問智能手機,研究人員警告說,國家支持的行為者和執法機構可以利用這種技術來訪問數據。因此,設備製造商需要迅速採取行動,盡快修補這些零日漏洞。