Es ist kein Geheimnis, dass die Bedrohung durch Hacker, die Schwachstellen ausnutzen, um an Informationen zu gelangen, in den letzten Jahren viele Smartphone-Unternehmen dazu veranlasst hat, strenge Cybersicherheitsmaßnahmen zu implementieren. Allerdings haben Forscher von Tencent Labs und der Zhejiang-Universität eine neue Art von Angriff entdeckt, der auf Fingerabdruck-Authentifizierungssysteme abzielt auf modernen Smartphones. Der als BrutePrint bezeichnete Angriff zielt darauf ab, die Benutzerauthentifizierung durch wiederholte Versuch-und-Irrtum-Versuche zu umgehen, was eine erhebliche Bedrohung für Konten und Einzelpersonen darstellt.

Wie funktioniert der BrutePrint-Angriff?

An Um den BrutePrint-Angriff auszuführen, identifizierten und nutzten die Forscher zwei Zero-Day-Schwachstellen namens „Cancel-After-Match-Fail“ (CAMF) und „Match-After-Lock“ (MAL), die es ihnen ermöglichten, bestehende Sicherheitsvorkehrungen auf Smartphones zu überwinden, wie z. B. Versuchslimits und Lebenderkennung. Darüber hinaus stellten die Forscher fest, dass die Daten auf der Serial Peripheral Interface (SPI) der Fingerabdrucksensoren ungeschützt waren und sie somit anfällig für einen Angriff machten.

Der Angriff funktioniert durch den systematischen Versuch, das Gerät mithilfe von Datenbanken zu entsperren aus akademischen Datensätzen, durchgesickerten biometrischen Daten und ähnlichen Quellen. Es ist jedoch wichtig zu beachten, dass die für einen erfolgreichen Angriff erforderliche Zeit von der Anzahl der gespeicherten Fingerabdrücke abhängt. Beispielsweise kann der Angriff auf Smartphones mit nur einem registrierten Fingerabdruck zwischen 2,9 und 13,9 Stunden dauern. Auf Geräten mit mehreren registrierten Fingerabdrücken dauert der Angriff jedoch nur etwa 0,66 bis 2,78 Stunden, da die Wahrscheinlichkeit, den richtigen Fingerabdruck zu finden, dramatisch steigt.

Geräte, die für den Angriff anfällig sind

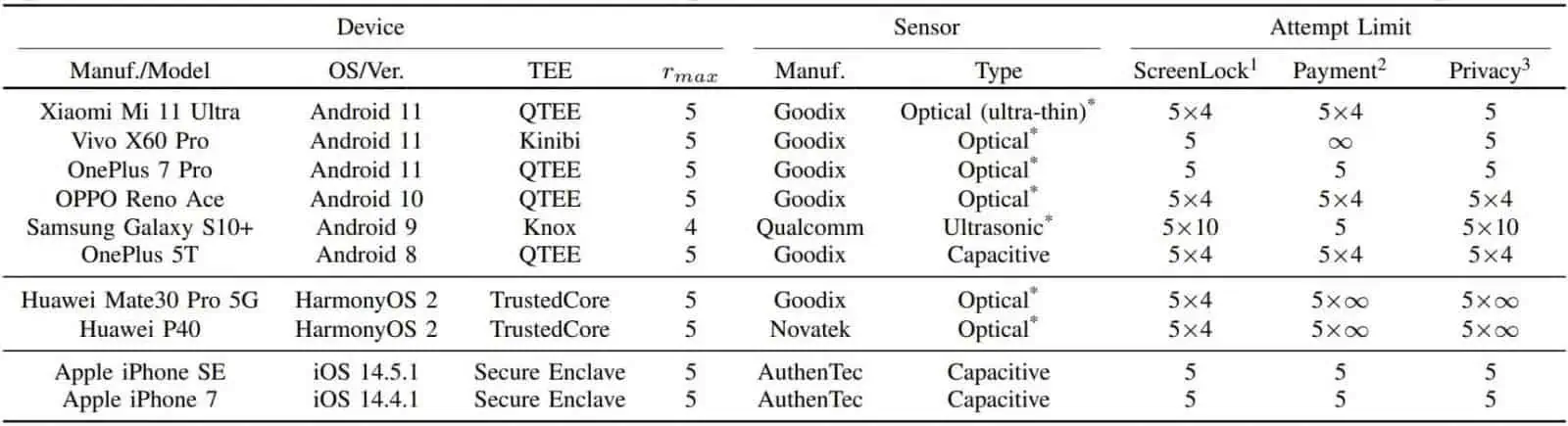

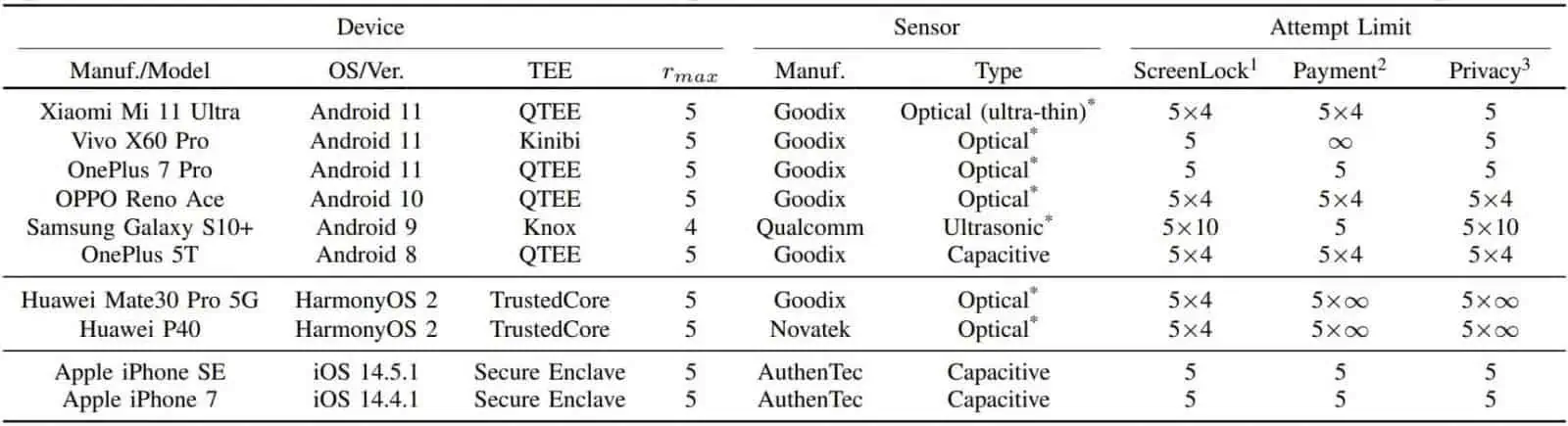

In ihrem Bericht, Forscher gab an, den Angriff auf zehn beliebte Smartphone-Modelle getestet und festgestellt zu haben, dass alle Android-Geräte angreifbar seien. Wenn ein Angreifer also Zugriff auf Ihr Gerät erhält, muss er nur die Sicherheitsmaßnahmen deaktivieren, genügend Zeit haben und minimale Hardwarekosten von etwa 15 US-Dollar haben. Andererseits waren iOS-Geräte viel sicherer und die Forscher konnten nur zehn zusätzliche Versuche auf iPhone SE-und iPhone 7-Modellen gewinnen, was den Angriff wirkungslos machte.

Während diese Art von Angriff möglicherweise nicht attraktiv ist Da es sich dabei um einen durchschnittlichen Hacker handelt, der physischen Zugriff auf das Smartphone benötigt, warnen Forscher, dass staatlich geförderte Akteure und Strafverfolgungsbehörden diese Technik ausnutzen könnten, um auf Daten zuzugreifen. Daher müssen Gerätehersteller schnell handeln und diese Zero-Day-Schwachstellen so schnell wie möglich beheben.