Clubhouse, la plate-forme de chat audio, a gagné en popularité ces dernières semaines, mais malheureusement, l’application est actuellement limitée aux appareils iOS. Bien que la société ait annoncé son intention d’étendre Clubhouse aux smartphones Android, les détails de disponibilité restent flous. Cependant, avant le lancement officiel, une application imposteur Clubhouse pour Android est apparue sur Internet contenant un cheval de Troie-surnommé «BlackRock». Le logiciel malveillant repéré par le chercheur ESET basé en Irlande, Lukas Stefanko, obtient apparemment des informations de connexion non autorisées à partir de plus de 450 applications et peut contourner l’authentification à deux facteurs par SMS. Dans un article de blog, le chercheur ajoute que le «paquet malveillant» est servi à partir d’un site Web qui a l’apparence et la convivialité du site Web authentique du Clubhouse. Le site Web permet essentiellement aux utilisateurs de télécharger le kit de package Android ou le fichier APK.

L’imposteur Clubhouse pour Android comprend des applications financières et commerciales bien connues, des échanges de crypto-monnaie et des plateformes de médias sociaux. Pour commencer, Twitter, WhatsApp, Facebook, Amazon, Netflix, Outlook, eBay, Coinbase, Plus500, Cash App, BBVA et Lloyds Bank sont tous sur la liste, note ESET. En d’autres termes, dès que l’utilisateur lance l’une des applications ciblées, le malware BlackRock crée une «superposition de vol de données de l’application et demande à l’utilisateur de se connecter». Dans ce cas, l’utilisateur remet ses informations d’identification aux cybercriminels au lieu de se connecter. La société de sécurité ajoute que l’authentification à deux facteurs par SMS (2FA) pour empêcher quiconque d’infiltrer les comptes n’aiderait pas dans ce cas puisque le malware BlackRock peut également intercepter les messages texte.

Web malveillant prétendant offrir # Clubhouse pour Android propage le cheval de Troie bancaire Blackrock. Il attire les informations d’identification de 458 applications-applications financières, échanges et portefeuilles de crypto-monnaie, applications sociales, de messagerie instantanée et d’achat. Il n’y a actuellement aucune application officielle du Clubhouse pour Android. #ESETresearch 1/2 pic.twitter.com/azlxjvIgNO -Recherche ESET (@ESETresearch) 16 mars 2021

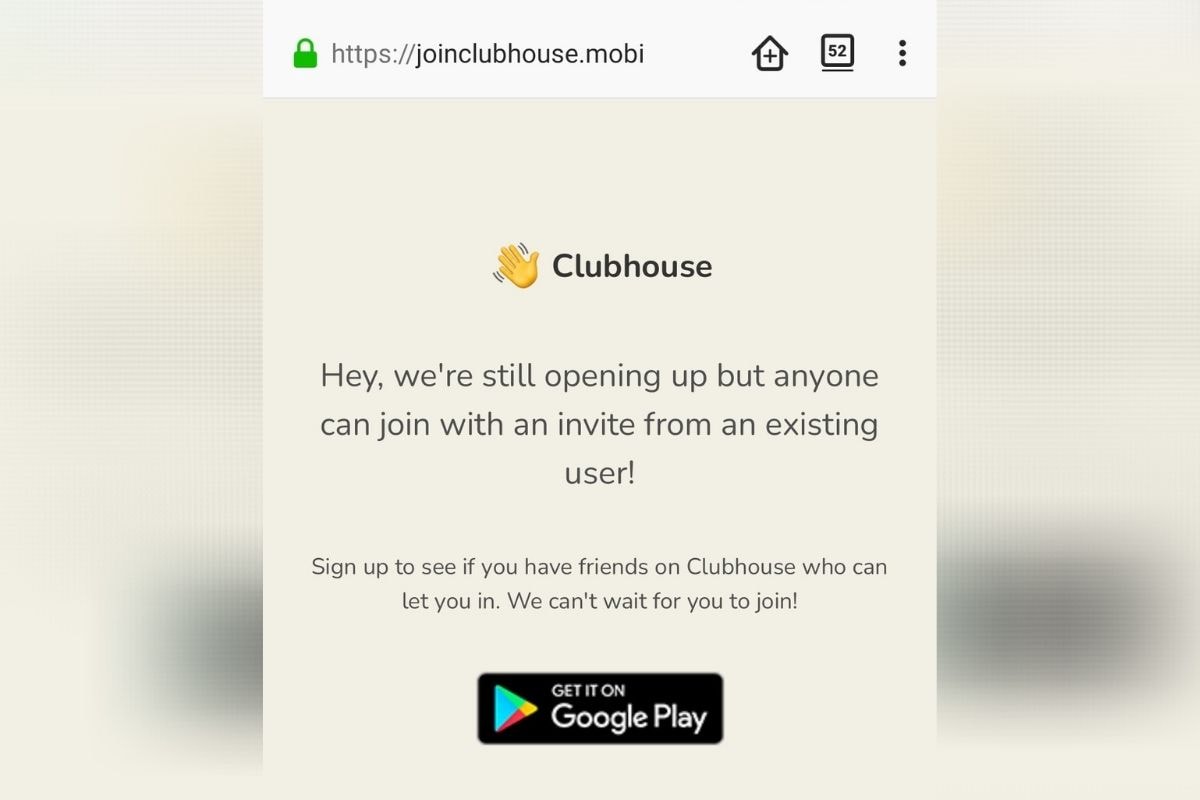

Cependant, les utilisateurs (en particulier les smartphones Android utilisateurs) peuvent toujours remarquer des signes indiquant que l’application est louche sur le site Web malgré le même design que le site Web d’origine. L’URL, par exemple, utilise le domaine de premier niveau (TLD) «.mobi» plutôt que «.com». De plus, cliquer sur”Accéder à Google Play”télécharge automatiquement le fichier au lieu de le rediriger vers la page de l’application.”En revanche, les sites Web légitimes redirigeraient toujours l’utilisateur vers Google Play, plutôt que de télécharger directement un kit de package Android ou un APK en abrégé”, a déclaré Stefanko, chercheur en sécurité. La société de cybersécurité ajoute que les utilisateurs doivent utiliser uniquement les magasins officiels pour télécharger des applications sur leurs appareils afin d’assurer la sécurité en ligne. Ils doivent également se méfier des types d’autorisations recherchées par les applications.