Le piratage est de deux types: éthique et contraire à l’éthique. Le piratage éthique implique la découverte de failles de sécurité dans les logiciels, les serveurs, etc., tandis que le piratage non éthique est effectué à des fins illégales. En cas de piratage non éthique, la victime reste inconsciente jusqu’à ce qu’elle ait été piratée. Il est souvent fait pour pénétrer dans un compte, un réseau, un système pour voler des informations sensibles ou de l’argent.

Le hameçonnage est l’une des techniques de piratage non éthiques les plus utilisées par les pirates. Le phishing est un type de piratage dans lequel un attaquant envoie un lien/e-mail à la victime. Le lien/e-mail semble légitime pour le destinataire, ce qui lui fait croire que le lien ou l’e-mail est quelque chose qu’il souhaite ou dont il a besoin. Les e-mails de phishing se ressemblent souvent à une demande bancaire, à une note d’un membre de leur entreprise demandant une aide financière, etc.

Protégez-vous contre les attaques de piratage par hameçonnage

Dans cet article, nous avons décidé de partager certaines des meilleures méthodes pour vous protéger contre les tentatives de piratage par hameçonnage. Le but ultime est de sensibiliser nos lecteurs à diverses tentatives de piratage, et cette fois-ci-Attaque de phishing.

Naviguez toujours en toute sécurité avec HTTPS

Si vous voulez rester prudent, vous devez toujours utiliser un site Web sécurisé pour le navigateur. Maintenant, la question principale est de savoir comment déterminer si un site Web est sécurisé ou non? Vous devez regarder la barre d’URL et une indication «HTTPS». Si le site Web comporte une icône de verrouillage de sécurité dans la barre d’adresse du navigateur et que le site Web commence par HTTPS, il est probablement sécurisé.

Le navigateur Web moderne bloque désormais les sites Web qui ne sont pas sécurisés par HTTPS. Même si vous visitez un site sans HTTPS, ne saisissez jamais d’informations personnelles telles que le numéro de téléphone, les informations d’identification bancaire, les numéros de carte de crédit, etc.

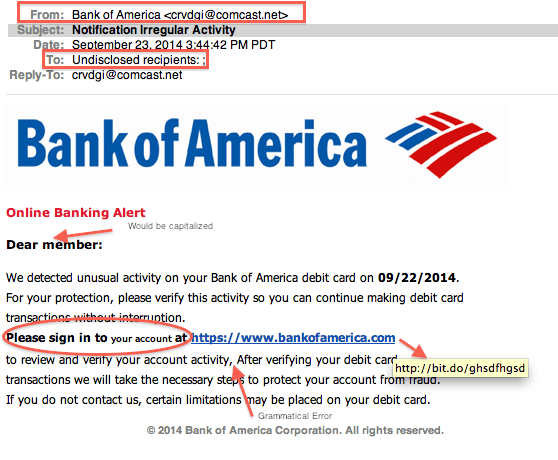

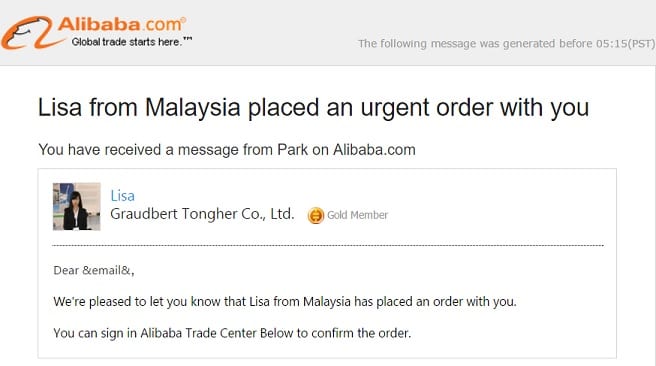

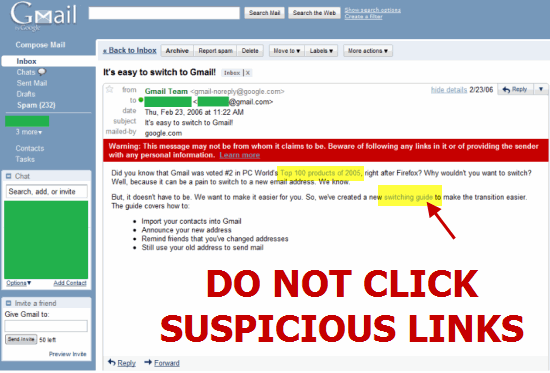

Identifier les e-mails de phishing

Les pirates utilisent souvent des e-mails pour piéger des innocents. Donc, avant d’ouvrir ou de répondre à un e-mail particulier, regardez attentivement. Cet e-mail semble-t-il suspect? Les cybercriminels font souvent des erreurs stupides en rédigeant des e-mails de phishing. Ci-dessous, nous avons partagé quelques points qui pourraient vous aider à identifier un e-mail de phishing.

- Copiez le nom d’une entreprise ou d’un employé réel de l’entreprise.

- Incluez des sites visuellement similaires à ceux d’une entreprise réelle.

- Faites la promotion de cadeaux ou de la perte d’un compte existant.

Vérifier les erreurs de type

Eh bien, si cela semble faux, c’est probablement faux. Les fautes de frappe peuvent être le signe qu’un e-mail est douteux. Par conséquent, avant de prendre une décision finale, assurez-vous de remarquer les fautes de frappe. Généralement, les campagnes de phishing laissent des traces derrière des erreurs de type. Vérifiez les majuscules dans l’objet de l’e-mail et quelques trop de points d’exclamation.

Méfiez-vous des menaces et de l’urgence.

Parfois, les cybercriminels peuvent également vous demander de changer rapidement vos mots de passe. Cependant, vous devez être conscient de ces actions. Ils vous fourniraient une page Web qui vous obligerait à entrer l’ancien mot de passe pour en créer un nouveau. Dès que vous entrez l’ancien mot de passe, vous serez piraté. Alors, méfiez-vous des menaces et de l’urgence. Pour être prudent, vous devez toujours vérifier si l’événement déclenchant le sentiment d’urgence est réel ou non. Vous pouvez consulter le site Web des actualités techniques pour confirmer ces événements.

Partagez vos informations uniquement par téléphone ou sur des sites Web de confiance

Si vous devez partager vos données avec quelqu’un de toute urgence et que vous ne disposez d’aucun moyen de communication fiable, vous pouvez compter sur les appels téléphoniques. Les appels téléphoniques étaient plus sécurisés que les sites de réseautage social que vous utilisez aujourd’hui. Même les sites de réseaux sociaux enregistrent votre activité pour améliorer leur expérience. Dans le passé, nous avons vu de nombreux sites de réseaux sociaux populaires et des applications de messagerie instantanée être piratés comme Twitter, Linkedin et même Telegram en 2016.

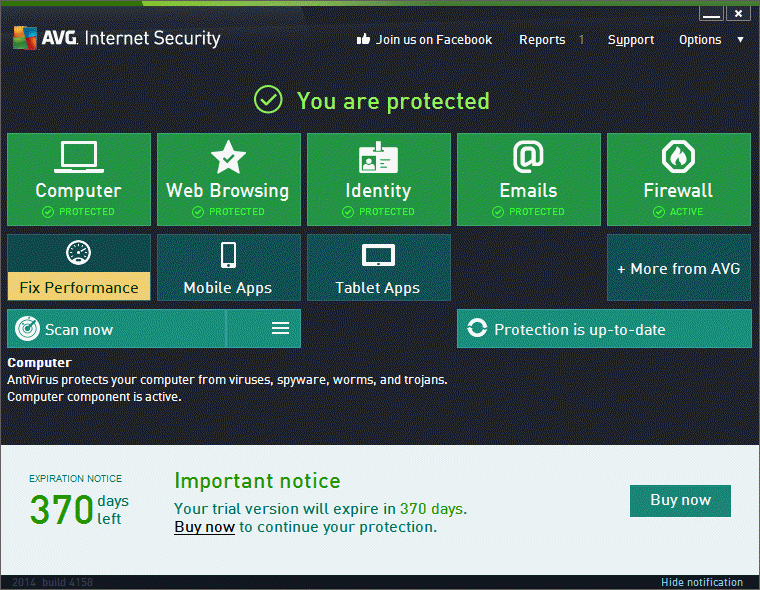

Utiliser des antivirus avec Internet Security

De nombreux antivirus analysent votre ordinateur mais ne vous protègent pas contre les menaces réseau. Ainsi, lors de l’achat d’une suite de sécurité, assurez-vous d’acheter celle qui offre une protection en temps réel, une protection Internet et une protection du réseau. Vous pouvez utiliser Avast Free Antivirus ou Kaspersky Security cloud pour protéger votre ordinateur. Les deux sont téléchargeables gratuitement et offrent une protection en temps réel contre toutes sortes de menaces de sécurité.

Évitez les liens inconnus

Aujourd’hui, de nombreux attaquants vous enverront un lien de phishing qui ne servira qu’à l’attaque de phishing, et vous serez piraté via une ouverture qui lie sur votre appareil. Donc, avant de cliquer sur un lien, revérifiez la structure du lien. Recherchez des éléments suspects comme une faute d’orthographe, une mauvaise phrase, etc.

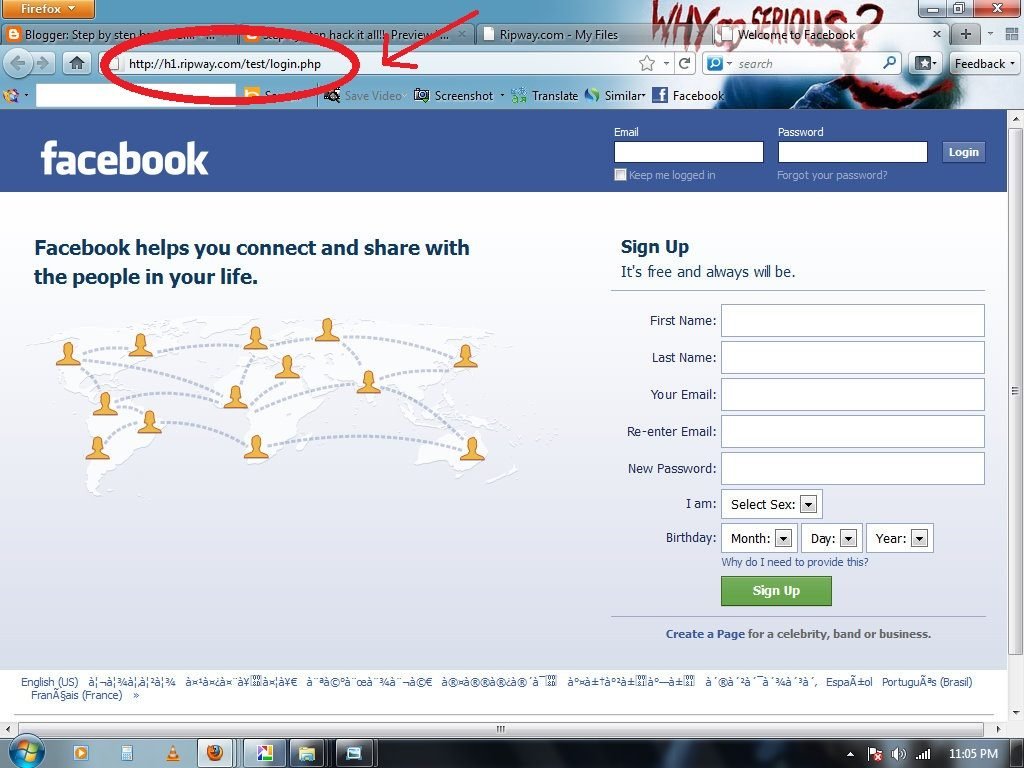

Rechercher des clones

La création de clones pour chaque site Web est très simple. Ainsi, parfois, le lien sur lequel vous avez cliqué peut être une astuce de fraudeurs pour pirater votre compte. Avant de saisir les informations d’identification de votre compte, vérifiez à nouveau l’URL vers laquelle vous avez été redirigé. S’il contient des erreurs ou semble douteux, il vaut mieux l’éviter.

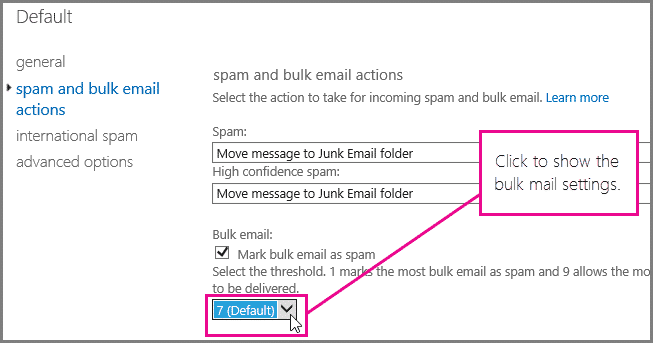

Vérifiez vos paramètres de spam

Certains fournisseurs de messagerie permettent aux utilisateurs de mettre à jour les paramètres de spam. Habituellement, les services de messagerie courants tels que Gmail reconnaissent automatiquement les courriers indésirables et les envoient dans le dossier Spam. Cependant, tous les fournisseurs de services de messagerie ne sont pas aussi intelligents que Gmail et vous devez vérifier les paramètres de spam. Certains des fournisseurs de services de messagerie populaires permettent aux utilisateurs de sélectionner le niveau de détection du spam.

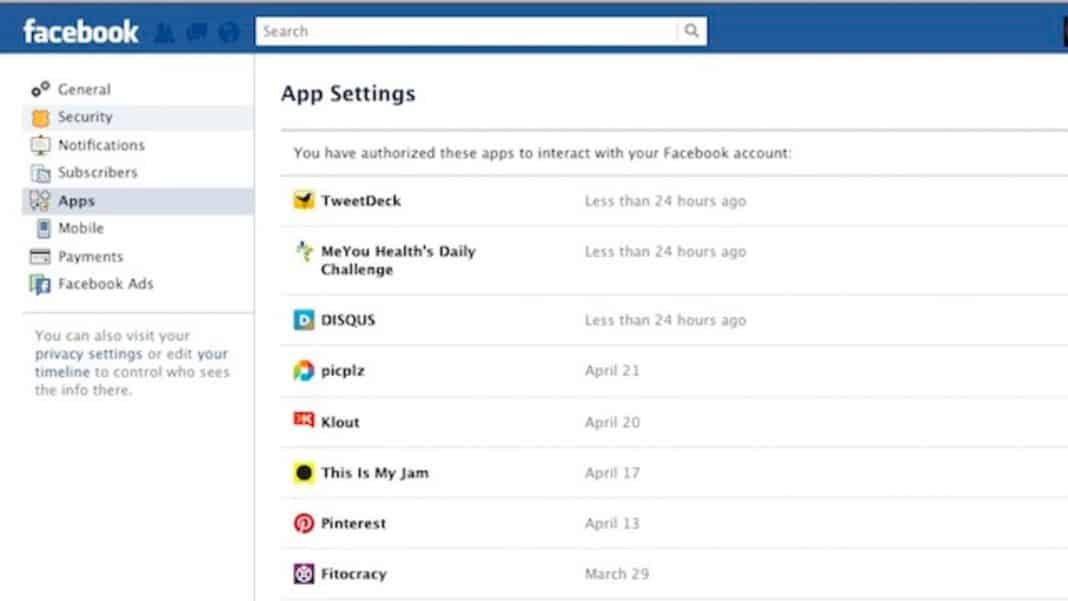

Vérifier les autorisations de l’application

Maintenant que nous sommes tous connectés à des sites de réseaux sociaux comme Facebook, Twitter, Instagram, etc. Il devient essentiel de vérifier régulièrement les autorisations de l’application. Les applications Facebook peuvent être utiles et amusantes, mais elles ont également l’autorisation de gérer vos données. Par conséquent, assurez-vous de révoquer les autorisations de l’application Facebook si vous avez cessé de l’utiliser.

Ne vous connectez pas aux services lorsque vous utilisez le Wi-Fi public

Lorsque vous vous connectez à un réseau Wi-Fi ouvert au public, votre appareil connecté, qu’il s’agisse de votre smartphone ou de votre ordinateur portable, devient une cible facile des cybercriminels. Si ce n’est pas le phishing, les connexions WiFi publiques peuvent vous poser d’autres problèmes tels que la saturation des données. Les pirates peuvent voir les sites Web que vous visitez, ce que vous tapez, et plus encore. Les cybercriminels peuvent vous rediriger vers une page Web qui semble légitime, mais c’est un piège. Vous pourriez finir par entrer vos coordonnées et devenir une cible facile pour les pirates. Il est préférable d’utiliser une connexion mobile, même si le Wi-Fi public est disponible.

Télécharger des logiciels à partir de sources fiables

Eh bien, les attaques de phishing sont principalement observées sur les ordinateurs, mais cela ne garantit pas la sécurité des utilisateurs de smartphones. Les pirates feront de leur mieux pour obtenir vos informations sensibles. Quelques sites demandent aux utilisateurs de s’inscrire et de saisir les détails de la carte de crédit/débit avant de télécharger le logiciel; il vaut mieux éviter de tels sites.

Tant que vous téléchargez des applications à partir de sources fiables, vous êtes du bon côté, mais la saisie d’informations sensibles sur des sources non fiables n’est qu’une invitation ouverte aux pirates informatiques à mettre la main sur vos données. Assurez-vous donc de télécharger des logiciels et des applications Android à partir de sources fiables pour réduire le risque d’attaques de phishing.

Vérifier les avis

Vérifier les avis des utilisateurs avant de saisir des informations sensibles telles que les coordonnées bancaires, etc. est une autre meilleure chose à faire pour éviter une attaque de phishing. Les avis d’utilisateurs sont toujours la meilleure option pour connaître un site Web ou un logiciel particulier. Alors, lisez les critiques ou les commentaires, et nous sommes sûrs que vous obtiendrez des indices définitifs. Si vous constatez que de nombreux utilisateurs se plaignent de tentatives de piratage ou d’attaques de phishing, il est préférable de quitter ce service ou cette application.

Familiarisez-vous avec la politique de confidentialité du site Web

La majorité des sites Web commerciaux ont une politique de confidentialité qui est généralement accessible dans le pied de page ou l’en-tête de la page Web. Avez-vous besoin de vérifier si le site Web vend la liste de diffusion? La plupart des utilisateurs reçoivent du spam dans leur boîte de réception car ils vendent des listes de diffusion avec d’autres entreprises. Certaines entreprises peuvent abuser de la liste de diffusion pour envoyer des e-mails de phishing potentiellement dangereux.

Changez régulièrement les mots de passe de vos comptes

Changer les mots de passe de vos réseaux sociaux, messagerie instantanée et compte bancaire les plus utilisés est une bonne pratique de sécurité. Tout le monde devrait prendre l’habitude de changer les mots de passe à intervalles réguliers. Cependant, assurez-vous de ne pas utiliser les mêmes mots de passe partout. Pour configurer un mot de passe ultra-fort, consultez l’article- Comment créer un mot de passe super sécurisé pour vaincre les pirates

Cet article explique comment vous protéger contre les attaques de phishing. J’espère que cet article vous a aidé! Merci de le partager également avec vos amis.