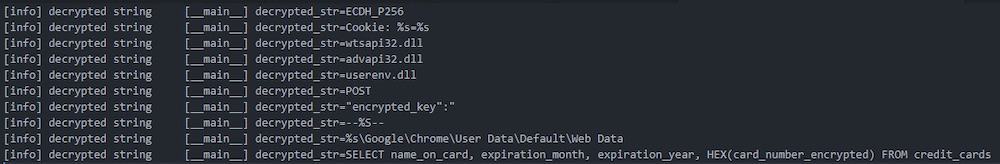

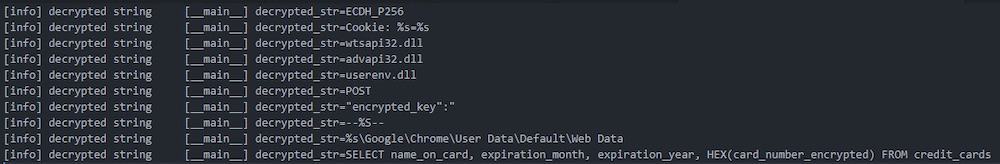

Selon un nouveau rapport, le botnet/malware Emotet a commencé à cibler les informations de carte de crédit stockées dans les profils utilisateur de Google Chrome. Le logiciel malveillant pourrait accéder aux données, y compris les noms, les numéros de carte et le mois/année d’expiration d’utilisateurs sans méfiance.

Proofpoint note que le nouveau module Emotet cible uniquement le navigateur Google Chrome

Suite à la vol d’informations de carte de crédit, Emotet envoie apparemment les données aux serveurs de commande et de contrôle (C2). Ces serveurs sont distincts de ceux utilisés pour voler les informations de carte de crédit. Ce changement est intervenu après un passage aux modules 64 bits en avril, en plus de l’activité croissante du botnet.

La semaine suivante, Emotet a commencé à exploiter les fichiers de raccourcis Windows (.LNK) pour que les commandes PowerShell attaquent dispositifs. Il s’agissait d’un changement par rapport aux macros Microsoft Office, qui ont été désactivées depuis début avril de cette année, comme BleepingComputer notes.

“À notre grande surprise, il s’agissait d’un voleur de cartes de crédit qui ciblait uniquement le navigateur Chrome. Une fois les détails de la carte collectés, ils ont été exfiltrés vers d’autres serveurs C2 que le chargeur de module », a déclaré l’équipe Proofpoint Threat Insights sur Twitter.

Emotet est apparu pour la première fois sur la scène en tant que cheval de Troie bancaire en 2014. Il est finalement devenu un botnet que le groupe de menaces TA542, également connu sous le nom de Mummy Spider, utilise pour fournir des charges utiles de deuxième étape. Les opérateurs, dans ce cas, peuvent voler les données des utilisateurs, regarder autour du réseau piraté ou même basculer vers d’autres appareils vulnérables. Dans le passé, Emotet était également responsable d’attaquer des ordinateurs à l’aide de charges utiles de chevaux de Troie malveillants Qbot et Trickbot. Les attaquants utilisent ensuite les charges utiles pour installer davantage de logiciels malveillants.

Les autorités ont cependant remporté quelques victoires. Des agences européennes comme Europol et Eurojust se sont réunies début 2021 pour démonter l’infrastructure d’Emotet. Cela fait partie d’un effort conjoint entre les forces de l’ordre des États-Unis, du Royaume-Uni, des Pays-Bas, d’Allemagne, de France, de Lituanie, du Canada et d’Ukraine. Les enquêteurs ont finalement réussi à contrôler les serveurs d’Emotet, entravant ainsi le fonctionnement du botnet.

Selon la société de recherche ESET, l’activité d’Emotet a été multipliée par 100 depuis l’année dernière

Emotet est ensuite revenu en novembre 2021 en exploitant l’infrastructure existante de TrickBot. Selon la société de recherche slovaque ESET, Emotet a connu plus d’activité depuis le début de 2022. La société a déclaré que l’activité d’Emotet a bondi”de 100 par rapport à T3 2021″.