Le chercheur en sécurité @_simo36 a fait tourner pas mal de têtes avec un Tweet partagé vendredi qui semble contenir une preuve de concept (PoC) pour une chaîne d’exploitation appelée WeightBufs qui atteint les capacités de lecture et d’écriture de la mémoire du noyau sur certaines versions d’iOS & iPadOS 15 et macOS 12.

Dans le Tweet, @_simo36 pointe vers une page GutHub qui contient non seulement toutes les informations sur l’exploit, mais aussi les diapositives de la présentation qu’ils ont donnée à POC2022.

Comme il semblerait, l’exploit lui-même prend en charge s toutes les versions d’iOS et d’iPadOS 15 sur les appareils équipés de Neural Engine (A11 et plus récents) juste avant iOS et iPadOS 16 ; mais iOS et iPadOS 15.6 corrigent l’évasion du bac à sable, ce qui brise la chaîne d’exploitation utilisée pour réaliser le hack WeightBufs. Dans cet esprit, la chaîne d’exploitation complète n’est actuellement viable que sur iOS et iPadOS 15.0-15.5 et macOS 12.0-12.4.

Le problème ci-dessus souligne l’un des principaux problèmes ayant un impact sur le jailbreak aujourd’hui, à savoir comment les techniques sont devenus plus importants que les exploits du noyau eux-mêmes. Aucun exploit du noyau ne fera un jailbreak sur le firmware iOS ou iPadOS moderne depuis qu’Apple continue d’augmenter la sécurité de l’iPhone et de l’iPad. Pour cette raison, les développeurs de jailbreak ont besoin de ressources supplémentaires telles que des contournements et des échappements de bac à sable juste pour en atteindre un. La logique derrière la navigation dans tous ces mécanismes est ce qui constitue une technique.

Au moins quatre vulnérabilités différentes qui ont déjà été signalées à Apple sont utilisées dans la chaîne d’exploitation de @_simo36, dont les suivantes :

CVE-2022-32845 : contournement de vérification de signature anisé pour model.hwx. CVE-2022-32948 : DeCxt::FileIndexToWeight() OOB Lecture en raison d’un manque de validation d’index de tableau. CVE-2022-42805 : ZinComputeProgramUpdateMutables() lecture arbitraire potentielle en raison d’un problème de dépassement d’entier.

Actuellement, @_simo36 déclare avoir testé avec succès sa chaîne d’exploitation sur les combinaisons d’appareils et de micrologiciels suivantes :

iPhone 12 Pro (iPhone 13,3) sous iOS 15.5 iPad Pro (iPad 8,10) sous iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) exécutant iOS 15.4.1 MacBook Air (10,1 avec puce M1) exécutant macOS 12.4 une évasion ? » Et la réponse simple à cette question serait non, car ce n’est qu’une pièce d’un plus grand puzzle et beaucoup plus de travail serait nécessaire pour créer un jailbreak et le faire fonctionner sur les appareils des utilisateurs finaux.

Toujours , la preuve de concept est un excellent exemple de piratage magistral, et nous ne pouvons qu’espérer qu’elle aidera à résoudre le puzzle plus rapidement, car plusieurs équipes de jailbreak travaillent en arrière-plan pour développer des jailbreaks pour iOS et iPadOS 15.

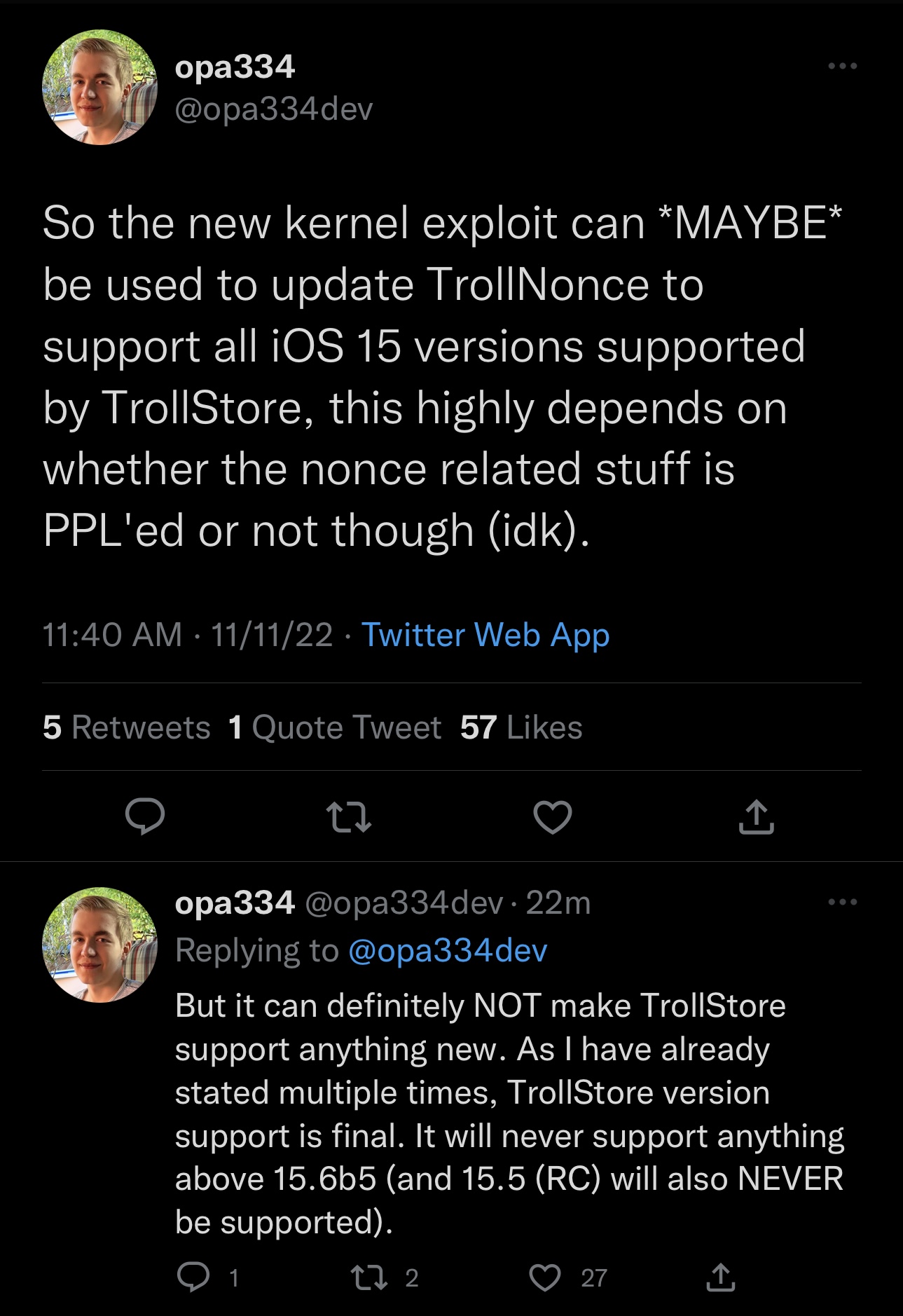

En fait, certains développeurs cherchent déjà des moyens de l’intégrer à leurs projets, comme le développeur TrollStore @ opa334, qui pourrait l’utiliser pour améliorer TrollNonce. Mais il convient de noter que TrollStore ne prendra jamais en charge quoi que ce soit de plus récent que le firmware qu’il prend déjà en charge:

Êtes-vous impatient de voir ce qu’il advient de la nouvelle chaîne d’exploits ? Faites-nous savoir dans la section commentaires ci-dessous.