L’authentification à deux facteurs nécessite que vous utilisiez un appareil personnel qui n’est pas celui que vous utilisez lorsque vous vous connectez pour renforcer la sécurité. Voici les meilleurs pour iOS 16.

Étant donné le large éventail de menaces et de failles de sécurité sur Internet, il est plus important que jamais pour vous de protéger vos comptes et vos données en ligne.

L’authentification à deux facteurs (2FA) est un moyen de s’assurer que vous seul accéder à vos comptes au moyen d’un deuxième moyen de vérifier qui vous êtes lorsque vous vous connectez.

Dans 2FA, vous vous connectez généralement avec un mot de passe comme d’habitude, mais le système en ligne auquel vous vous connectez vous contacte pour vous demander de vous vérifier. Cela se fait généralement par e-mail ou par un code spécial à usage unique (OTC) qui vous est envoyé par e-mail, SMS, appel téléphonique.

Une fois que vous avez l’OTC en main, vous l’utilisez essentiellement pour confirmer au système que vous êtes bien celui que vous prétendez être. Une fois que vous avez entré le code qui vous a été envoyé, l’authentification est terminée et vous êtes autorisé à utiliser le système.

La plupart des banques et des services de paiement en ligne tels que PayPal et les sites d’enchères tels qu’eBay et d’autres utilisent désormais 2FA lorsque vous vous connectez.

L’une des raisons pour lesquelles 2FA est plus sécurisé que les mots de passe simples est que vous devez avoir l’appareil auquel le code secret est envoyé en votre possession afin de terminer la connexion : si quelqu’un d’autre essaie de se connecter en prétendant être vous, il sera refusé par le système car il n’a pas votre téléphone, tablette , ou l’accès à votre compte de messagerie.

2FA rend la connexion plus sécurisée en exigeant une étape supplémentaire dans le processus de connexion envoyée en temps réel par le système auquel vous vous connectez lui-même. Ce n’est pas infaillible, mais c’est beaucoup plus sûr qu’un simple mot de passe.

Applications d’authentification à deux facteurs et codes QR

Pour pousser l’idée 2FA un peu plus loin, il existe désormais une multitude d’applications que vous pouvez installer sur votre appareil personnel, chacun recevant et stockant un code secret pour chaque système auquel vous souhaitez vous connecter à l’avenir. Les codes expirent généralement rapidement afin qu’ils ne puissent pas être volés et utilisés par d’autres.

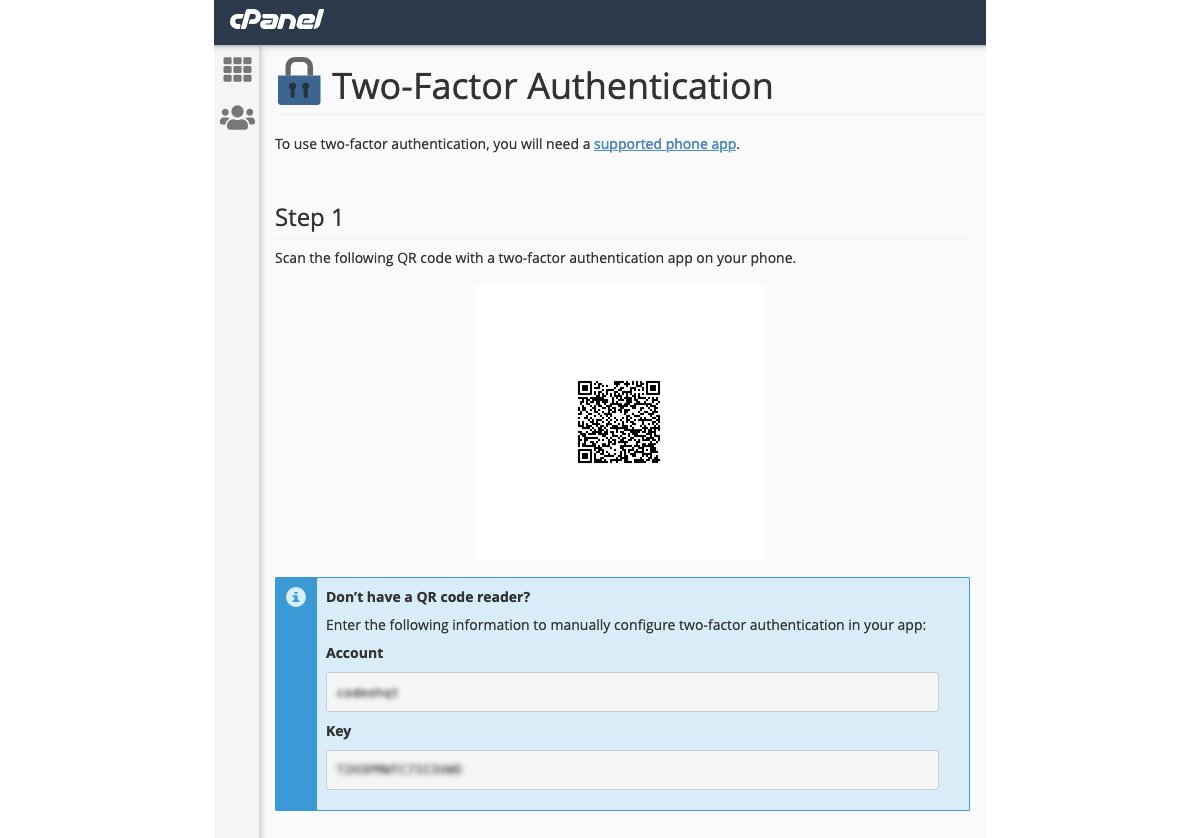

La première fois que vous vous connectez à chaque système en ligne, il peut vous demander de scanner sur votre appareil mobile un code QR qu’il présente sur votre ordinateur, ou il peut vous envoyer un code 2FA pour une utilisation future. Chaque code est stocké dans l’application pour une utilisation ultérieure.

L’application 2FA sait quels codes appartiennent à quels systèmes, vous n’avez donc pas à vous en souvenir. La plupart de la configuration est automatique sur le backend.

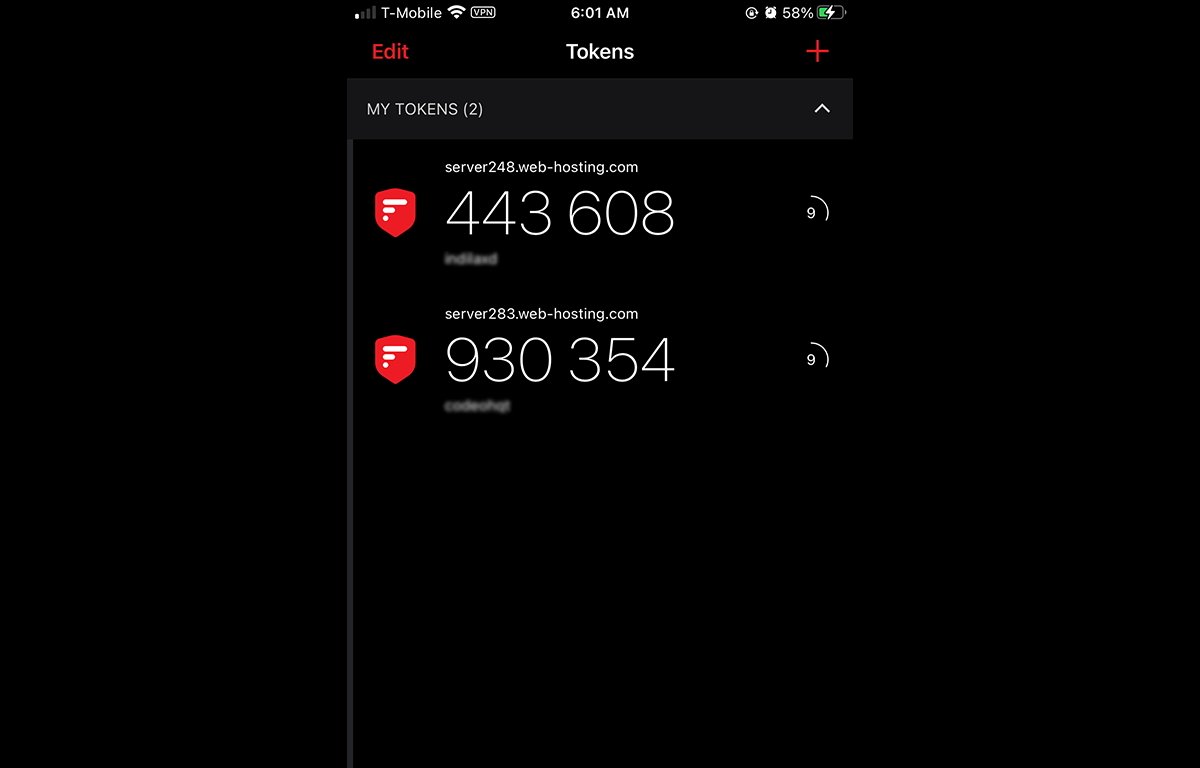

L’idée derrière les applications 2FA est que l’application agit comme un entrepôt pour tous vos codes secrets. La prochaine fois que vous souhaitez vous connecter à un système donné, il vous suffit de rechercher le code sur votre appareil mobile et de le saisir dans votre ordinateur, ou de l’utiliser pour scanner un nouveau code QR présenté sur le système au moment de la connexion.

L’infrastructure backend de l’application informe alors le système que vous essayez de vous connecter et que vous êtes bien celui que vous prétendez être.

Les applications 2FA agissent comme une sorte de courtier-l’authentification se produit toujours sur un système tiers, jamais sur le système auquel vous essayez de vous connecter. Ceci est considéré comme une bonne pratique de sécurité.

Dans la plupart des cas, les systèmes backend impliqués transmettent un jeton d’autorisation entre chaque autre pour la session de connexion. Si le jeton expire, vous serez probablement invité à vous reconnecter. Tout cela se passe de manière invisible sur le backend.

Une fois que vous avez vérifié votre code secret à l’aide de votre application 2FA, son backend indique au système auquel vous souhaitez vous connecter que tout va bien et qu’il doit continuer. C’est le genre de processus de connexion tokenisé qui se produit, par exemple, lorsque vous achetez quelque chose sur eBay et que vous le payez ensuite avec PayPal en ligne.

Les applications 2FA étendent simplement une conception de système similaire un peu plus loin en stockant vos secrets nécessaires pour vous connecter.

Quelle application d’authentification à deux facteurs est la meilleure ?

Il existe des dizaines d’applications 2FA sur le marché. Certains sont gratuits, d’autres nécessitent un service payant.

Les principaux acteurs Internet tels que Google et Microsoft ont des applications d’authentification 2FA, tout comme Oracle, 2Stable, et autres. Certaines applications 2FA telles que Authy et d’autres nécessitent que vous vous inscriviez d’abord sur leur site Web et fournissez des informations personnelles, y compris votre numéro de téléphone. D’autres non.

2Stable fournit également une application d’authentification Apple Watch.

Google Authenticator est simple, mais ne fournit aucun moyen intégré de sauvegarder vos données ou secrets 2FA.

Sur iOS, certaines applications 2FA prennent également en charge FaceID et TouchID, d’autres non.

Duo Mobile, qui a été acquis par Cisco Systems, est davantage destiné à un usage en entreprise.

Notez que LastPass dispose à la fois d’une application 2FA et d’une application de gestion de mots de passe. Les deux sont différents. Le gestionnaire de mots de passe sert à stocker les mots de passe, l’application 2FA est réservée aux secrets utilisés uniquement dans 2FA.

De loin, la plus populaire des applications 2FA gratuites est 2FAS.

2FAS est facile à configurer et à utiliser, fournit une simple liste déroulante de secrets chronométrés, et l’ajout de nouveaux services ou sites Web est un jeu d’enfant. Par exemple, de nombreuses sociétés d’hébergement Web prennent désormais en charge 2FAS pour l’authentification de connexion, que vous n’avez besoin de configurer qu’une seule fois.

Cela implique généralement de scanner un code QR automatisé lors de l’activation de 2FA sur votre panneau de contrôle d’hébergement Web, que vous scannez ensuite sur votre téléphone à l’aide de l’appareil photo. 2FAS reconnaît le code QR et génère un OTC unique à six chiffres toutes les 30 secondes pour chaque service lors de la visualisation de l’application sur votre appareil mobile.

A partir de ce moment, plus personne ne peut se connecter à votre compte d’hébergement Web à moins que ils ont à la fois votre mot de passe de connexion et votre appareil mobile. 2FAS propose également une version Android.

La plupart des autres sites Web prenant en charge 2FA fonctionnent de la même manière.

La plupart des codes secrets stockés dans les applications 2FA expirent très rapidement-dans les trente secondes environ, puis se réinitialisent automatiquement dans l’application. Cela empêche tout code qui aurait pu être compromis de rester valide très longtemps.

Vous avez en principe moins d’une minute pour utiliser les codes affichés ou ils deviennent invalides. Cela empêche également quiconque d’écrire les codes et de les utiliser plus tard.

Applications Apple Watch

Certaines applications 2FA proposent une application Apple Watch : à ce jour, Authy et Microsoft Authenticator proposent une version Apple Watch de leurs applications 2FA , Google et LastPass ne le font pas.

Cryptage

La plupart des applications 2FA prennent en charge le cryptage pendant la synchronisation et la sauvegarde, mais étonnamment, à ce jour, ni Microsoft Authenticator ni Google Authenticator ne le font. Certaines applications 2FA telles que TOTP Authenticator le font, mais uniquement pendant la sauvegarde.

Authentification à deux facteurs sur Mac

En passant, vous pouvez également utiliser 2FA sur Mac-en utilisant le système de connexion d’Apple, Face ID, ou Touch ID qui est désormais standard sur la plupart des appareils Apple, y compris sur la plupart des claviers Mac actuels. La connexion à la plupart des systèmes en ligne Apple tels que identifiant Apple générera un code à usage unique 2FA (OTC) que vous doit entrer sur un autre appareil Apple pour se connecter.

Si vous ne possédez qu’un seul appareil Apple, Apple enverra l’OTC au même appareil, ce qui en quelque sorte va à l’encontre de son objectif si votre appareil tombe dans le mauvais mains. Face ID et Touch ID, éliminent évidemment ce défaut.

Des sociétés de matériel tierces telles que Yubico vendent des périphériques USB enfichables, qui utilisez votre empreinte digitale pour vous authentifier, un peu comme le fait le Touch ID d’Apple.

Google vend des clés USB biométriques similaires appelées Titan Security Key , qui fonctionnent essentiellement de la même manière que Yubikey.

L’authentification biométrique matérielle est toujours plus sécurisée que la simple authentification logicielle, car vous devez disposer de l’appareil physique-et de votre empreinte digitale ou de votre visage pour vous authentifier. La biométrie ajoute une couche de sécurité supplémentaire à 2FA, ce qui en fait 3FA: vous êtes une troisième clé.

Choisissez judicieusement

La plupart des applications 2FA sont à égalité les unes avec les autres, à part les problèmes mineurs mentionnés ci-dessus. La plupart n’ont pas de problèmes majeurs-s’ils en avaient, ils seraient considérés comme un risque pour la sécurité et seraient rapidement retirés des magasins d’applications Apple et Google.

De loin, les applications 2FA tierces les plus populaires et les plus réussies sont 2FAS et Authy avec une nette marge avec Duo Mobile le leader pour une utilisation en entreprise.

2FAS et Authy sont simples et faciles à configurer, 2FAS ne nécessite pas votre numéro de téléphone ni même un e-mail pour être configuré, et aucune des applications ne cause de problèmes. Les deux sont simples.

Vous ne pouvez pas vraiment vous tromper avec une application 2FA. Si votre application n’utilise pas de codes en temps réel, assurez-vous simplement de sauvegarder vos secrets d’une manière qui vous permette d’y accéder plus tard si vous en avez besoin-si vous perdez l’accès à vos secrets, il est probable que vous serez verrouillé sur vos comptes compatibles 2FA.