Ce n’est une nouvelle pour personne qu’une grande partie de ce que nous faisons sur Internet aujourd’hui commence par un Google recherche, soit pour trouver des informations pertinentes, soit pour rechercher le prix d’un produit, et même pour trouver de nouveaux programmes, tels que des navigateurs. Cependant, cette confiance dans les moteurs de recherche peut apporter quelques maux de tête dans des cas précis. Après tout, il existe une possibilité de défauts dans la curation de l’indexation des pages et également des annonces affichées. C’est quelque chose qui peut être corroboré par le cas en question ici. La dernière arnaque visant à compromettre la sécurité Internet implique Brave Browser.

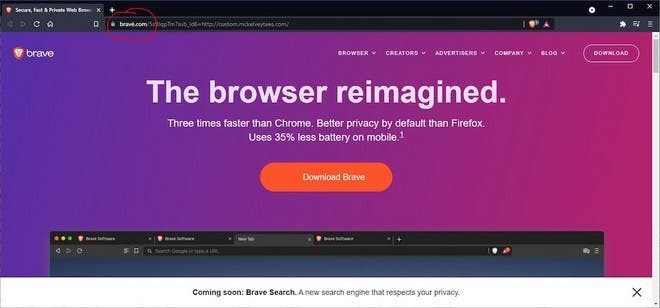

Selon les informations publiées par les personnes sur ArsTechnica, une arnaque remarquablement bien conçue a récemment été repérée sur Google, utilisant l’usurpation d’identité du site du navigateur Brave combiné à l’achat d’une annonce à livrer en haut de la page de recherche associée. A partir de ce qui a été vu dans le moteur de recherche, il est possible d’observer que l’annonce pointe vers un autre domaine que celui officiellement utilisé par le site Brave (brave.com). Ils citent un site Web de commerce de vêtements professionnel appelé mckelveytees.com et qui a peut-être également été victime de cette arnaque. En cliquant, l’utilisateur était dirigé vers des domaines intermédiaires jusqu’à ce qu’il atterrisse sur le faux site.

Le faux site Web de Brave Browser peut facilement tromper les utilisateurs imprudents

Le gros problème lorsqu’on parle du faux site est qu’il pourrait certainement tromper même l’utilisateur le plus observateur facilement. Cela montre le souci des escrocs de rendre la fraude plus réalisable lors des vérifications initiales. Pour cela, il utilise une chaîne qui masque l’URL d’origine. Au lieu de cela, il affiche un domaine similaire à celui de Brave mais incluant un accent sur la lettre E. Cependant, c’est quelque chose qui n’attirera l’attention que de certains utilisateurs.

Bien sûr, vous vous posez peut-être aussi des questions sur la sécurité attestation. La réponse est oui, le site dispose également d’un certificat TLS valide. Il montre le verrou traditionnel pour l’accès HTTPS.

Le résultat est que celui qui a cliqué sur le bouton de téléchargement affiché a garanti l’accès à un fichier d’installation. Il comprend les logiciels malveillants appelés ArechClient et SectopRat, intégrés dans un ISO de 303 Mo à l’intérieur d’un fichier exécutable. Heureusement, l’affaire en question a déjà été officiellement abandonnée par Google après le signal de Brave et NameCheap. Cela incluait également la discontinuité du domaine malveillant utilisé pour appliquer l’arnaque.

Ce cas est le dernier exemple de la façon dont nous devons faire attention lorsque nous naviguons sur le Web. Les escrocs et les pirates tentent d’améliorer leurs moyens d’accéder aux données des utilisateurs, de voler des informations et d’en tirer profit.

Source/VIA :