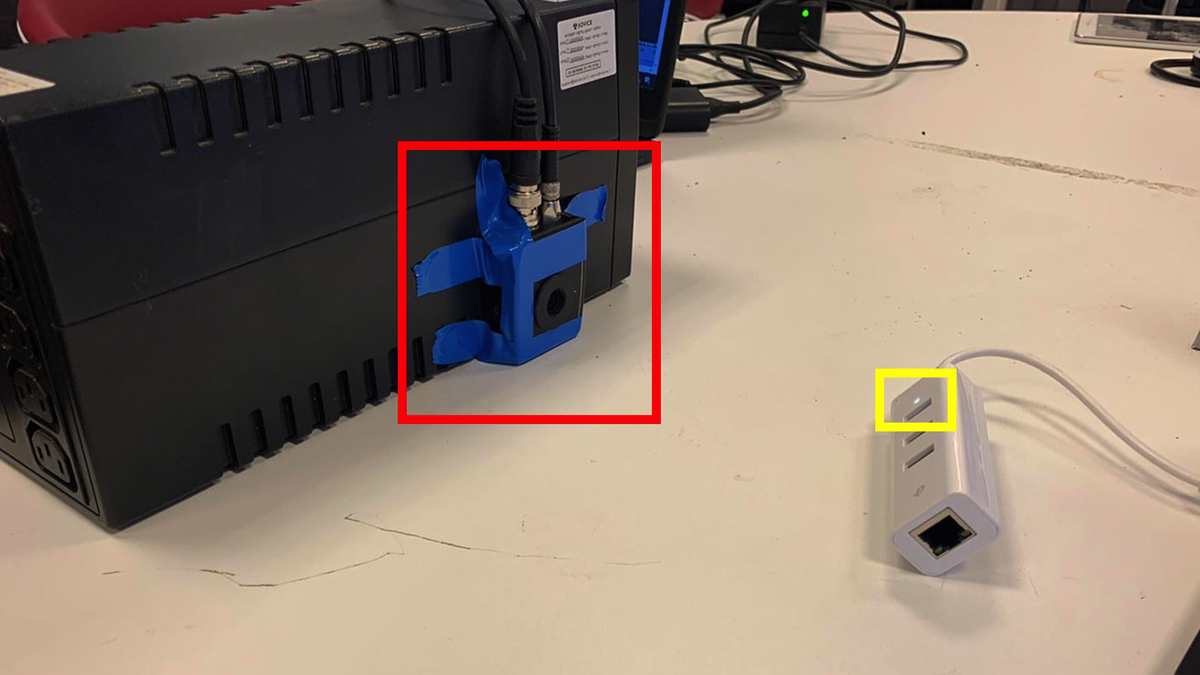

Un capteur électro-optique (rouge) pointé vers l’indicateur d’alimentation d’un hub USB (jaune). Cyber@BGU

Un capteur électro-optique (rouge) pointé vers l’indicateur d’alimentation d’un hub USB (jaune). Cyber@BGU

Si vous étiez un espion, quelle serait votre méthode préférée pour écouter les conversations ? Un microphone est tout simplement trop simple, alors peut-être que vous essayerez quelque chose de plus high-tech, comme une Glowworm Attack. Découverte par des chercheurs de l’Université Ben-Gurion, l’attaque Glowworm permet aux espions de capturer de l’audio en pointant une caméra spéciale vers un haut-parleur ou le voyant d’alimentation du concentrateur USB.

L’écoute électronique est une technique étrange qui devient de plus en plus viable grâce à l’IA, qui peut apprendre par elle-même à interpréter les données. Mais contrairement à la plupart des méthodes d’écoute optique, qui observent comment les objets vibrent lorsqu’ils sont impacté par les ondes sonores, le Glowworm Attack traduit le scintillement imperceptible du voyant d’alimentation d’un appareil en un son réel.

La plupart des voyants d’alimentation sont connectés directement à la ligne d’alimentation principale de leur appareil. En tant que tels, ils sont facilement influencés par tout changement de tension. Des chercheurs de l’Université Ben Gourion ont découvert qu’en enregistrant la LED d’alimentation d’un haut-parleur de bureau avec un capteur électro-optique, ils pouvaient mesurer les changements imperceptibles de luminescence et traduire ces changements dans le son joué par les haut-parleurs.

Avec l’aide d’un télescope, les attaques de vers luisants fonctionnent à une distance de plus de 100 pieds. Vous pouvez même effectuer une attaque de vers luisants à travers du verre ou récupérer l’audio à partir d’appareils qui ne sont pas des haut-parleurs, tels que des concentrateurs USB.

La personne moyenne n’a pas à s’inquiéter des attaques de vers luisants. Non seulement parce que les méthodes d’écoute traditionnelles sont plus faciles, mais parce que la méthode Glowworm ne récupère que l’audio des haut-parleurs et autres appareils électroniques. Cela dit, les grandes entreprises et les gouvernements ne devraient pas ignorer les attaques de vers luisants, car elles pourraient être utilisées pour capturer le contenu d’une réunion vidéo ou d’un appel téléphonique top secret.

Source : Laboratoires de cybersécurité de l’Université Ben Gourion via Ars Technica