Find My Network d’Apple offre une intégration étroite avec les produits de l’entreprise. C’est essentiel si vous avez perdu votre iPhone, iPad et même votre Mac. Bien que le réseau soit assez sécurisé, un chercheur en sécurité a réussi à exploiter le système et à l’utiliser pour envoyer des messages ainsi que d’autres données. Faites défiler vers le bas pour voir plus de détails sur le scénario.

Un chercheur en sécurité a utilisé l’exploit Find My Network pour envoyer des messages et d’autres données

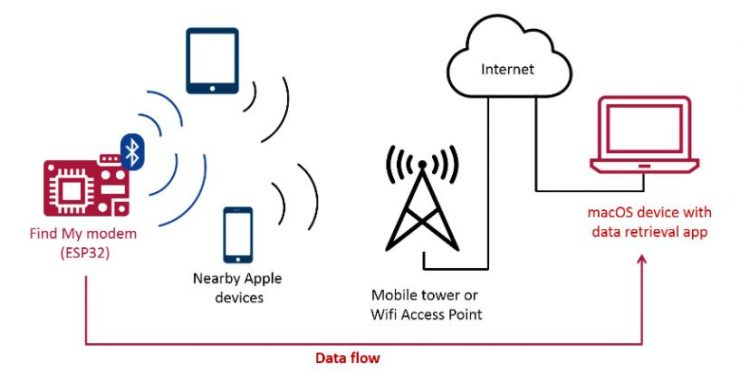

Un chercheur en sécurité du nom de Fabian Bräunlein a trouvé un exploit dans le réseau Find My d’Apple et l’a utilisé comme support de transfert. L’exploit permet aux appareils sans connexion Internet de télécharger des données arbitraires à l’aide d’appareils Apple à proximité afin d’envoyer des messages et de télécharger des données. Étant donné que Find My network utilise d’autres appareils iOS actifs pour agir en tant que nœuds pour transférer les données de localisation, le chercheur en sécurité a pu envoyer des messages.

Le chercheur en sécurité, Fabian Bräunlein explique dans le article de blog qu’il est possible de manipuler la manière dont AirTag se connecte au réseau Find My et affiche les données de localisation. L’AirTag se connecte au réseau Find My via des diffusions cryptées, et lorsque les données sont échangées avec un message, elles sont masquées avec le message d’une diffusion.

La démonstration pratique de l’art est effectuée:

- Lors du couplage d’un AirTag avec un appareil Apple, une paire de clés de courbe elliptique est générée et la clé publique est poussée vers l’AirTag (et un secret partagé pour générer des clés publiques tournantes)

- Toutes les 2 secondes, l’AirTag envoie une diffusion Bluetooth Low Energy avec la clé publique comme contenu (change toutes les 15 minutes de manière déterministe en utilisant le secret précédemment partagé)

- Les iPhones, Macbooks, etc. à proximité reconnaissent la diffusion Find My, récupèrent leur position actuelle, chiffrent la position avec la clé publique diffusée (à l’aide d’ECIES) et téléchargent le rapport de localisation chiffré

- Lors de la recherche d’appareil, l’appareil propriétaire associé génère la liste des clés publiques mobiles que l’AirTag aurait utilisées ces derniers jours et interroge un service Apple pour ses hachages SHA256. Le backend Apple renvoie les rapports de localisation chiffrés pour les ID de clé demandés

- L’appareil propriétaire déchiffre les rapports de localisation et affiche une position approximative

Nous ne savons pas si l’exploit Find My network peut être utilisé de manière malveillante ou d’une manière sur des périphériques durs. Ce que nous savons jusqu’à présent, c’est qu’il peut être utilisé pour envoyer des messages et d’autres données. Nous vous tiendrons au courant dès que nous aurons un mot de la société et si elle cherche à y remédier.

Vous pouvez consulter l’intégralité du billet de blog du chercheur en sécurité pour plus de détails sur le scénario. Que pensez-vous de l’exploit Find My Network? Partagez vos idées dans les commentaires.