Beveiligingsonderzoeker @_simo36 trok nogal wat aandacht met een tweet gedeeld op vrijdag dat een proof of concept (PoC) lijkt te bevatten voor een exploitketen genaamd WeightBufs die lees-en schrijfmogelijkheden voor kernelgeheugen op sommige versies bereikt van iOS & iPadOS 15 en macOS 12.

In de Tweet verwijst @_simo36 naar een GutHub-pagina die bevat niet alleen alle informatie over de exploit, maar ook de dia’s voor de presentatie die ze gaven op POC2022.

Zoals het lijkt, ondersteunt de exploit zelf s alle versies van iOS & iPadOS 15 op Neural Engine-uitgeruste apparaten (A11 en nieuwer) net verlegen van iOS & iPadOS 16; maar iOS en iPadOS 15.6 patchen de sandbox-ontsnapping, die de exploitketen doorbreekt die werd gebruikt om de WeightBufs-hack te bereiken. Met dat in gedachten is de volledige exploitketen momenteel alleen bruikbaar op iOS en iPadOS 15.0-15.5 en macOS 12.0-12.4.

Het bovenstaande probleem onderstreept een van de belangrijkste problemen die tegenwoordig van invloed zijn op jailbreaking, namelijk hoe technieken belangrijker zijn geworden dan de kernel-exploits zelf. Geen enkele kernel-exploit zal een jailbreak maken op moderne iOS-of iPadOS-firmware, aangezien Apple de iPhone-en iPad-beveiliging blijft verbeteren. Daarom hebben jailbreak-ontwikkelaars extra middelen nodig, zoals bypasses en sandbox-escapes om er maar een te bereiken. De logica achter het navigeren door al deze mechanismen is wat een techniek vormt.

Ten minste vier verschillende kwetsbaarheden die al aan Apple zijn gemeld, worden gebruikt in de exploitketen van @_simo36, waaronder de volgende:

CVE-2022-32845: aned handtekeningcontrole bypass voor model.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Lezen wegens gebrek aan validatie van array-index. CVE-2022-42805: ZinComputeProgramUpdateMutables() mogelijk willekeurig gelezen vanwege probleem met overloop van gehele getallen CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Bufferonderloop vanwege probleem met overloop van gehele getallen.

Op dit moment zegt @_simo36 dat ze hun exploitketen met succes hebben getest op de volgende combinaties van apparaten en firmware:

iPhone 12 Pro (iPhone 13,3) met iOS 15.5 iPad Pro (iPad 8,10) met iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) met iOS 15.4.1 MacBook Air (10,1 met M1-chip) met macOS 12.4

Dus de brandende vraag die jullie allemaal stellen, is:”kan dit worden gebruikt voor een jailbreak?” En het simpele antwoord op die vraag zou nee zijn, want het is maar een stukje van een grotere puzzel en er zou veel meer werk nodig zijn om een jailbreak te bouwen en deze op de apparaten van eindgebruikers aan de gang te krijgen.

Toch , de proof of concept is een geweldig voorbeeld van meesterlijk hacken, en we kunnen alleen maar hopen dat het helpt om de puzzel sneller te voltooien, aangezien verschillende jailbreak-teams op de achtergrond werken om jailbreaks voor iOS en iPadOS 15 te ontwikkelen.

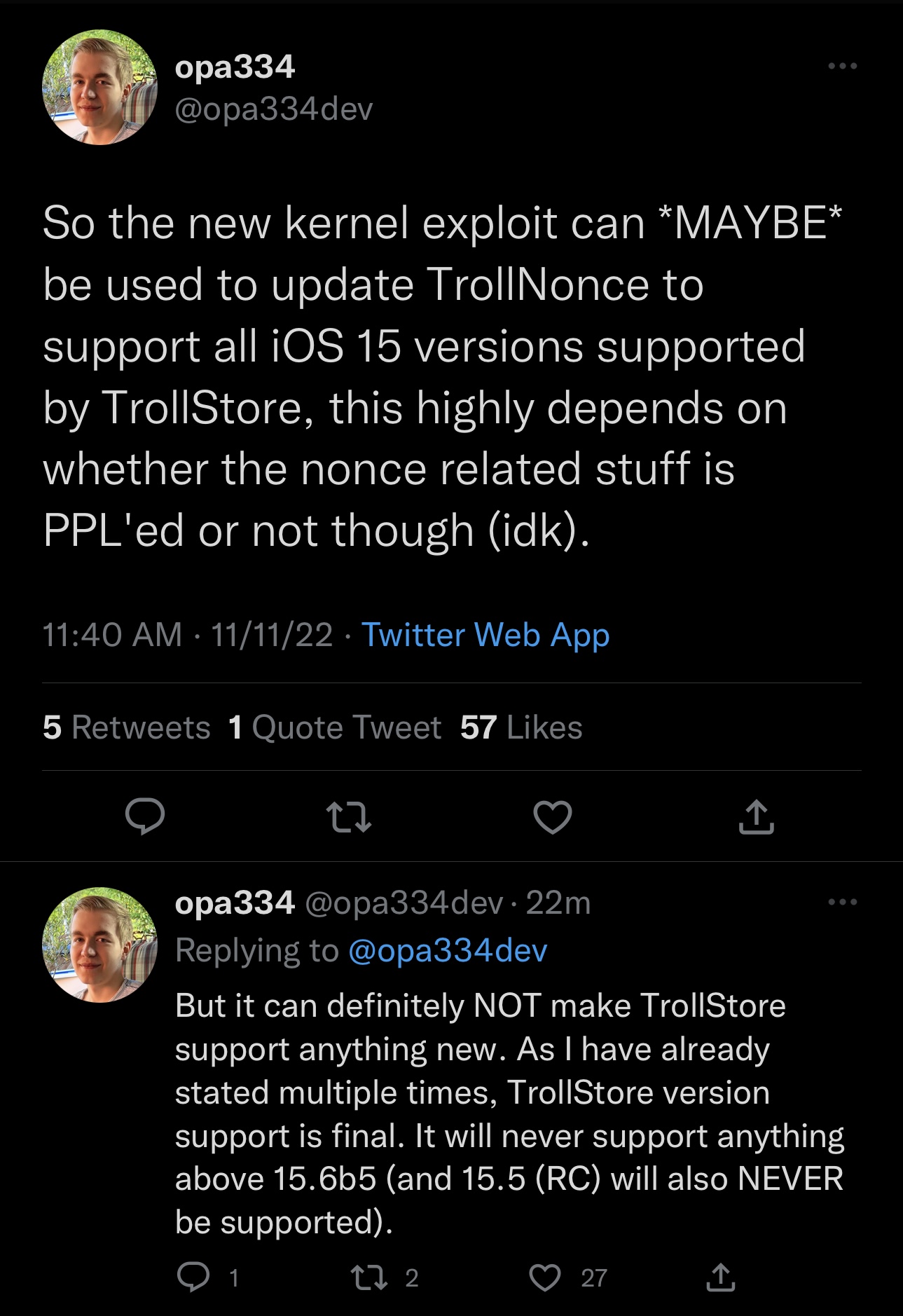

Sommige ontwikkelaars zijn zelfs al aan het onderzoeken hoe het in hun projecten kan worden opgenomen, zoals TrollStore-ontwikkelaar @opa334, die het misschien kan gebruiken om TrollNonce te verbeteren. Maar het is vermeldenswaard dat TrollStore nooit iets nieuwer zal ondersteunen dan de firmware die het al ondersteunt:

Ben je benieuwd wat er van de nieuwe exploitketen wordt? Laat het ons weten in de opmerkingen hieronder.