W sierpniu ubiegłego roku firma Apple wydała iOS 15.6.1, aby naprawić dwie główne luki w zabezpieczeniach. Okazuje się jednak, że aktualizacja zablokowała tylko znany sposób wykorzystania luk w zabezpieczeniach, ale nie rozwiązała rzeczywistej luki w zabezpieczeniach wykorzystywanej przez exploity — z których jedna mogła pozwolić nieuczciwej aplikacji na wykonanie dowolnego kodu z uprawnieniami jądra.

Ubiegłotygodniowa aktualizacja iOS 16.5 rzeczywiście zawiera poprawkę luki w zabezpieczeniach, nawet jeśli jest to prawie 10 miesięcy później.

Luka w zabezpieczeniach jest znana jako „ColdIntro”. Chociaż firma Apple załatała system iOS przeciwko konkretnemu atakowi ColdIntro, nie naprawiła rzeczywistego problemu bezpieczeństwa, który został wykorzystany przez ColdIntro. Analitycy bezpieczeństwa zarówno w Jamf i Google Project Zero później odkrył, że podobne ataki powiodły się nawet po iOS 15.6.1 aktualizacja była zainstalowana. Nowe ataki wykryte przez badaczy bezpieczeństwa wykorzystywały odmianę ColdIntro, która nosi pseudonim „ColdInvite”.

Atak można przeprowadzić w następujący sposób: Zły facet najpierw nakłoniłby operatora sieci komórkowej Vodafone do wyłączenia planu ofiary. Następnie do ofiary wysyłana była fałszywa wiadomość informująca ją, że musi zainstalować aplikację My Vodafone, aby przywrócić usługę telefoniczną. Chociaż aplikacja Vodafone jest autentyczną aplikacją w App Store, ofierze wysłano link do fałszywej wersji aplikacji Vodafone, która zawierała szkodliwe oprogramowanie.

Atak ColdInvite najpierw uzyskuje dostęp do procesora Display Co-Processor (DCP) iPhone’a. Korzysta z tego dostępu, aby uzyskać dostęp do procesora aplikacji (AP) telefonu.

Najwyraźniej Apple zablokował jeden wektor ataku, ale nie udało mu się naprawić luki, która została wykorzystana w ataku. Jamf zgłosił ten smakołyk firmie Apple, która ostatecznie rozwiązała problem w wersji iOS 16.5.

Należy zauważyć, że exploit ColdInvite nie zapewnia natychmiastowego dostępu do iPhone’a. Zamiast tego, jak zauważył Jamf, exploit po prostu łapie atakującego o krok bliżej do przejęcia kontroli nad docelowym iPhonem.

[Oba exploity umożliwiają] atakującemu wykorzystanie innych luk w jądrze AP. Choć sama luka nie wystarczy do pełnego przejęcia urządzenia, luka ta może zostać wykorzystana do wykorzystania koprocesora w celu uzyskania uprawnień do odczytu/zapisu w jądrze, co pozwoli hakerowi zbliżyć się do zrealizowania ostatecznego celu pełnego narażając urządzenie.

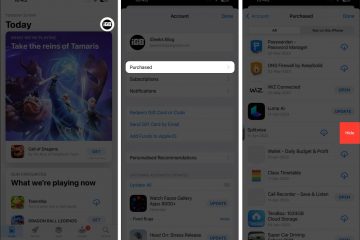

Przestępcy musieliby nakłonić ofiarę do zainstalowania złośliwej aplikacji, co oznacza, że prawdopodobnie konieczne byłoby zaatakowanie określonych osób, co czyni tę lukę niskim zagrożeniem dla przeciętny użytkownik iPhone’a.

Niemniej jednak nadal zdecydowanie zalecamy zainstalowanie aktualizacji iOS 16.5, ponieważ naprawia ona lukę w zabezpieczeniach, która pozwala na przejęcie kontroli nad jednym procesorem w celu uzyskania dostępu do innego na urządzeniu.