ไม่มีความลับใดที่ในช่วงไม่กี่ปีที่ผ่านมา การคุกคามของแฮ็กเกอร์ที่ใช้ประโยชน์จากช่องโหว่เพื่อเข้าถึงข้อมูลได้กระตุ้นให้บริษัทสมาร์ทโฟนหลายแห่งใช้มาตรการรักษาความปลอดภัยทางไซเบอร์ที่เข้มงวด อย่างไรก็ตาม นักวิจัยจาก Tencent Labs และ Zhejiang University ได้ค้นพบการโจมตีรูปแบบใหม่ที่กำหนดเป้าหมายไปที่ระบบการตรวจสอบลายนิ้วมือ บนสมาร์ทโฟนยุคใหม่ การโจมตีที่เรียกว่า BrutePrint มีจุดมุ่งหมายเพื่อหลีกเลี่ยงการยืนยันตัวตนของผู้ใช้โดยการพยายามลองผิดลองถูกซ้ำๆ จนเกิดภัยคุกคามที่สำคัญต่อบัญชีและบุคคล

การโจมตีของ BrutePrint ทำงานอย่างไร

ถึง ดำเนินการโจมตี BrutePrint นักวิจัยระบุและใช้ประโยชน์จากช่องโหว่ Zero-day สองช่องโหว่ชื่อ Cancel-After-Match-Fail (CAMF) และ Match-After-Lock (MAL) ซึ่งทำให้พวกเขาสามารถเอาชนะการป้องกันที่มีอยู่บนสมาร์ทโฟน เช่น ขีดจำกัดความพยายามและ การตรวจจับความมีชีวิตชีวา นอกจากนี้ นักวิจัยยังพบว่าข้อมูลบน Serial Peripheral Interface (SPI) ของเซ็นเซอร์ลายนิ้วมือนั้นไม่มีการป้องกัน จึงทำให้เสี่ยงต่อการถูกโจมตี

การโจมตีทำงานโดยพยายามปลดล็อกอุปกรณ์อย่างเป็นระบบโดยใช้ฐานข้อมูลที่มาจากแหล่ง จากชุดข้อมูลทางวิชาการ ข้อมูลไบโอเมตริกซ์ที่รั่วไหล และแหล่งข้อมูลที่คล้ายคลึงกัน อย่างไรก็ตาม สิ่งสำคัญคือต้องทราบว่าเวลาที่ใช้ในการเจาะข้อมูลสำเร็จนั้นขึ้นอยู่กับจำนวนลายนิ้วมือที่เก็บไว้ ตัวอย่างเช่น บนสมาร์ทโฟนที่มีลายนิ้วมือที่ลงทะเบียนไว้เพียงอันเดียว การโจมตีอาจใช้เวลาระหว่าง 2.9 ถึง 13.9 ชั่วโมง อย่างไรก็ตาม ในอุปกรณ์ที่มีลายนิ้วมือที่ลงทะเบียนไว้หลายอัน การโจมตีจะใช้เวลาเพียง 0.66 ถึง 2.78 ชั่วโมงเท่านั้น เนื่องจากความน่าจะเป็นในการค้นหาลายนิ้วมือที่ถูกต้องจะเพิ่มขึ้นอย่างมาก

อุปกรณ์ที่เสี่ยงต่อการถูกโจมตี

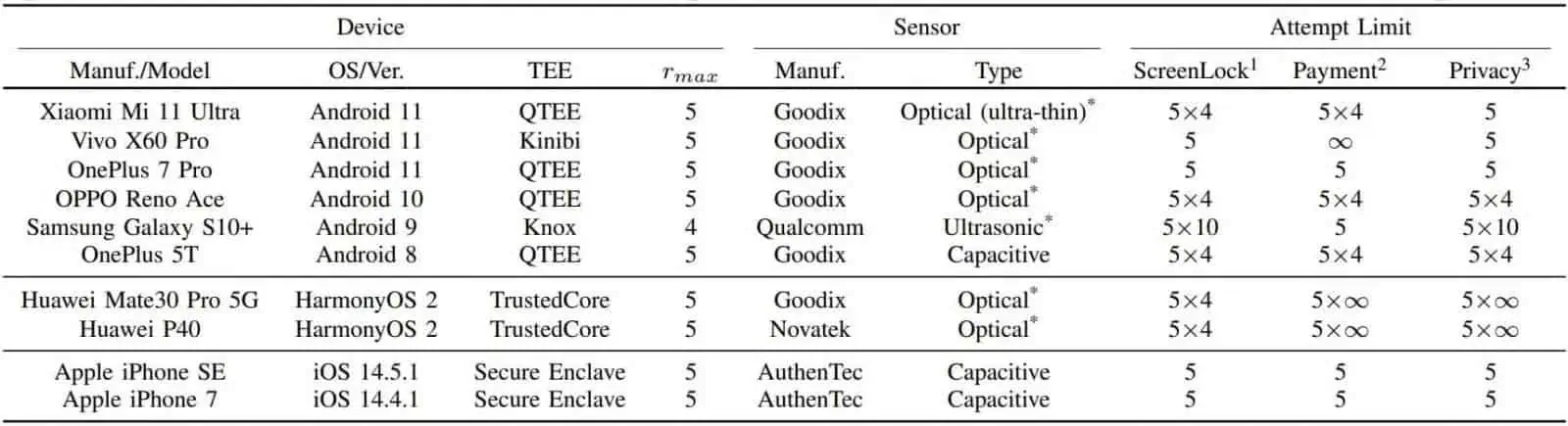

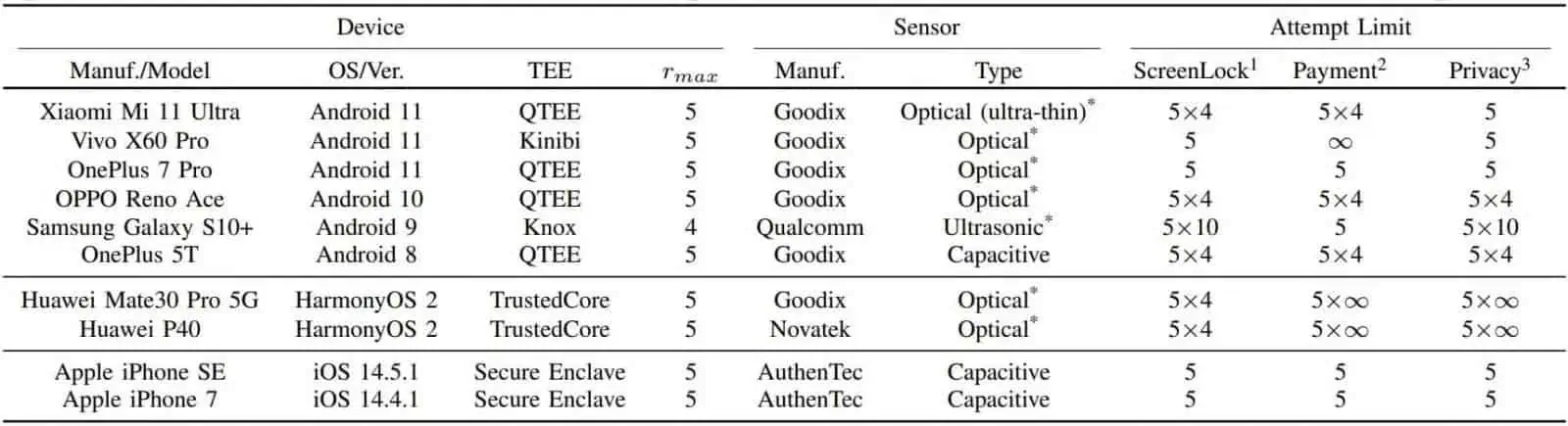

ในรายงานของพวกเขา นักวิจัย ระบุว่าพวกเขาทดสอบการโจมตีสมาร์ทโฟนยอดนิยม 10 รุ่น และพบว่าอุปกรณ์ Android ทั้งหมดมีความเสี่ยง ดังนั้น หากผู้โจมตีเข้าถึงอุปกรณ์ของคุณได้ พวกเขาเพียงแค่ปิดการใช้งานการป้องกัน มีเวลาเพียงพอ และฮาร์ดแวร์ขั้นต่ำที่มีราคาประมาณ 15 ดอลลาร์ ในทางกลับกัน อุปกรณ์ iOS มีความปลอดภัยสูงกว่ามาก และนักวิจัยสามารถพยายามเพิ่ม iPhone SE และ iPhone 7 ได้อีกเพียง 10 ครั้งเท่านั้น จึงทำให้การโจมตีไม่ได้ผล

แม้ว่าการโจมตีประเภทนี้อาจไม่ดึงดูดใจ แฮ็กเกอร์โดยเฉลี่ยเนื่องจากต้องเข้าถึงสมาร์ทโฟนทางกายภาพ นักวิจัยเตือนว่าผู้ดำเนินการที่สนับสนุนโดยรัฐและหน่วยงานบังคับใช้กฎหมายสามารถใช้เทคนิคนี้เพื่อเข้าถึงข้อมูลได้ ดังนั้น ผู้ผลิตอุปกรณ์จะต้องดำเนินการอย่างรวดเร็วและแก้ไขช่องโหว่ Zero-day เหล่านี้โดยเร็วที่สุด