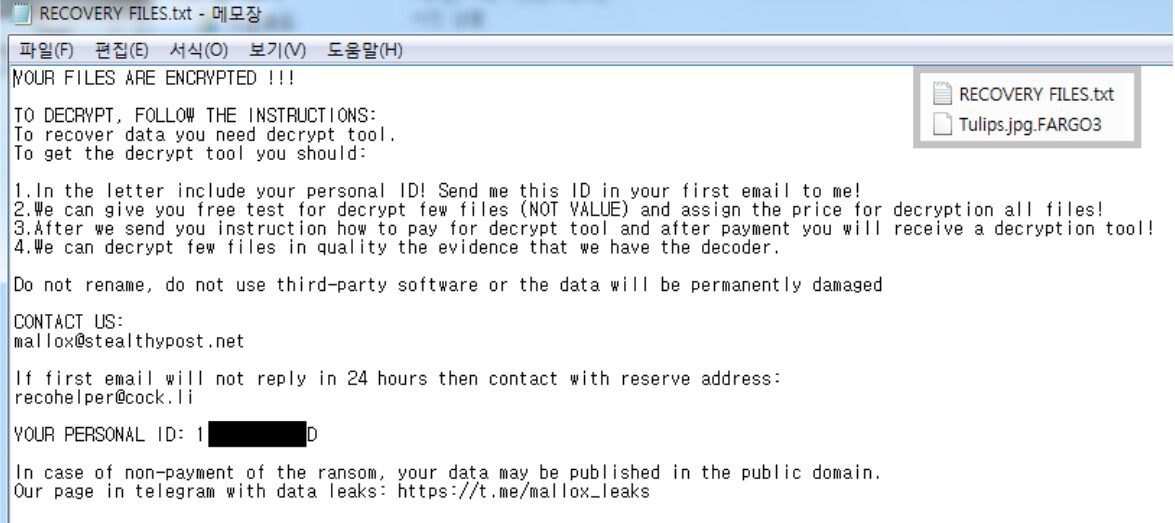

Nota do FARGO Ransomware (Crédito da imagem: ASEC)

Nota do FARGO Ransomware (Crédito da imagem: ASEC)

Um relatório recente da equipe de análise de segurança do AhnLab Security Emergency Response Center (ASEC) revela uma nova atividade cibercriminosa distribuindo o ransomware FARGO que tem como alvo servidores Microsoft SQL vulneráveis.

“Juntamente com o GlobeImposter, o FARGO é um dos ransomware proeminentes que tem como alvo servidores MS-SQL vulneráveis”, disse ASEC. “No passado, também era chamado de Mallox porque usava a extensão de arquivo.mallox.”

Servidores MS-SQL referem-se ao sistema de gerenciamento de banco de dados relacional da Microsoft para armazenar e recuperar dados para outros aplicativos de software e serviços de internet. Com isso, infligir problemas nele pode significar grandes problemas para as empresas.

De acordo com a ASEC, a infecção ocorre quando o processo MS-SQL baixa um arquivo.NET através de cmd.exe e powershell.exe. Esse arquivo baixa e carrega malware adicional, resultando na geração e execução de um arquivo BAT que encerra processos e serviços específicos.

“O comportamento do ransomware começa sendo injetado no AppLaunch.exe, um programa normal do Windows ”, explicou ASEC. “Ele tenta excluir uma chave de registro em um determinado caminho e executa o comando de desativação de recuperação e fecha determinados processos.”

Os pesquisadores dizem que o ransomware criptografa arquivos, mas exclui alguns deles, incluindo caminhos e extensões. , para tornar o sistema parcialmente acessível. “O aspecto característico é que ele não infecta arquivos com uma extensão de arquivo associada ao Globeimposter e essa lista de exclusão não inclui apenas o mesmo tipo de extensões de.FARGO.FARGO2 e.FARGO3, mas também inclui.FARGO4, que se acredita ser uma versão futura do ransomware”, acrescentou a ASEC.

Depois disso, os cibercriminosos renomearão os arquivos criptografados usando a extensão.Fargo3 (por exemplo, OriginalFileName.FileExtension.Fargo3), enquanto a nota de resgate gerada pelo malware aparecerá usando o nome de arquivo “RECOVERY FILES.txt”. Na mensagem, as vítimas verão ameaças de excluir permanentemente o arquivo de seu sistema se usarem software de terceiros para resolvê-lo por conta própria. Além disso, os cibercriminosos dizem que publicariam os dados em domínio público se as vítimas se recusarem a pagar o resgate.

Além das vulnerabilidades não corrigidas, a ASEC explicou que servidores de banco de dados como servidores MS-SQL e MySQL são frequentemente os alvos de ataques de força bruta e ataques de dicionário devido a credenciais de conta fracas. Com isso, a equipe de análise disse que isso poderia ser evitado simplesmente abordando os problemas e aplicando cautela extra na proteção de senhas. “Os administradores de servidores MS-SQL devem usar senhas difíceis de adivinhar para suas contas e alterá-las periodicamente para proteger o servidor de banco de dados de ataques de força bruta e ataques de dicionário, e atualizar para o patch mais recente para evitar ataques de vulnerabilidade”, sugeriu ASEC.