Ce n’est un secret pour personne qu’au cours des dernières années, la menace de pirates exploitant des vulnérabilités pour accéder à des informations a incité de nombreuses entreprises de smartphones à mettre en œuvre des mesures de cybersécurité robustes. Cependant, des chercheurs de Tencent Labs et de l’université du Zhejiang ont découvert un nouveau type d’attaque qui cible les systèmes d’authentification par empreintes digitales sur les smartphones modernes. Baptisée BrutePrint, l’attaque vise à contourner l’authentification des utilisateurs par des tentatives répétées d’essais et d’erreurs, ce qui constitue une menace importante pour les comptes et les individus.

Comment fonctionne l’attaque BrutePrint ?

Pour exécuter l’attaque BrutePrint, les chercheurs ont identifié et exploité deux vulnérabilités zero-day appelées Cancel-After-Match-Fail (CAMF) et Match-After-Lock (MAL), qui leur ont permis de surmonter les protections existantes sur les smartphones, telles que les limites de tentative et détection de vivacité. De plus, les chercheurs ont également découvert que les données sur l’interface périphérique série (SPI) des capteurs d’empreintes digitales n’étaient pas protégées, ce qui les rendait vulnérables à une attaque.

L’attaque fonctionne en tentant systématiquement de déverrouiller l’appareil à l’aide de bases de données provenant à partir d’ensembles de données académiques, de fuites de données biométriques et de sources similaires. Cependant, il est important de noter que le temps requis pour une violation réussie dépend du nombre d’empreintes digitales stockées. Par exemple, sur les smartphones avec une seule empreinte digitale enregistrée, l’attaque peut prendre entre 2,9 et 13,9 heures. Cependant, sur les appareils avec plusieurs empreintes digitales enregistrées, l’attaque ne prend qu’environ 0,66 à 2,78 heures, car la probabilité de trouver la bonne empreinte digitale augmente considérablement.

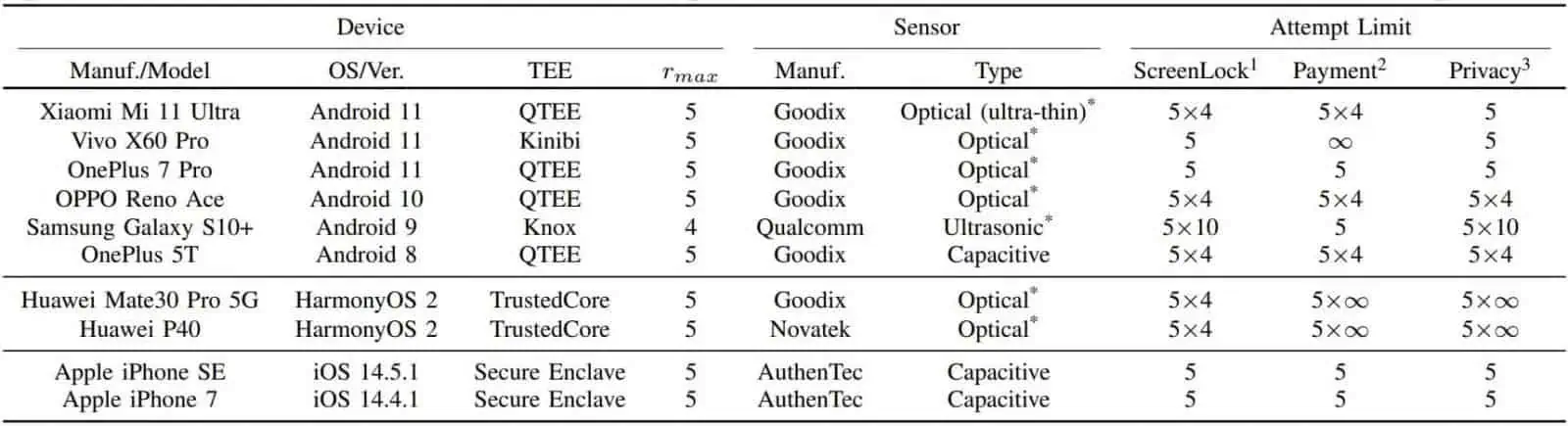

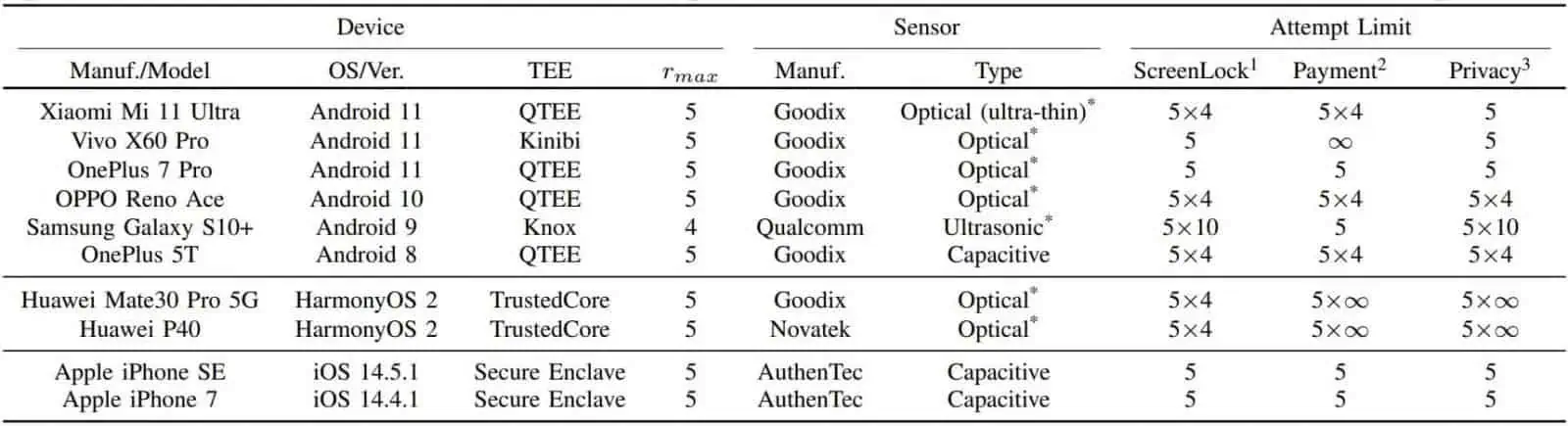

Appareils vulnérables à l’attaque

Dans leur rapport, les chercheurs ont déclaré avoir testé l’attaque sur dix modèles de smartphones populaires et constaté que tous les appareils Android étaient vulnérables. Par conséquent, si un attaquant accède à votre appareil, il lui suffit de désactiver les protections, de disposer de suffisamment de temps et d’un matériel minimal coûtant environ 15 $. D’autre part, les appareils iOS étaient beaucoup plus sécurisés, et les chercheurs n’ont pu gagner que dix tentatives supplémentaires sur les modèles d’iPhone SE et d’iPhone 7, rendant l’attaque inefficace.

Bien que ce type d’attaque puisse ne pas plaire aux le pirate informatique moyen puisqu’il nécessite un accès physique au smartphone, les chercheurs ont averti que les acteurs parrainés par l’État et les forces de l’ordre peuvent exploiter cette technique pour accéder aux données. Par conséquent, les fabricants d’appareils devront agir rapidement et corriger ces vulnérabilités zero-day dès que possible.