Un modeste port de chargement USB pourrait compromettre votre iPhone.

L’insertion d’un iPhone ou d’un iPad non protégé dans un nouveau port peut entraîner des infections indésirables. Le”juice jacking”et le”trustjacking”sont deux façons d’attraper les maladies numériques, mais il existe des moyens de se protéger.

Vous n’aviez peut-être pas pensé à la cybersécurité lors du chargement de votre iPhone lors de vos déplacements, mais ce câble Lightning peut transporter des données ainsi que de l’énergie. Voici les vulnérabilités impliquées et comment minimiser les risques.

Qu’est-ce que le”juice jacking ?”

Les smartphones et les tablettes utilisent le même port pour le chargement et le transfert de données. Le”juice jacking”exploite la possibilité qu’un propriétaire puisse connecter son appareil à un port de charge malveillant ou compromis, qui peut ensuite être utilisé pour voler des données de l’appareil.

Auparavant, les appareils iOS étaient plus vulnérables au juice jacking, car la connexion d’un appareil iOS à un PC ne nécessitait pas d’autorisation. Cependant, lorsque iOS 7 a été introduit en 2013, ce n’était plus le cas.

Comment empêcher le juice jacking

Lorsque vous connectez votre appareil iOS à un ordinateur, iOS 7 vous invite à faire confiance à cet ordinateur ? Vos paramètres et les données seront accessibles à partir de cet ordinateur lorsqu’il est connecté via USB ou Wi-Fi.”Vous pouvez ensuite sélectionner « Faire confiance » ou « Ne pas faire confiance ».

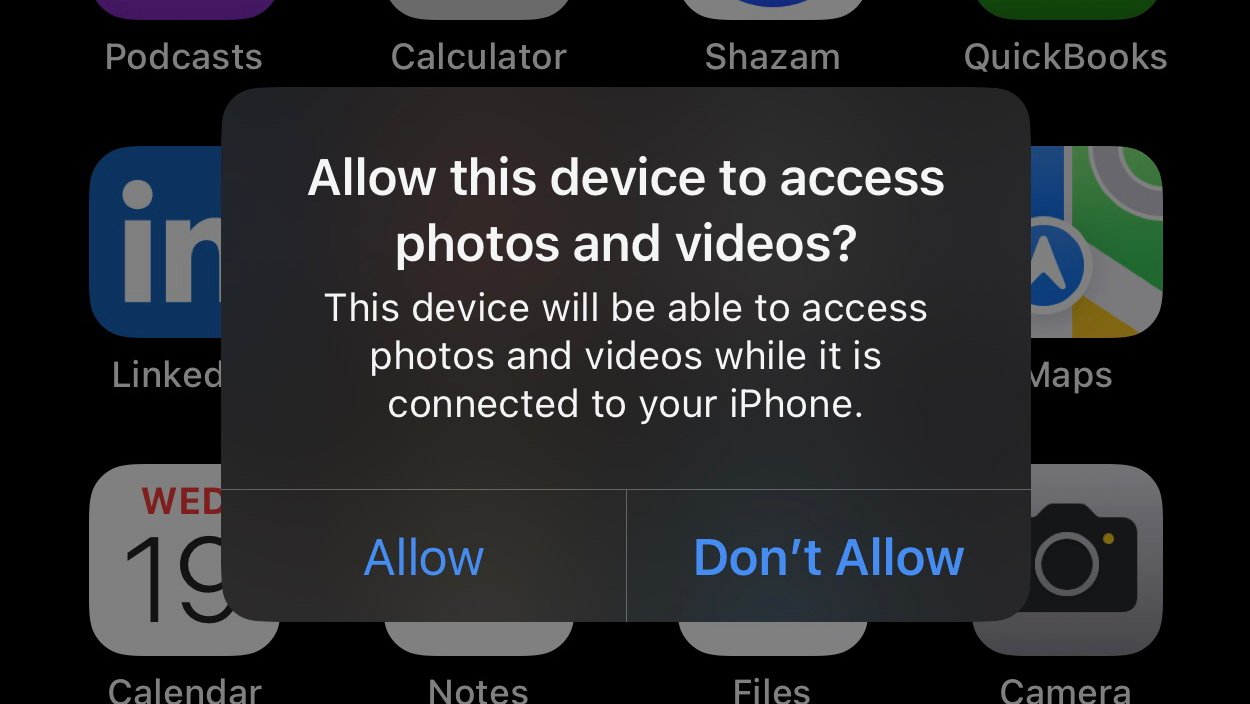

Le libellé a été modifié par la suite :”Autoriser cet appareil à accéder aux photos et aux vidéos ? Cet appareil pourra accéder aux photos et aux vidéos lorsqu’il est connecté à votre iPhone.”Vous pouvez ensuite choisir”Autoriser”ou”Ne pas autoriser”.

Choisissez toujours”Ne pas autoriser”sauf si vous possédez l’ordinateur.

Si vous choisissez Ne pas autoriser, le juice jacking ne peut pas se produire. Si vous voyez cette invite lorsque vous connectez votre appareil à un port censé uniquement fournir une charge, il s’agit probablement d’une tentative malveillante de transfert de données ou d’installation de logiciels malveillants.

Bien que cette invite-si elle est refusée-empêche efficacement le juice jacking sur les appareils iOS, une vulnérabilité connexe a été découverte en 2017, appelée”trustjacking”.

Qu’est-ce que le”trustjacking ?”

Symantec, l’éditeur de logiciels de cybersécurité, a découvert un moyen permettant à un autre utilisateur de contrôler l’appareil iOS du propriétaire via Wi-Fi, même lorsqu’il n’est plus relié à une prise malveillante par un câble.

Cela fonctionne en exploitant une fonctionnalité appelée iTunes Wi-Fi Sync, qui (comme son nom l’indique) permet à un appareil iOS d’être synchronisé avec le logiciel iTunes d’un ordinateur via Wi-Fi lorsqu’ils ne sont pas physiquement connectés ensemble.

Choisir Autoriser lors de la connexion de l’appareil iOS avec un câble permet à l’ordinateur de communiquer avec lui à l’aide des API iTunes. Bien que cette méthode dépende toujours du choix du propriétaire de faire confiance à l’ordinateur connecté, elle permet à l’attaquant de contrôler de manière persistante l’appareil à un niveau élevé une fois la connexion physique interrompue.

Le trustjacking permet à un attaquant d’effectuer des sauvegardes iTunes et d’installer des applications, le tout sans préavis ni consentement du propriétaire. Les sauvegardes extraites peuvent inclure des chats iMessage et SMS ainsi que des données d’application. De plus, les applications installées sur l’appareil peuvent être subrepticement remplacées par des applications malveillantes qui peuvent collecter des informations et des données sensibles sur l’activité de l’utilisateur.

Bien que l’utilisation d’iTunes Wi-Fi Sync soit limitée lorsque l’ordinateur et l’appareil iOS sont connectés au même réseau Wi-Fi, le trustjacking peut potentiellement être combiné avec une attaque de profil malveillante et utiliser un VPN pour maintenir un accès permanent. Cependant, le risque de rencontrer cette situation est faible et ne s’applique qu’aux appareils inscrits au programme MDM d’une organisation.

La réponse d’Apple au trustjacking

Pour atténuer le problème du trustjacking, Apple a introduit une étape supplémentaire avec la sortie d’iOS 11 en 2017. Cela a ajouté l’obligation de entrez le code d’accès de l’appareil lorsque l’option Autoriser est sélectionnée, pour vous assurer que seul le propriétaire de l’appareil iOS peut autoriser la connexion de données.

Cependant, à condition que l’autorisation se produise, cela n’empêche toujours pas un appareil iOS d’être contrôlé par la synchronisation Wi-Fi d’iTunes une fois que le câble a été déconnecté, ou avertit l’utilisateur de cette possibilité, donc il n’est que partiellement a traité la vulnérabilité.

Comment réduire le risque de trustjacking

Pour autant que nous sachions, le trustjacking reste un risque pour tous les appareils iOS et iPadOS. Heureusement, il existe plusieurs façons de minimiser ce risque en tant que propriétaire d’appareil.

Tout d’abord, si vous soupçonnez qu’un ordinateur indésirable a accès à votre appareil, vous pouvez révoquer l’accès à tous les ordinateurs de confiance. Une fois que vous avez fait cela, vous devrez autoriser à nouveau tous les ordinateurs auxquels vous souhaitez connecter votre appareil.

Allez dans Paramètres Appuyez sur Transférer ou réinitialiser l’iPhone/iPad Appuyez sur Réinitialiser Sélectionnez Réinitialiser la localisation et la confidentialité Puis entrez le mot de passe de l’appareil pour confirmer.

Vous pouvez également chiffrer les sauvegardes iTunes afin que les attaquants potentiels ne puissent pas lire les informations. Pour ce faire, connectez votre appareil à un ordinateur de confiance.

Comment chiffrer les sauvegardes locales de votre iPhone

Pour les Mac, ouvrez Finder, ou, pour les PC Windows, ouvrez iTunes . Dans l’onglet Général ou Résumé, accédez à la section Sauvegardes. Cochez Crypter la sauvegarde locale.

Enfin, rappelez-vous qu’une connexion de données n’est pas nécessaire si vous souhaitez simplement recharger votre iPhone ou votre iPad. Choisissez donc toujours l’option Ne pas autoriser, sauf si vous transférez des données. Et si vous n’êtes pas propriétaire de l’ordinateur utilisé, il est probablement préférable de révoquer l’accès une fois que vous avez terminé.