Si vous êtes dans le monde des ordinateurs et, pourquoi pas, même de la cybersécurité, vous avez peut-être entendu le terme somme de contrôle jeté ici et là-bas, même dans les conversations informelles «Comment allez-vous». C’est principalement parce que les sommes de contrôle sont toujours un moyen fiable d’évaluer si un lot de données ou un seul élément correspond à certains paramètres ou a subi diverses modifications.

Si vous avez déjà téléchargé des documents open source à partir de divers sites Web, vous avez peut-être remarqué que certains d’entre eux affichaient fièrement cette valeur de contrôle sur le site Web, probablement accompagnée d’un message vous demandant de voir si la somme de contrôle de votre fichier téléchargé correspond à celui du site Web. Si ce conseil et cette chaîne cryptique de caractères alphanumériques apparemment aléatoires vous déroutent, nous allons vous éclairer un peu à ce sujet dans un instant.

Qu’est-ce qu’une somme de contrôle?

En termes techniques, une somme de contrôle est simplement un petit bloc de données qui sont dérivées d’un autre bloc de données afin de servir un objectif simple mais important: effectuer des vérifications et détecter si des erreurs se sont glissées dans les données pendant stockage ou transmission. En d’autres termes, il s’agit d’un petit indicateur qui nous permet de savoir si les données d’origine ont subi des modifications.

Il est assez important de mentionner que cette somme de contrôle ne se produit pas simplement, car elle est en fait créée par une opération appelée fonction de somme de contrôle. Cependant, vous pouvez également le rencontrer sous la forme d’un algorithme de somme de contrôle, juste pour que vous le sachiez. La conception d’un algorithme peut varier, mais en règle générale, un algorithme de somme de contrôle efficace doit générer une valeur significativement différente (somme de contrôle), même pour les moindres modifications apportées à l’entrée, quel que soit le type de document ou de données.

À quoi sert la somme de contrôle?

Le plus souvent, les petits blocs de données (sommes de contrôle) sont utilisés pour effectuer des contrôles d’intégrité des données sur divers fichiers, comme nous l’avons brièvement expliqué précédemment, dans la partie introductive de notre article. Par exemple, si un développeur crée un programme, il peut également générer une somme de contrôle et l’afficher sur son site Web, de sorte que vous puissiez également vérifier la somme de contrôle du document une fois que vous l’avez téléchargé sur votre PC et voir s’il correspond à la valeur d’origine.

Si la somme de contrôle du fichier actuel (ou de l’entrée de données) n’est pas la même que la valeur stockée de la somme de contrôle précédemment calculée, c’est un signe définitif que l’entrée a été falsifiée d’une manière ou d’une autre. Si la somme de contrôle de l’entrée de données actuelle correspond à celle qui a été précédemment calculée (par exemple, lorsque l’ensemble de données a été généré pour la première fois), il est très probable que les données n’ont subi aucune modification ou corruption, que ce soit par accident ou intentionnellement..

Différents types de somme de contrôle

Comme pour les algorithmes de cryptographie, les algorithmes de somme de contrôle peuvent être de différents types, et chacun d’eux peut être plus adapté à un objectif spécifique que ses homologues. Nous allons énumérer les types d’algorithmes de somme de contrôle les plus courants et vous en dire un peu plus sur chacun d’eux, afin que vous puissiez saisir le concept de manière plus efficace.

Si vous n’êtes pas vraiment expert en technologie ou si vous n’aimez pas le jumbo technique, nous vous suggérons de sauter ces quelques sections qui expliquent les formes d’algorithmes de somme de contrôle les plus couramment utilisées et de vous diriger directement vers nos instructions sur la façon dont vous pouvez les utiliser. sommes de contrôle pour valider les fichiers.

Mot de parité ou octet de parité

Nous commençons avec l’algorithme de somme de contrôle le plus simple, mieux connu sous le nom de contrôle de parité longitudinale. Le fonctionnement de cet algorithme consiste à diviser les données en mots qui ont un nombre fixe de bits (n), puis à calculer le «ou» (XOR) exclusif de tous les mots qu’il vient de traiter. Le résultat de ce calcul est ajouté au message sous forme de mot supplémentaire.

Afin de vérifier l’intégrité d’un message, le destinataire calcule le «ou exclusif» (XOR) de tous les mots, somme de contrôle incluse et vérifie si le résultat est ou non un mot composé de (n) zéros. Si tel est le cas, tout va bien, mais sinon, il saura qu’une erreur s’est produite quelque part pendant la transmission.

Bien qu’il s’agisse de l’algorithme de somme de contrôle le plus simple, ce n’est pas exactement le plus efficace. L’algorithme mot/octet de parité détectera avec succès une somme de contrôle incorrecte si une erreur de transmission se produit de telle sorte qu’elle affecte soit un seul bit de l’entrée, soit un nombre impair de bits.

Cependant, si les bits sont situés à la même position dans deux mots distincts et que l’erreur les affecte, l’algorithme ne détectera pas d’erreur, vous induisant en erreur à croire que tout va bien, alors qu’en fait, ce n’est pas le cas. Le même scénario peut se produire si vous échangez deux mots ou plus; l’algorithme ne détecte pas d’erreur, ce qui peut être assez dangereux.

Il existe un troisième scénario dans lequel vous pouvez choisir les bits concernés de manière aléatoire. Dans ce cas, la probabilité qu’une erreur de deux bits soit détectée est de 1/n (n=le nombre fixe de bits que nous avons mentionné ci-dessus).

Complément de somme

Comme vous vous en doutez, en raison du fait qu’il est défectueux, il y a eu une tentative de perfectionner l’algorithme mentionné et décrit ci-dessus, donc l’algorithme du complément de somme a été conçu. Contrairement à l’algorithme de contrôle de parité, le complément de somme a ajouté tous les «mots» sous forme de nombres binaires non signés, tout en supprimant chaque bit de débordement, ainsi qu’en ajoutant le complément total à deux comme somme de contrôle.

Afin de valider un message, le destinataire doit ajouter tous les mots comme le fait l’algorithme de contrôle de parité longitudinale, y compris également la somme de contrôle. Si la chaîne résultante n’est pas un mot rempli de zéros, c’est un indicateur fort qu’une erreur de transmission s’est produite à un moment donné. Cependant, cet algorithme peut également détecter uniquement des erreurs d’un seul bit. Cependant, le SAE J1708 utilise la somme promodulaire.

En fonction de la position

L’algorithme de somme de contrôle dépendant de la position visait à corriger les failles des deux fonctions décrites ci-dessus car elles ne sont pas exactement capables de détecter de nombreuses erreurs courantes qui peuvent survenir sur plus d’un bit. Quelques exemples de ces erreurs courantes incluent l’insertion ou la suppression de mots avec tous les bits mis à zéro, ainsi que la modification de l’ordre des mots de données.

En conséquence, une conception d’algorithme de somme de contrôle a été créée pour contourner ces limitations et informer avec précision sur ces types d’erreurs. Le fonctionnement de cet algorithme est donné par son nom même: dépendant de la position. Ainsi, cet algorithme vérifie non seulement la valeur de chaque mot dans l’entrée mais également sa position dans la séquence. Étant donné que plusieurs paramètres sont pris en compte, la fonction de somme de contrôle dépendante de la position augmente les coûts de calcul de la somme de contrôle.

Quelques exemples d’algorithmes de somme de contrôle dépendant de la position sont Adler-32, les contrôles de redondance cyclique (CRC) et la somme de contrôle de Fletcher.

Somme de contrôle floue

Ce type d’algorithme de somme de contrôle a été développé comme un moyen efficace de détecter le spam par e-mail. Le fonctionnement de cette fonction consiste à générer des bases de données coopératives provenant de plusieurs FAI. Ces bases de données comprenaient des e-mails suspects ou signalés comme spam.

Cependant, étant donné que le contenu de chaque courrier indésirable peut être très différent du suivant, cela rendrait les algorithmes de somme de contrôle et les vérifications classiques inefficaces et ne valaient donc pas la peine d’être utilisés. À son tour, l’utilisation d’un algorithme de somme de contrôle floue peut réduire le corps d’un mail au minimum, puis calculer une somme de contrôle comme d’habitude.

La raison pour laquelle cette technique fonctionne est qu’elle augmente les chances que les e-mails légèrement différents génèrent exactement la même somme de contrôle. À l’heure actuelle, certains services centralisés (DCC, par exemple) reçoivent des soumissions de la part des FAI partenaires de la somme de contrôle de tous les e-mails détectés par leur logiciel de détection de spam.

Il existe un certain seuil que le décompte d’une somme de contrôle floue soumise ne doit pas dépasser. Si tel est le cas, la base de données marque la soumission comme spam potentiel.

Comment utiliser la somme de contrôle des fichiers?

Si vous êtes sérieux au sujet de la sécurité de votre ordinateur et que vous comprenez les dangers du téléchargement aléatoire de fichiers à gauche et à droite à partir de sites Web louches, vous voudrez peut-être utiliser la somme de contrôle pour vérifier l’intégrité de vos fichiers avant de les télécharger ou de les copier où qu’ils soient. être capable de faire des dégâts.

Voici un sombre rappel que pratiquement n’importe quelle source peut être compromise et qu’une attaque intelligemment déguisée pourrait vous faire croire que vous avez en fait téléchargé le fichier à partir d’une source officielle de confiance. Par conséquent, vous assurer que vous avez vraiment téléchargé le bon fichier est primordial pour la sécurité de votre PC.

1. Windows

Malheureusement, Windows n’est pas fourni avec un utilitaire de somme de contrôle GUI, vous devrez donc soit vous en tenir à son outil CMD, soit télécharger un outil tiers doté d’une interface conviviale. Nous vous recommandons d’utiliser ce dernier, surtout si vous n’avez aucune expérience préalable des vérifications d’intégrité des données, des sommes de contrôle et de l’utilisation d’outils d’intégrité des données.

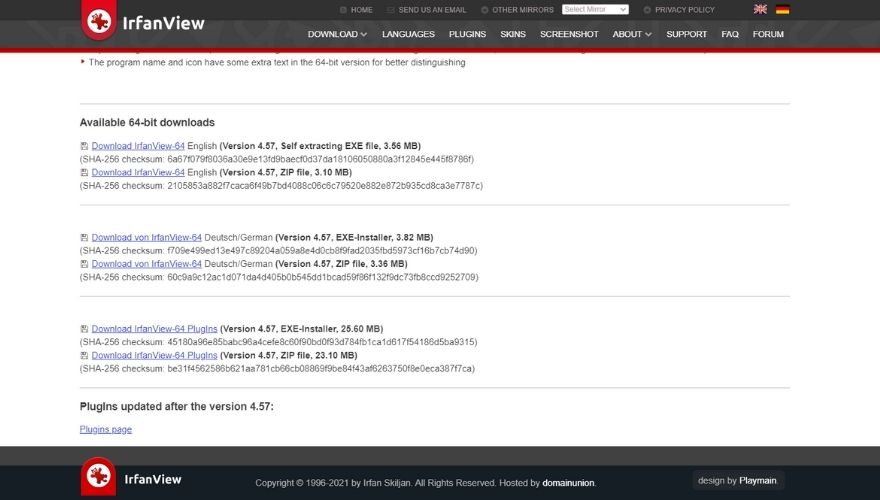

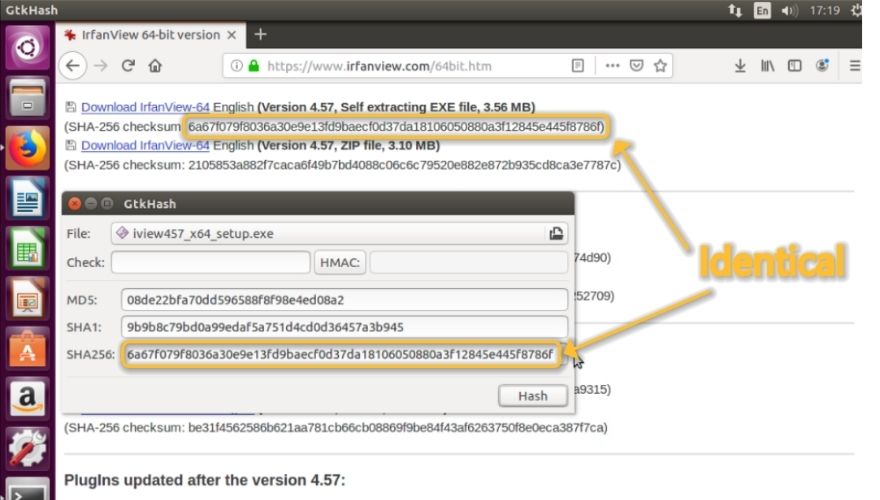

Pour cet article, nous allons utiliser IrfanView, une visionneuse d’images freeware populaire dont vous avez peut-être entendu parler, ou que vous avez déjà installée et prête sur votre PC. Quoi qu’il en soit, rendez-vous sur la page de téléchargement d’IrfanView et notez que sous chaque version que vous pouvez télécharger depuis le site officiel, il y a une ligne supplémentaire qui peut ressembler un peu à du charabia si vous n’avez jamais vu quelque chose comme ça auparavant.

La ligne devrait ressembler à ceci:

(somme de contrôle SHA-256: 6a67f079f8036a30e9e13fd9baecf0d37da18106050880a3f12845e445f8786f)

Prenez-en note et laissez-le comme ça pour le moment. Nous y reviendrons lors de notre bref guide pédagogique dans quelques instants. Pour l’instant, téléchargez simplement n’importe quelle version d’IrfanView que vous voulez, mais assurez-vous de noter la ligne étrange sous le lien de téléchargement.

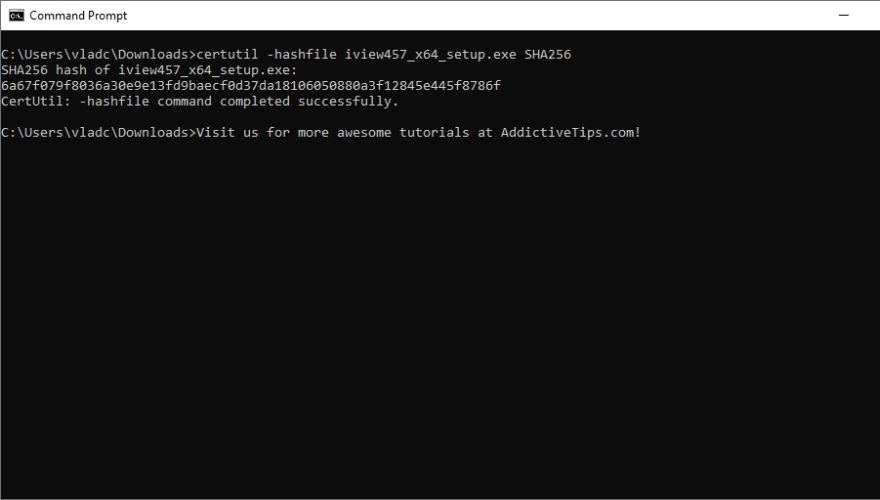

1. Utilisation de certutil

- Télécharger IrfanView

- Appuyez sur la combinaison de touches Gagner + R de votre clavier

- Saisissez CMD et appuyez sur le bouton Entrée de votre clavier

- Dans CMD, utilisez CD pour accéder au dossier dans lequel vous avez téléchargé IrfanView

- Tapez la commande suivante, mais remplacez FILE par le fichier sur lequel vous souhaitez effectuer la vérification d’intégrité (y compris son extension) et HASH par l’algorithme spécifié par le développeur (dans notre cas, c’est SHA256 )

-

certutil-hashfile FILE HASH

-

- Appuyez sur la touche Entrée de votre clavier

- Vérifiez si les deux sommes de contrôle sont identiques

En cas d’erreur, il est très peu probable que les deux sommes de contrôle (celle officielle et celle que vous avez calculée avec certutil) soient presque identiques. Comme nous l’avons mentionné ci-dessus, tout changement dans le fichier d’entrée devrait générer une somme de contrôle totalement différente qui devrait être immédiatement évidente. Cependant, des choses étranges se sont produites et il vaut mieux prévenir que guérir, vous devriez donc le vérifier pour voir si votre somme de contrôle est EXACTEMENT similaire à celle du site Web.

Si les deux sommes de contrôle sont identiques, félicitations! Vous avez un fichier avec une intégrité à 100%, ce qui signifie que vous avez téléchargé une copie du même fichier que le site Web héberge actuellement et qu’il devrait être sûr de le stocker sur votre PC ou de l’installer le cas échéant. Passons à la suivante.

Notez que certutil fonctionne avec plusieurs algorithmes de hachage autres que SHA256, notamment MD2, MD4, MD5, SHA1, SHA384 et SHA512. Par conséquent, n’hésitez pas à remplacer le type de hachage par celui que le propriétaire/créateur officiel du fichier utilise, s’il est différent de SHA256.

2. Utilisation de l’outil de somme de contrôle MD5

MD5 Checksum Tool est une solution logicielle gratuite qui a été développée pour vous aider à calculer les hachages de fichiers sans avoir aucune expérience préalable avec des programmes similaires ou être expérimenté dans l’art d’utiliser un PC. Il vous suffit d’installer le programme, de le nourrir dans un fichier et de le laisser faire tout le gros du travail.

De plus, le programme a quelques fonctionnalités supplémentaires, y compris le traitement de fichiers par lots, de sorte que vous pouvez vérifier l’intégrité de plusieurs fichiers en même temps, la prise en charge de plusieurs algorithmes de hachage et un composant qui vous permet de comparer un fichier à une somme de contrôle sans même devoir les regarder.

Bien sûr, vous pouvez remplacer MD5 Checksum Tool avec tout autre outil tiers que vous jugez approprié pour ce travail, mais nous avons trouvé celui-ci et nous l’apprécions beaucoup. Donc, si vous souhaitez vous en tenir à notre outil recommandé, vous voudrez peut-être trouver une version fonctionnelle de ce programme à partir d’une source fiable et suivre les étapes suivantes:

- Téléchargez l’outil de somme de contrôle MD5 sur votre ordinateur

- Exécutez l’exécutable du programme d’installation que vous venez de télécharger

- Suivez les instructions et les invites à l’écran pour installer l’application sur votre PC

- Lancer l’outil de somme de contrôle MD5

- Cliquez sur le bouton … qui se trouve à côté de la zone de fichier

- Accédez au dossier dans lequel vous avez téléchargé IrfanView sur votre PC

- Double-cliquez sur l’exécutable du programme d’installation IrfanView pour le charger dans MD5 Checksum Tool

- Cliquez sur le bouton Hash

- Notez que tous les champs ont été remplis avec des chaînes de caractères

- Vérifiez le hachage approprié de la liste par rapport à celui affiché sur le site Web d’IrfanView

Si vous ne voulez tout simplement pas passer du temps à vérifier que chaque caractère de votre hachage correspond à la somme de contrôle affichée sur le site Web, MD5 Checksum Tool vous offre un moyen plus simple d’effectuer cette opération fastidieuse. Cependant, vous devez savoir que cette technique ne fonctionne que pour les hachages MD5, elle ne fonctionnera donc pas dans notre cas. Suivez simplement ces étapes pour comparer avec succès un fichier à une somme de contrôle connue:

- Lancer l’outil de somme de contrôle MD5

- Accédez à l’outil de comparaison

- Dans le deuxième champ (inférieur), appuyez sur le bouton …

- Accédez à l’emplacement où vous avez enregistré le fichier que vous souhaitez vérifier

- Double-cliquez sur le fichier pour le charger dans l’outil de somme de contrôle MD5

- Copiez le hachage MD5 connu dans le champ ci-dessous

- Appuyez sur le bouton Comparer

Si le fichier que vous avez chargé a un hachage MD5 différent de celui que vous avez collé dans le champ ci-dessous, MD5 Checksum Tool sera assez aimable pour vous le faire savoir. C’est aussi un assez bon signe que vous utilisez une version différente du fichier, peut-être une version qui a été falsifiée, et pas de manière amusante.

Il convient de mentionner que MD5 Checksum Tool vous permet de comparer deux fichiers entre eux de la même manière. Cependant, au lieu d’utiliser la deuxième section de l’onglet Comparer, vous devriez utiliser la première section, celle qui vient avec deux champs où vous pouvez charger des fichiers.

Une fois que les deux fichiers sont verrouillés et chargés, vous devez cliquer sur le bouton Comparer (celui du haut). Si vos fichiers sont identiques, l’outil de somme de contrôle MD5 vous le fera savoir et vous notifiera également si leur somme de contrôle est différente.

Comme vous pouvez le voir, MD5 Checksum Tool, tout comme de nombreux autres utilitaires de somme de contrôle tiers similaires fournis avec une GUI (Graphical User Interface), vous offre un moyen convivial et simplifié de vérifier l’intégrité des fichiers sur votre PC. Cependant, il est également limité à certains égards. Par exemple, vous ne pouvez pas comparer un fichier à une somme de contrôle SHA-256, vous devrez peut-être improviser.

3. Utilisation de FCIV

Bien que vous puissiez facilement utiliser l’utilitaire certutil CMD que nous avons décrit ci-dessus, vous voudrez peut-être savoir que Microsoft a également publié un autre utilitaire CMD appelé FCIV, qui est l’abréviation de File Checksum Integrity Verifier. Le nom de cet outil (la forme longue) touche assez bien la tête, vous savez donc exactement ce qu’il fera avant même de l’utiliser.

Même s’il s’agit d’un outil CMD développé et publié par Microsoft, FCIV n’est disponible par défaut sur aucune version de Windows. Vous devrez donc l’installer et le télécharger vous-même avant de commencer. Il convient de mentionner que l’outil est probablement obsolète et a été conçu pour fonctionner sur les anciennes versions du système d’exploitation Windows, telles que Windows 2000, XP et Windows Server 2003. De plus, la dernière version de FCIV a été publiée en décembre 2004, ce qui c’est il y a assez longtemps.

Cependant, si vous avez décidé de faire tout ce qu’il faut pour trouver, télécharger et installer FCIV sur votre PC, alors faites-le et revenez ici une fois que vous l’avez configuré et que vous’êtes prêt à l’utiliser. Nous vous dirigerons vers un lien Microsoft officiel, mais il ne semble plus fonctionner, vous êtes donc un peu seul pour celui-ci. Prêt? Voici maintenant comment utiliser FCIV pour vérifier l’intégrité de vos fichiers en un rien de temps:

- Appuyez sur la combinaison de touches Gagner + R de votre clavier

- Tapez CMD et appuyez sur Entrée

- Dans CMD, saisissez la commande suivante, mais remplacez FILENAME par le fichier que vous souhaitez vérifier (y compris l’extension):

-

fciv.exe-les deux FILENAME

-

- Appuyez sur la touche Entrée de votre clavier

Si vous avez tout fait correctement, vous devriez voir deux hachages pour le fichier que vous avez analysé: un MD5 et un SHA-1. Vous voyez, c’est précisément le problème de l’utilisation de FCIV, et pourquoi presque personne ne l’utilise plus, car il est presque obsolète et ne prend en charge que MD5 et SHA-1 comme algorithmes. En bref, vous feriez bien mieux d’utiliser l’outil de somme de contrôle MD5 dont nous avons parlé ci-dessus ou l’outil certutil que nous avons décrit auparavant.

Mac

Si vous avez déjà utilisé un Mac, vous connaissez probablement son terminal et savez exactement de quoi il est capable et comment vous pouvez l’utiliser à votre avantage. Eh bien, pas si vous avez utilisé Mac pour sa simplicité et sa convivialité, mais simplement pour rester court et convivial, Mac dispose d’une console similaire au CMD et l’appelle simplement Terminal <./p>

1. Utilisation du terminal

Le Terminal peut vous aider de très nombreuses manières, car il contient absolument divers outils que vous pouvez utiliser, et même s’il ne l’inclut pas par défaut, il y a probablement quelqu’un qui a trouvé un moyen de le charger de côté ou a fourni aux utilisateurs de Mac une meilleure alternative. Quoi qu’il en soit, le terminal dispose d’un outil intégré que vous pouvez utiliser pour générer une somme de contrôle, que vous pouvez comparer à celle déjà existante.

Cela étant dit, nous allons décrire quelques étapes que vous pouvez suivre si vous souhaitez vérifier la somme de contrôle d’un fichier sur votre Mac. Notez que pour cette démonstration, nous avons utilisé l’exécutable du programme d’installation d’IrfanView, car il offre également une somme de contrôle juste en dessous de son lien de téléchargement, ce qui facilite sa prise en compte. D’autres développeurs (Ubuntu en est un bon exemple) proposent la somme de contrôle dans un document texte séparé que vous pouvez ouvrir et vérifier la valeur après l’avoir téléchargé. Ne vous inquiétez pas, c’est la même technologie, cela ne nécessite que quelques étapes supplémentaires.

Donc, naturellement, la première chose que vous voudriez faire est de télécharger l’exécutable du programme d’installation d’IrfanView sur votre ordinateur (ou un autre fichier dont vous avez déjà la somme de contrôle).

- Sur votre Mac, cliquez sur l’icône en forme de loupe (en haut à droite)

- Saisissez terminal dans le champ de recherche désigné

- Sélectionnez l’option Terminal dans la liste des résultats (devrait être le premier résultat)

- Utilisez la commande cd (changer de répertoire) dans le terminal pour accéder au dossier dans lequel vous avez téléchargé votre fichier (cd Downloads si vous l’avez enregistré dans le dossier Downloads)

- Une fois que vous êtes dans le dossier où vous avez enregistré le fichier, tapez la commande suivante dans le terminal, mais remplacez HASH par le type de hachage (dans notre cas, il s’agit de 256) et FILENAME par le nom du fichier, y compris son extension (la nôtre est iview457_x64_setup.exe )

-

shasum-a HASH FILENAME - Votre commande doit ressembler à quelque chose comme

shasum-a 256 iview457_x64_setup.exe

-

- Vérifiez la ligne suivante de la fenêtre de votre terminal pour la somme de contrôle (elle devrait y être affichée)

- Comparez la somme de contrôle de la fenêtre Terminal à celle connue (comme celle du site Web d’IrfanView si vous avez utilisé notre exemple)

Le terminal Mac prend en charge plusieurs algorithmes de hachage, ce qui vous permet de travailler avec plusieurs options. Nous allons lister les algorithmes que vous pouvez utiliser pour calculer les sommes de contrôle ainsi que les commandes que vous devez saisir dans le terminal pour qu’elles fonctionnent. Comme d’habitude, assurez-vous de remplacer FILENAME par le fichier réel du document pour lequel vous calculez la somme de contrôle (y compris son extension).

- MD5:

-

md5 FILENAME

-

- SHA1

-

shasum-a 1 FILENAME

-

- SHA256

-

shasum-a 256 FILENAME

-

- SHA384

-

shasum-a 384 FILENAME

-

- SHA512

-

shasum-a 512 NOM DE FICHIER

-

Comme nous l’avons soigneusement expliqué précédemment, si la valeur de la somme de contrôle que vous avez calculée à l’aide du Terminal est différente de celle du site officiel, ou de celle que vous avez téléchargée dans un document texte séparé (Ubuntu le fait, par exemple ), le fichier que vous avez téléchargé a été falsifié ou a été corrompu à un moment donné au cours de la transmission.

Parfois, les téléchargements peuvent produire des fichiers corrompus, en particulier si le processus de téléchargement a été interrompu. Bien que certains hôtes prennent en charge la mise en pause et la reprise des téléchargements, cela peut parfois entraîner un fichier corrompu ou cassé, ce qui entraîne inévitablement une somme de contrôle différente. Pour être sûr, vous pouvez essayer de télécharger à nouveau le fichier et voir si sa somme de contrôle est toujours différente.

Bien sûr, il peut également arriver que l’entité qui a publié le fichier le mette à jour (par exemple, en publiant une nouvelle version d’un programme) et oublie de publier la nouvelle somme de contrôle, ce qui vous laisse penser que le contenu a été falsifié ou il est corrompu, alors qu’en fait ce n’est pas le cas.

2. Utilisation d’applications tierces

Si vous n’êtes pas un grand fan du terminal et/ou que vous ne vous sentez tout simplement pas à l’aise de donner des commandes d’une ligne à votre cher Mac, vous vous sentirez peut-être plus à l’aise d’utiliser le Mac App Store pour en trouver un troisième.-partie utilitaire qui vous offre également une interface graphique et n’est généralement pas aussi déroutant que le terminal. Une de ces applications que nous avons pu localiser s’appelle simplement Checksum Utility et peut être achetée pour le moment pour seulement 1,99 $.

Après avoir payé l’application, téléchargez-la et installez-la sur votre appareil via le Mac App Store, puis lancez-la. Vous remarquerez qu’il est livré avec une interface assez simpliste, et la plupart des informations que vous pouvez trouver dans ces sections peuvent être assez déroutantes, mais soyez indulgents avec nous. Le but de l’application n’est pas d’apporter des modifications à votre appareil, mais de vous informer de l’intégrité des fichiers sur votre support de stockage.

Selon la page officielle du produit sur le Mac App Store, vous pouvez utiliser Checksum Utility pour voir si votre fichier de sauvegarde fonctionne en comparant les documents originaux avec leurs sauvegardes, comparez les fichiers avec leurs anciennes sommes de contrôle pour voir si votre disque dur est endommagé, et comparez les fichiers importants avec leurs doublons pour vérifier si votre RAM n’a pas été corrompue.

Contrairement au terminal Mac, Checksum Utility prend en charge de nombreux autres algorithmes de somme de contrôle, vous offrant ainsi une grande marge de manœuvre en ce qui concerne la flexibilité du type de hachage. Les algorithmes suivants sont pris en charge: CRC 32, MD5, SHA 1, MD2, MD4, SHA 2: SHA 224, SHA 256, SHA 384 et SHA 512. En outre, vous pouvez utiliser l’application pour enregistrer la somme de contrôle calculée sous forme de somme de contrôle. fichier pour une utilisation ultérieure ou une référence.

Vous pouvez faire beaucoup plus avec l’utilitaire de somme de contrôle qu’avec les commandes standard du terminal, telles que comparer un fichier.checksum, un fichier dans votre stockage et une valeur de somme de contrôle que vous saisissez manuellement, dans n’importe quelle combinaison. Si vous avez déjà une somme de contrôle mais que vous n’avez aucune idée de l’algorithme avec lequel elle a été créée, l’utilitaire de somme de contrôle peut vous aider à l’identifier facilement.

Par contre, l’utilitaire de somme de contrôle n’est pas en mesure de calculer et de comparer les sommes de contrôle de tous les fichiers contenus dans un dossier, vous ne pourrez donc calculer et comparer que des sommes de contrôle uniques. Cependant, si vous préférez avoir la possibilité de calculer et de comparer les sommes de contrôle en masse, vous pouvez trouver une application Checksum Folders dans le Mac App Store.

Tout bien considéré, l’utilitaire de somme de contrôle est non seulement plus facile à utiliser et (peut-être) moins déroutant que le terminal Mac, mais il vous offre également une pléthore de fonctionnalités supplémentaires, telles que la comparaison des sommes de contrôle (par fichier, par fichier.checksum, et par saisie manuelle dans n’importe quelle combinaison), un outil d’identification d’algorithme et la possibilité de sauvegarder une somme de contrôle calculée sous forme de fichier.checksum sur votre appareil.

Linux

Si vous êtes un utilisateur Linux chevronné, vous savez probablement déjà tout sur les sommes de contrôle, comment elles fonctionnent et comment calculer la somme de contrôle par vous-même. Cependant, si vous débutez et que vous découvrez récemment que Linux est une question de commandes Terminal, vous aurez peut-être besoin des quelques sections suivantes pour savoir comment calculer et comparer les sommes de contrôle sur votre PC Linux sans transpirer ou croître de plus en plus. frustré.

Comme vous pouvez vous y attendre, Linux s’appuie beaucoup sur son interface de ligne de commande (CLI) pour vous aider à effectuer certaines tâches, et bien qu’il dispose de nombreuses applications basées sur l’interface graphique, vous pouvez choisir (soit des outils intégrés, soit ceux que vous pouvez télécharger séparément), vous découvrirez que la CLI est tout simplement meilleure et que l’interface graphique est assez limitée. Pour le plaisir, nous allons vous montrer comment calculer une somme de contrôle en utilisant à la fois le terminal et un outil tiers.

Il convient de mentionner que ces instructions et les outils tiers ont été conçus pour fonctionner sur le système d’exploitation Ubuntu. Bien qu’ils puissent fonctionner sur différents systèmes d’exploitation Linux, il y a de fortes chances que ce ne soit pas le cas, car différents systèmes d’exploitation ont des ensembles d’instructions différents.

1. Terminal

Si vous êtes déterminé à adopter Linux dans sa forme la plus pure, vous devrez maîtriser le Terminal, car c’est l’un des outils les plus puissants que vous puissiez rencontrer sur ce système d’exploitation. Certains disent même que l’utilisation du terminal Linux ressemble à celle où vous jouiez à des jeux informatiques à l’époque et que vous invoquiez une console où vous pouviez saisir des codes de triche qui vous rendaient invulnérable et vous accordaient des pouvoirs impies. Ils n’auraient pas tort.

À vrai dire, si vous dépassez le fait que le terminal vous permet de faire à peu près tout sur votre ordinateur et qu’il n’a pas autant de dispositifs de sécurité que, par exemple, Windows, qui ne vous permet pas de supprimer les fichiers essentiels du système d’exploitation ou formater les partitions sur lesquelles Windows est installé, il est assez facile de travailler avec cette console. En règle générale, n’essayez jamais d’exécuter une commande Terminal si vous n’êtes pas à 100% convaincu de ce qu’elle va faire.

La première chose que vous devez apprendre est que Linux est livré avec une commande différente pour chaque algorithme de somme de contrôle, mais une fois que vous les maîtrisez, ils sont assez faciles à retenir et, osons-nous dire, intuitifs. Nous avons répertorié chaque commande ci-dessous, ainsi que l’algorithme qu’elle prend en charge, afin que vous puissiez les vérifier avant de commencer correctement.

- MD5 – md5sum -utilisé pour calculer les sommes de contrôle MD5

- SHA-1 – sha1sum -utilisé pour calculer les sommes de contrôle SHA-1

- SHA-256 – sha256sum -utilisé pour calculer les sommes de contrôle SHA-256

- SHA-224 – sha224sum -utilisé pour calculer les sommes de contrôle SHA-224

- SHA-384 – sha384sum -utilisé pour calculer les sommes de contrôle SHA-384

- SHA-512 – sha512sum -utilisé pour calculer les sommes de contrôle SHA-512

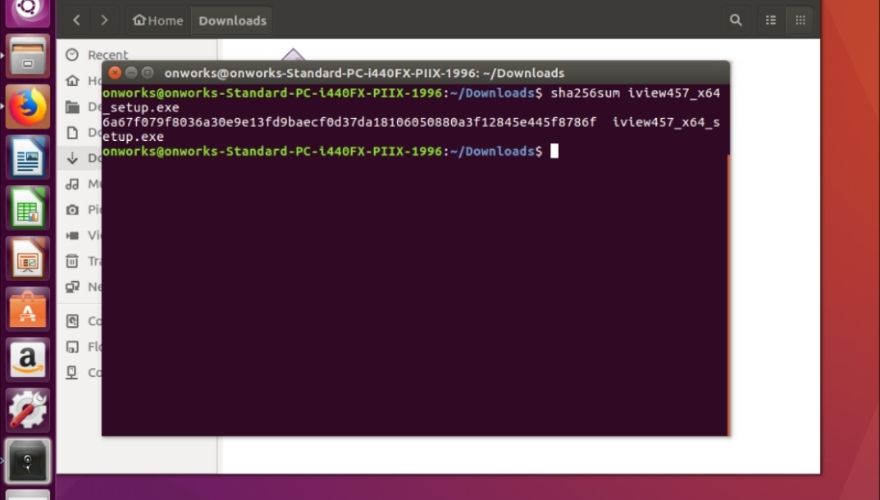

Si vous vous êtes déjà familiarisé avec les différents types de hachages que votre terminal Linux peut traiter, il est temps d’apprendre à calculer une somme de contrôle pour un fichier que vous avez téléchargé. Dans un souci de simplicité, vous pouvez télécharger IrfanView, car il vous permet de vérifier la somme de contrôle officielle directement sur la page de téléchargement officielle, sous chaque lien hypertexte. Cependant, n’hésitez pas à télécharger le fichier de votre choix pour ce didacticiel, à condition que vous ayez également accès à la somme de contrôle du fichier d’origine (et non à celle que vous calculerez, évidemment).

Dans cet esprit, voici ce que vous devez faire pour calculer la somme de contrôle d’un fichier sous Linux (Ubuntu) à l’aide du terminal:

- Appuyez sur la touche Gagner de votre clavier

- Tapez terminal

- Sélectionnez le terminal dans la liste des résultats

- Use the CD command to navigate to the folder where you downloaded the file (cd Downloads usually does the trick)

- Type the following command to calculate the checksum of your file, but make sure to replace FILENAME with your actual file name (including its extension)

sha256sum FILENAME- The command should look something like

sha256sum iview457_x64_setup.exe

- Note that if your file uses a different hashing algorithm, you can simply use any other of the commands we posted above

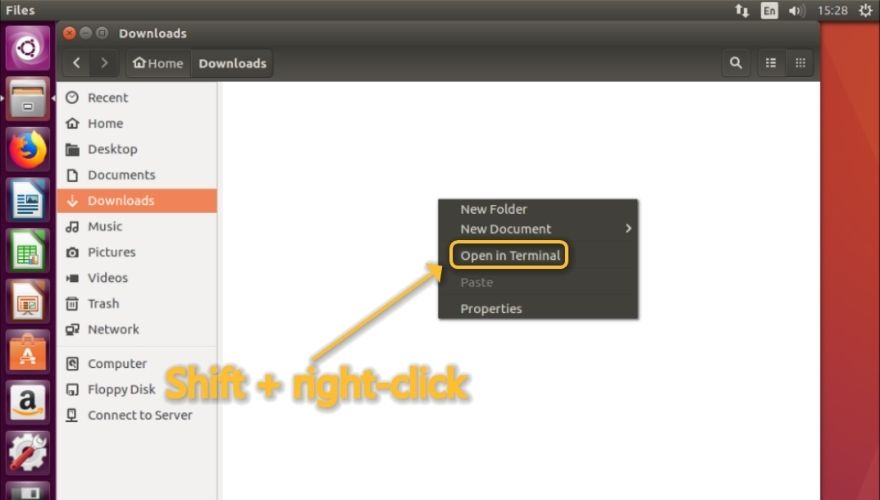

Pro tip: you can also use the file explorer (Files) to navigate to the directory where you downloaded your file, then use Shift + Right-click on any empty space inside that directory (not on any icon) and select Open in Terminal from the context menu. This will let you skip using the CD command to navigate to the appropriate directory.

After running the command, you should be able to see the hash displayed in your terminal window, just below your command. Now compare it against the hash of the original file (for example, the checksum displayed on the official download page of your file, or the one included in a text document along with the file you downloaded, if appliable).

If the hashes are identical, good for you, it means that the file hasn’t been tampered with and it hasn’t been corrupted or broken during transmission in any manner. However, if you see any differences, you may want to get rid of the file as soon as possible, as it could’ve been tampered with and might carry dangerous malware that could jeopardize your device’s security.

2. Using a third-party app

We get it, the terminal can be a bit scary, especially if you’ve been coddled by Windows’ intuitive menus and the fact that you can use it without ever opening CMD or PowerShell or even knowing that they’re there, for that matter. Fortunately, you can still calculate checksums without launching the terminal and typing each command manually into it by using third-party apps.

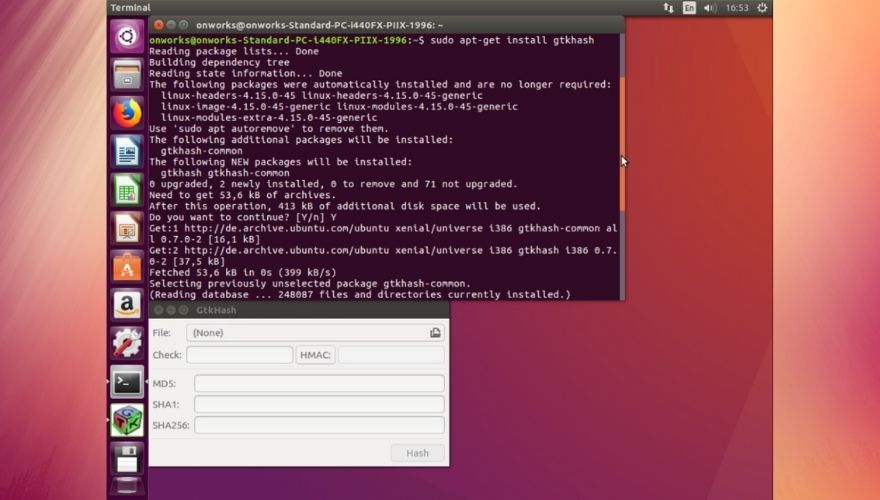

On the downside, these apps need to be installed somehow, and one of the best methods is to use the terminal, so we’re not exactly out of the clear just yet, but bear with us and we’ll teach you what to do and guide you through each step. A simple, yet powerful tool you could use to calculate checksums is GtkHash; it’s easy to install, easy to use, and supports a plethora of hash functions, so you know you won’t run out of options anytime soon.

As we’ve already mentioned above, the following instructions are written for Ubuntu, but they might work great on other Debian-based Linux distributions, as well. Furthermore, you will need Super User (administrator) rights in order to be able to run some of these commands (mostly installing the program on your computer), so make sure you have a Super User account that you know the password of before we proceed. If everything is peachy on your side, follow these steps to install GtkHash on your Ubuntu computer:

- Hit the Win key on your keyboard

- Type terminal

- Click the terminal icon in the list of results to launch an instance of the terminal

- Type the following command in the terminal:

sudo apt-get install gtkhash

- This will fetch the installation files from a repository and install them on your computer in no time

- Launch GtkHash after installing it by either locating its icon or typing GtkHash in the terminal

- Note that if you launch it through the terminal, you must leave the terminal window open, as closing it will also terminate GtkHash

Alright, so you’ve installed GtkHash, which is quite an important step in our process. If you also managed to launch it give yourself a high-five and let’s configure the algorithms we’re going to use.

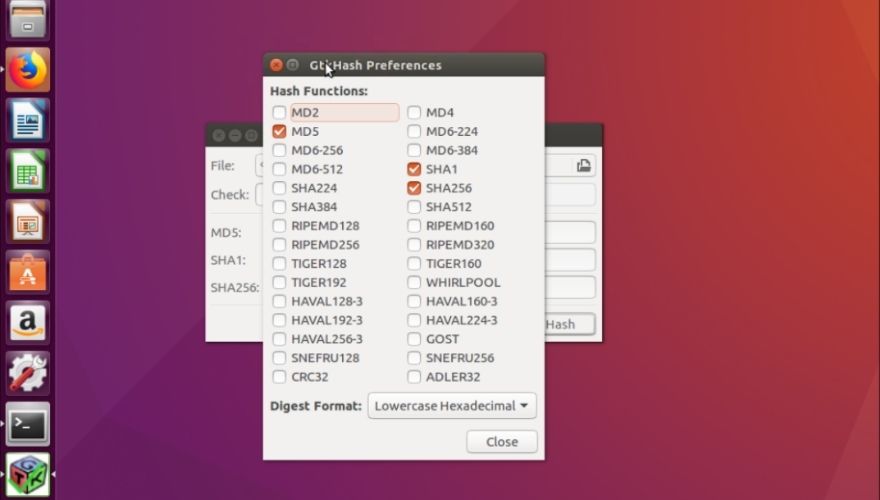

- Go to GtkHash’s Edit menu

- Select Preferences from the combo menu

- Check the algorithms you’re going to use (by default MD5, SHA1, and SHA256 are selected)

Our recommendation is to leave only the default ones for now, and add more later if or when you’re going to need them. Here’s a complete list of all the hash functions supported by this app:

- MD2

- MD4

- MD5

- MD6-224

- MD6-256

- MD6-384

- MD6-512

- SHA1

- SHA224

- SHA256

- SHA384

- SHA512

- RIPEMD128

- RIPEMD160

- RIPEMD256

- RIPEMD320

- TIGER128

- TIGER160

- TIGER192

- WHIRLPOOL

- HAVAL 128-3

- HAVAL 160-3

- HAVAL 192-3

- HAVAL 224-3

- HAVAL 256-3

- GOST

- SNEFRU 128

- SNEFRU 256

- CRC32

- ADLER32

As you can see, there’s plenty of options you can choose from, and adding more algorithms to the program besides the ones that are enabled by default might only confuse you more and make the tool more difficult to work with. If we’re done here, let’s see exactly how you can use GtkHash to calculate the hash of any file you’ve saved on your PC.

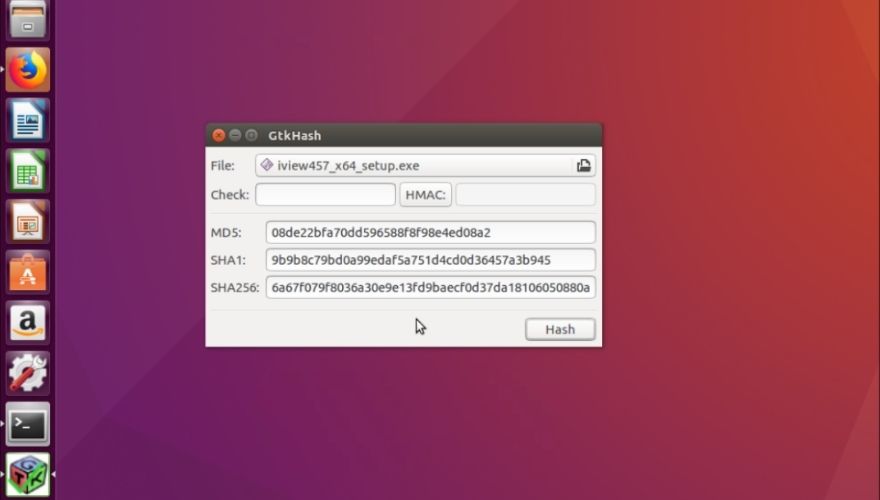

- Launch GtkHash

- Click the file-shaped icon in the File field

- Navigate to the file you want to calculate the checksum for

- Double-click the file to load it to GtkHash

- Click the Hash button in the main window of GtkHash (lower-right corner)

- Check if the value of your hash is identical to the one on the website (or to the one in your separate file, whichever applies)

As we’ve said before, if the hashes are identical, then you’re good to go; the file you downloaded hasn’t suffered any modifications between the time it was posted and the moment when it reached your PC, and it’s not corrupted or broken either. If you notice that the hashes are different, we suggest you get rid of the file as soon as possible and try downloading it again to rule out any transmission issues such as interruptions or timeouts.

Note that the width of the main window of GtkHash is a bit reduced in size, which means that some hashes won’t be entirely visible. In order to see the whole hash (checksum), you can either resize the main window of the program or you can copy the checksum and paste it into a different app, such as a text editor. Remember, if you can’t seem to find the right algorithm in GtkHash, you can always pop open the Preferences window and enable more hash functions that you can work with.

Last, but not least, GtkHash is just an example of third-party apps you can work with. Feel free to explore and experiment with any other app, and you may find ones that offer a lot more features, support more algorithms, and are even easier to use (although GtkHash is quite straightforward).

Checksum – CONCLUSION

All things considered, if you’ve ever heard about checksums but didn’t read into the matter too much and now you’re just confused about what it means, what it’s used at and how does it work, we’ve got you covered. To put it shortly, a checksum is paramount to check the integrity of data, and it applies to a wide range of domains, including but not limited to emails, passwords, downloaded files, and even RAM/HDD troubleshooting.

Each operating system has its own particularities regarding calculating and comparing checksum, so you might want to check our instructions if you find it difficult to calculate a checksum on Linux, Mac, or Windows computers. On an ending note, if you notice any differences between your calculated checksum and the original one, you should always see it as a potential intrusion or corruption problem.