Un’umile porta di ricarica USB potrebbe essere la strada per compromettere il tuo iPhone.

L’inserimento di un iPhone o iPad non protetto in una nuova porta può lasciarti con infezioni indesiderate.”Juice jacking”e”trustjacking”sono due modi per catturare le malattie digitali, ma ci sono modi per proteggersi.

Potresti non aver mai pensato alla sicurezza informatica durante la ricarica del tuo iPhone mentre sei in movimento, ma quel cavo Lightning può trasportare dati e alimentazione. Ecco le vulnerabilità coinvolte e come ridurre al minimo i rischi.

Che cos’è il”juice jacking?”

Gli smartphone e i tablet utilizzano la stessa porta per la ricarica e il trasferimento dei dati.”Juice jacking”sfrutta la possibilità che un proprietario possa collegare il proprio dispositivo a una porta di ricarica dannosa o compromessa, che può quindi essere utilizzata per rubare dati dal dispositivo.

In precedenza, i dispositivi iOS erano più vulnerabili al juice jacking, poiché la connessione di un dispositivo iOS a un PC non richiedeva l’autorizzazione. Tuttavia, quando iOS 7 è stato introdotto nel 2013, non era più così.

Come prevenire il juice jacking

Quando colleghi il tuo dispositivo iOS a un computer, iOS 7 ti chiede”Fidati di questo computer? Le tue impostazioni e i dati saranno accessibili da questo computer quando connesso tramite USB o Wi-Fi.”Puoi quindi selezionare”Fidati”o”Non fidarti”.

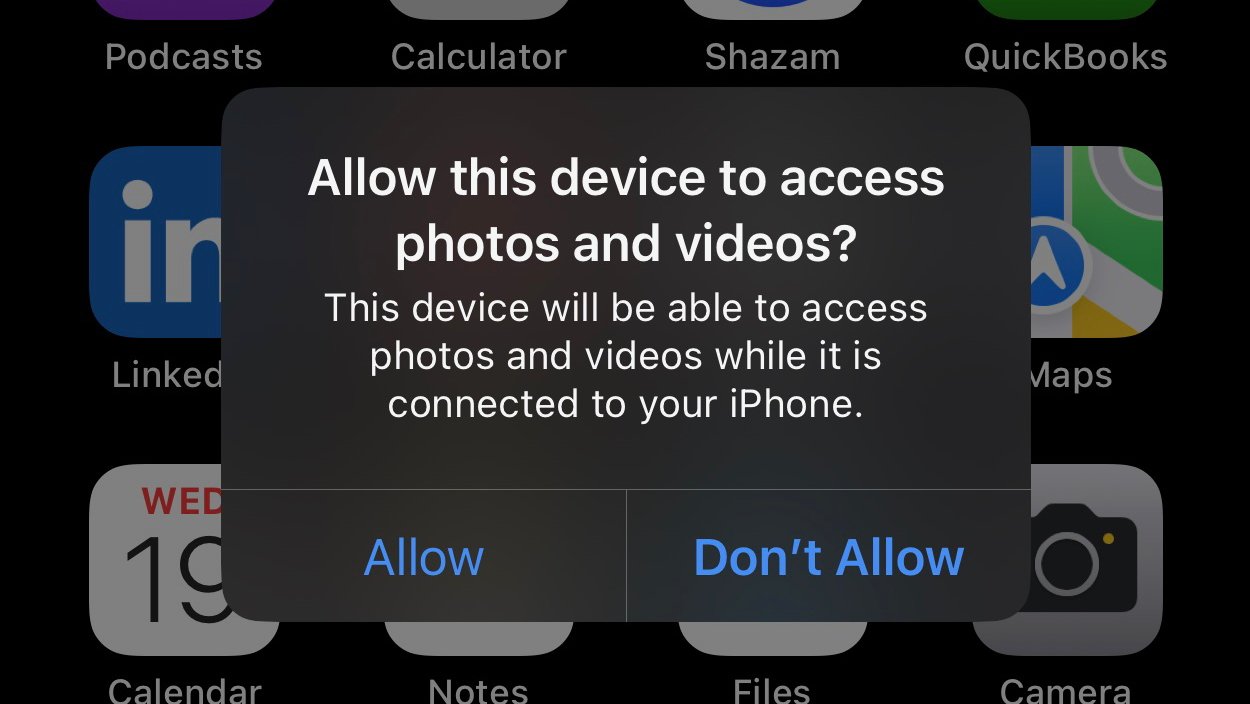

La dicitura è stata successivamente modificata in”Consenti a questo dispositivo di accedere a foto e video? Questo dispositivo sarà in grado di accedere a foto e video mentre è connesso al tuo iPhone”. Puoi quindi scegliere”Consenti”o”Non consentire”.

Scegli sempre”Non consentire”a meno che tu non possieda computer.

Se scegli Non consentire, il juice jacking non può verificarsi. Se visualizzi questo messaggio quando colleghi il dispositivo a una porta che dovrebbe fornire solo la ricarica, è probabile che si tratti di un tentativo dannoso di trasferire dati o installare malware.

Sebbene questa richiesta, se rifiutata, prevenga efficacemente il juice jacking sui dispositivi iOS, nel 2017 è stata scoperta una vulnerabilità correlata, chiamata”trustjacking”.

Che cos’è il”trustjacking?”

Symantec, la società di software per la sicurezza informatica, ha scoperto un modo in cui un altro utente può controllare il dispositivo iOS del proprietario tramite Wi-Fi, anche quando non è più collegato a una presa dannosa tramite un cavo.

Funziona sfruttando una funzionalità chiamata iTunes Wi-Fi Sync, che (come suggerisce il nome) consente di sincronizzare un dispositivo iOS con il software iTunes di un computer tramite Wi-Fi quando non sono fisicamente collegati insieme.

Scegliendo Consenti al momento della connessione del dispositivo iOS con un cavo, il computer può comunicare con esso utilizzando le API di iTunes. Sebbene questo metodo dipenda ancora dalla scelta del proprietario di considerare attendibile il computer connesso, fornisce all’aggressore un modo per controllare costantemente il dispositivo a un livello elevato una volta interrotta la connessione fisica.

Il trustjacking consente a un utente malintenzionato di eseguire backup di iTunes e installare applicazioni, il tutto senza preavviso o consenso del proprietario. I backup estratti possono includere chat iMessage e SMS, nonché dati delle app. Inoltre, le app installate sul dispositivo possono essere surrettiziamente sostituite con app dannose che possono raccogliere informazioni e dati sensibili sull’attività dell’utente.

Sebbene l’uso di iTunes Wi-Fi Sync sia limitato a quando il computer e il dispositivo iOS sono connessi alla stessa rete Wi-Fi, il trustjacking può potenzialmente essere combinato con un attacco di profilo dannoso e utilizzare una VPN per mantenere l’accesso permanente. Tuttavia, il rischio di incontrare questa situazione è basso e si applica solo ai dispositivi registrati nel programma MDM di un’organizzazione.

La risposta di Apple al trustjacking

Per mitigare il problema del trustjacking, Apple ha introdotto un ulteriore passaggio con il rilascio di iOS 11 nel 2017. Questo ha aggiunto il requisito per inserisci il passcode del dispositivo quando è selezionata l’opzione Consenti, per assicurarti che solo il proprietario del dispositivo iOS possa autorizzare la connessione dati.

Tuttavia, fornendo l’autorizzazione, ciò non impedisce ancora a un dispositivo iOS di essere controllato dalla sincronizzazione Wi-Fi di iTunes una volta che il cavo è stato disconnesso, né avvisa l’utente di questa possibilità, quindi solo parzialmente affrontato la vulnerabilità.

Come ridurre il rischio di trustjacking

Per quanto ne sappiamo, il trustjacking è ancora un rischio per tutti i dispositivi iOS e iPadOS. Per fortuna, ci sono alcuni modi in cui puoi ridurre al minimo questo rischio come proprietario di un dispositivo.

In primo luogo, se sospetti che ci sia un computer indesiderato con accesso al tuo dispositivo, puoi revocare l’accesso a tutti i computer attendibili. Una volta fatto ciò, dovrai autorizzare nuovamente tutti i computer a cui desideri connettere il tuo dispositivo.

Vai a Impostazioni Tocca Trasferisci o ripristina iPhone/iPad Tocca Ripristina Seleziona Ripristina posizione e privacy Quindi inserire il passcode del dispositivo per confermare.

Puoi anche crittografare i backup di iTunes in modo che potenziali aggressori non possano leggere le informazioni. Per fare ciò, collega il tuo dispositivo a un computer di cui ti fidi.

Come crittografare i backup locali del tuo iPhone

Per Mac, apri Finder o, per PC Windows, apri iTunes . Dalla scheda Generale o Riepilogo, vai alla sezione Backup. Seleziona Crittografa backup locale.

Infine, ricorda che non è necessaria una connessione dati se vuoi solo caricare il tuo iPhone o iPad, quindi scegli sempre l’opzione Non consentire a meno che tu non stia trasferendo dati. E se non sei il proprietario del computer in uso, probabilmente è consigliabile revocare l’accesso una volta terminato.