Intelは最近

IntelによるTSXの削除は、汎用コンピューティングにどのように影響しますか?

最初に、TSXがプロセッサに対して何をするかについて説明する必要があります。

Intel®TransactionalSynchronizationExtensions(Intel®TSX)を使用すると、プロセッサは、スレッドがロック保護されたクリティカルセクションを介してシリアル化する必要があるかどうかを動的に判断し、必要な場合にのみシリアル化を実行できます。これにより、プロセッサは、動的に不要な同期のためにアプリケーションに隠された同時発生を公開して悪用することができます。

TSXを利用した場合、特定のワークロードのベンチマークでは、効率が40%向上し、データベーストランザクションが4〜5倍高速になりました。拡張機能を削除することにより、これらのワークロードを使用して最新のマイクロコードに更新している場合、CPUの処理がわずかに低下します。ただし、実行したままにしておくことのセキュリティへの影響を考慮すると、ほとんどのセキュリティ意識の高い企業はすでにそれをオフにしているでしょう。

インテルがプロセッサーでデフォルトでTSXを無効にしているのはなぜですか?

IntelのTSXには、過去に顕著な欠陥と脆弱性がありました。たとえば、LinuxのKASLRに影響を与えるものです。 KASLR(カーネルアドレス空間配置のランダム化)は、カーネルのイメージが解凍されている物理アドレスと仮想アドレスのランダム化をアクティブにします。これにより、カーネルに対するセキュリティの悪用が防止されます。さらに、Microarchitectural Data Sampling(MDS)攻撃も発生する可能性があり、ハッカーが他の仮想マシンまたはカーネルからのみアクセスできる最近のシステム情報にアクセスできるようになります。

ウェブサイト

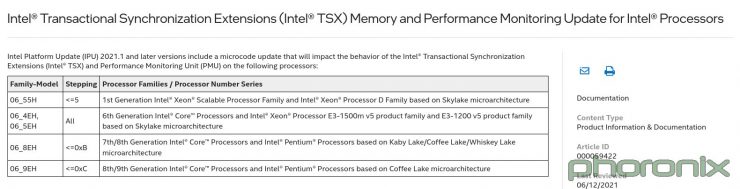

- XeonDおよび第1世代のXeonスケーラブルCPU

- 特定のSkylakeXeonCPU

- 第6世代XeonE3-1500MV5およびE3-1200V5 SkylakeCPU

- 一部の第7世代および第8世代のCoreおよびPentiumCoffee、Kaby、およびWhiskyCPU

- 第8世代および第9世代のCoreおよびPentiumCoffee LakeCPU

- 第10世代のCoffeeおよびIceLakeCPU

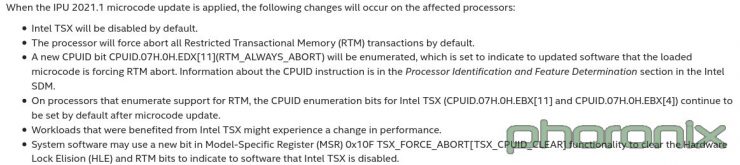

Intelは一部のCPUでTSXを無効にしているだけでなく、影響を受けるCPUへのアクセスを削除してReal Time Monitoring(RTM)を無効にしていることにも注意してください。 RTMは、RAM、CPU、RAID、ディスクの情報とハードウェアの情報を即座に収集するために使用されます。

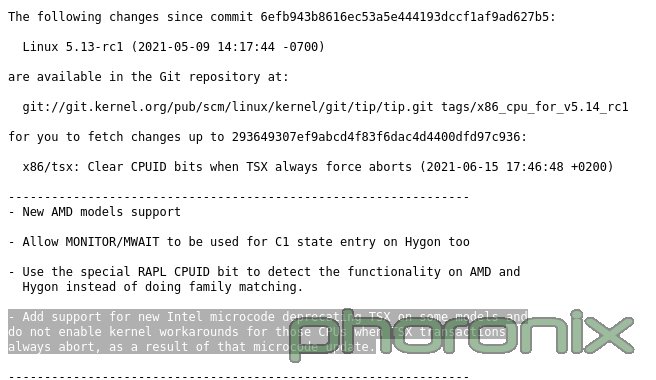

TSXの減価償却に伴い、新しいCPUが展開されているほか、2019年後半までTAA(TSX Async Abort)緩和策を利用しているシステムもすでに見られます。