イーサリアム (ETH) が待望のアップグレード (現在は「シャペラ」として知られている) の準備を進めているため、ネットワークはマイナー抽出可能価値 (MEV) ボット トランザクションに対する悪意のある攻撃という形で新たな課題に直面しています。ネットワークバリデーターが攻撃を実行しました。

これらの攻撃は、正当なトランザクションを無効にし、それらを独自のものに置き換えた検証者によって実行され、MEV ボットの所有者に大きな損失をもたらしました。レポートによると、この記事の執筆時点で推定 2,500 万ドルを超える額です。

この攻撃者はどのようにイーサリアムのネットワークを侵害したのか?

ジャーナリストの Colin Wu によると、攻撃者は 18 日間バリデーターとして活動しており、イーサリアム上の少数の「トップ」MEV ボットを標的にしています。通信網。攻撃者は、MEV ボットを使用して裁定取引の機会を利用し、Uniswap などの分散型金融 (DeFi) プロトコル全体で利益を生み出すために、流動性が「低い」プールに焦点を合わせていると報告されています。

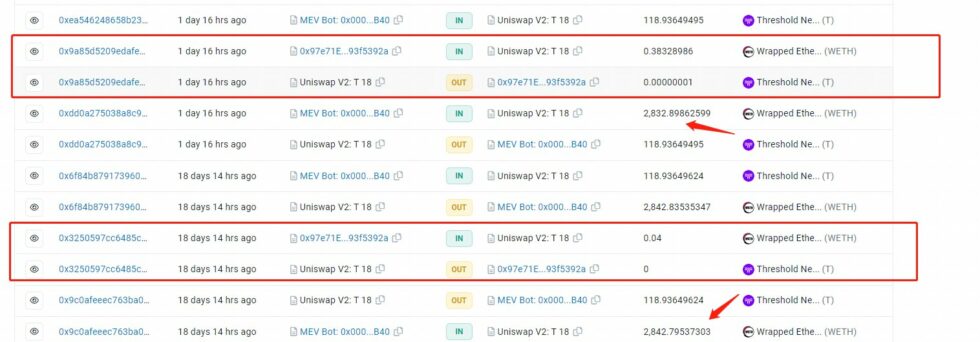

あたり Beosin Alert は、暗号市場のブロックチェーン プロジェクトの研究者であり、加害者は、少量の 0.04 WETH (イーサリアムのネイティブ暗号通貨の合成形式) の流動性プールへのトランザクションを実行して、MEV ボットがトランザクションを「フロントラン」するかどうかを確認します。価格差のメリット。

MEV ボットがプールを監視し、ハッカーのトランザクションを検出すると、利用可能な資金を使用して裁定取引を実行します。アービトラージとは、ある市場で資産を購入し、より高い価格で別の市場に売却して利益を得る取引戦略です。

この場合、MEV ボットはその資金を使用してプールから資産を低価格で購入し、別の市場で高価格で販売しますが、ハッカーは基本的に MEV ボットの監視機能を使用しています。収益性の高い取引を実行し、プールの低い流動性を活用するための流動性。

イーサリアムの攻撃者トランザクション。出典: Twitter の Beosis Alert。

さらに、Beosis によると、攻撃者はまず、バイナリ スマート コントラクト システムである Uniswap V3 で多くのトークンを交換し、次に流動性の低い V2 プールでこれらのトークンを交換して裁定取引の機会を作ります。

攻撃の結果、MEV ボットの試みは、 WETH が利用できなくなったため、WETH を元のアカウントに戻すことはできません。つまり、攻撃者はボットの資金を盗むことに成功し、ボットは損失を被ったということです。

Ethereum の Shapella アップグレードは、最近の攻撃により遅延に直面しますか?

バリデーターは、コンセンサス プロセスに参加することにより、ブロックチェーン上に新しいブロックを作成する際に重要な役割を果たします。イーサリアム ネットワークでは、コンセンサス プロセスはプルーフ オブ ステーク (PoS) アルゴリズムに基づいています。つまり、バリデーターはネットワークへのコミットメントを保証するための担保として ETH に資金を賭けます。

バリデーターは、その作業に対して ETH で報われます。それでも、MEV ボットに対する進行中の攻撃など、悪意のある活動や詐欺行為に対して罰せられる可能性があります。

イーサリアム ネットワークに対する最近の攻撃により、ネットワークのセキュリティと安定性に関する懸念を引き起こす脆弱性が明らかになりました。これらの問題は、計画されたアップグレードを遅らせ、続行する前にコア開発チームがそれらに対処する必要がある可能性があります.

しかし、イーサリアムのコア開発チームは、これらの脆弱性に対処し、将来の攻撃を防ぐ計画に関する公式の回答を受け取っていません.

p>

より強力なセキュリティ対策を実装し、Ethereum ネットワークを監視して疑わしいアクティビティを監視し、より堅牢な検証プロセスを作成することで、Ethereum の MEV ボットに対する同様の攻撃を防ぎ、ネットワークの全体的なセキュリティと安定性を向上させることができる可能性があります。.

1 日足チャートで横向きの値動きがある ETH。出典: TradingView.com の ETHUSDT

1 日足チャートで横向きの値動きがある ETH。出典: TradingView.com の ETHUSDT

Unsplash の主な画像、TradingView.com のチャート