Citizen Lab からの新しいレポートによると、このグループはPegasus に似た iPhone を標的とするスパイウェア ツール「Reign」は、政府に販売されており、標的とされた個人の活動を監視するために使用できます。このスパイウェアは、過去にジャーナリスト、活動家、政敵をスパイするために何度も使用された NSO グループの「ペガサス」スパイウェアに似ていると言われています。

Citizen Lab は、Microsoft Threat Intelligence から提供されたサンプルの分析に基づいて、Reign スパイ ツールはイスラエルの企業 QuaDream によって提供され、政府が標的の相手をスパイできるようにしていると述べています。

QuaDream は数年前から、高度なスパイウェア製品を開発しています。同社のクライアントには、世界中のいくつかの政府が含まれているようです。

このグループは、北米、中央アジア、東南アジア、ヨーロッパ、中東で少なくとも 5 件の標的型スパイウェアを特定したと述べています。スパイウェア攻撃の犠牲者には、ジャーナリスト、野党関係者、さらには NGO グループの職員まで含まれていました。

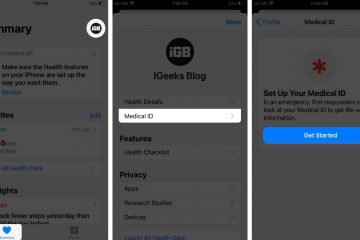

このスパイウェアは、「Endofdays」という iOS 14 のゼロクリック エクスプロイトを介して標的のデバイスに展開されます。これは、被害者に送信される目に見えない iCloud カレンダーの招待状を使用します。このスパイウェアをデバイスにインストールすると、オペレーターは NGO Group の Pegasus と同様に、複数の iOS および iPhone 機能にアクセスできるようになります。

Reign でアクセスできる機能は次のとおりです。

通話の音声録音 iPhone のマイクへのアクセス iPhone のカメラへのアクセス キーチェーンからのアイテムの抽出と削除 iCloud 2FA パスワードの生成 デバイス上のファイルの検索 場所の追跡iPhone 検出を最小限に抑えるために、スパイウェアの痕跡を削除する機能。

このスパイウェアは、スパイウェアの痕跡を削除できる自己破壊機能を誇っていましたが、この機能は実際には、研究者がユーザーが監視ツールで攻撃された時期を特定するのに役立ちました。

脅威インテリジェンス コミュニティの Citizen Lab の連絡先は、QuaDream のスパイウェアにリンクされたネットワーク インジケーターを提供しました。 Citizen Lab は、2021 年後半から 2023 年前半にかけて、QuaDream のスパイウェアにリンクされていると思われる 600 以上のサーバーと 200 のドメイン名を特定することができました。含まれているサーバーは、スパイウェアの被害者からデータを受信するために使用されたと考えられています。スパイウェア アプリのワンクリック ブラウザ エクスプロイトに使用されます。

Citizen Lab は、QuaDream システムが次の国で運用されていると考えています。

チェコ共和国 ハンガリー ガーナ ブルガリア ルーマニア イスラエル メキシコ アラブ首長国連邦 (UAE) ウズベキスタン シンガポール

Citizen Lab はその結果を Microsoft と共有しました脅威インテリジェンス、およびそのグループは追加のスキャンを実行して、QuaDream にリンクされたドメイン名を特定しました。 Microsoft Threat Intelligence は、その結果をレポートで公開しています。

Citizen Lab によると、QuaDream グループは現在も運営されており、NSO グループと「共通のルーツ」を共有していると考えられています。このグループは、他のイスラエルの商用スパイウェア ベンダーや、イスラエル政府の諜報機関とも関係があると言われています。

QuaDream は、元イスラエル軍将校と元 NSO 職員によって共同設立されました。グループは、かなり長い間スポットライトを浴びることができませんでした。

この情報は、Mactrast.com に最初に掲載されました