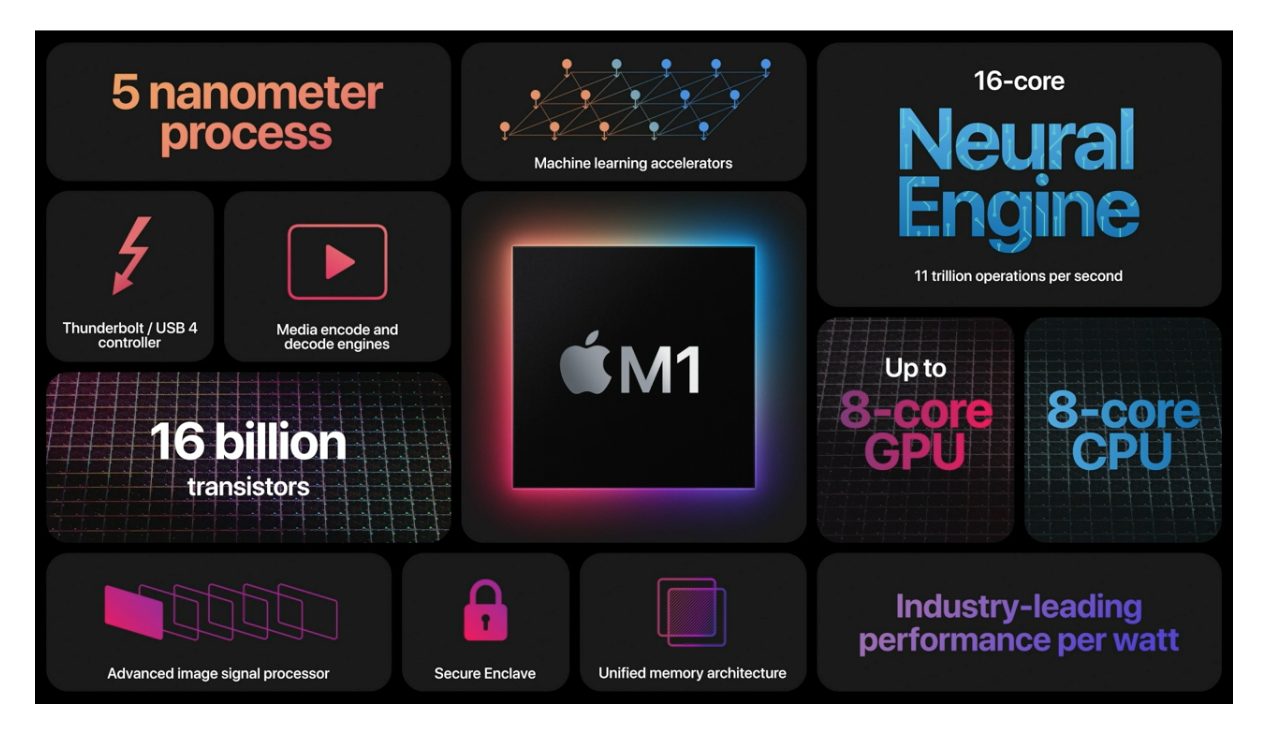

Appleの第1世代シリコンに無害な秘密の脆弱性を発見しました。M1チップは、Macエクスペリエンスに革命をもたらしました。より高速なパフォーマンスと信じられないほどのバッテリー寿命により、Apple Silicon はクパチーノの技術巨人が iPhone アプリを Mac に統合アーキテクチャとしてもたらすことを可能にしました。ただし、新しいカスタム チップには欠陥があります。

開発者の Hector Martin は、2 つ以上のプリインストールされた悪意のあるアプリ間に秘密のチャネルを作成し、情報を送信できるようにする M1 プロセッサの脆弱性を発見しました。 「不正なデータ交換」は専用の機器なしでは検出できませんが、「メモリ、ソケット、ファイル、その他の通常のオペレーティングシステムを使用しないため、マルウェアのインストールやシステムからのデータの転送には使用できないため、この欠陥は無害であると見なされます。機能」

開発者は、Apple が知らなかった M1 の脆弱性を発見しました

Martin は、Apple 独自のバグ (脆弱性) を発見し、Linux をそれに移植するための M1 CPU のパフォーマンスを把握していましたが、会社自体は気付かなかったのです。 Martin がクパチーノのテクノロジー大手の製品セキュリティ部門にこの欠陥を通知したとき、彼らは「脆弱性を認識し、CVE-2021-30747 を割り当てました」。

s3_5_c15_c10_1としてエンコードされた ARM システム レジスタは EL0 からアクセスでき、読み書き可能な 2 つの実装済みビット (ビット 0 と 1) が含まれています。これは、クラスター内のすべてのコアが同時にアクセスできるクラスターごとのレジスターです。これにより、任意のプロセスが別の協調プロセスとデータを交換するために使用できる 2 ビットの隠れチャネルになります。悪意のある協調プロセスのペアは、クロックとデータのプロトコルを使用して、この2ビット状態から堅牢なチャネルを構築する可能性があります(たとえば、一方が1xを書き込んでデータを送信し、もう一方が00を書き込む次のビットを要求します)。これにより、プロセスは、CPU オーバーヘッドによってのみ制限される任意の量のデータを交換できます。 CPU コア アフィニティ API を使用して、両方のプロセスが同じ CPU コア クラスターでスケジュールされるようにすることができます。このアプローチは、最適化をあまり行わなくても、1MB/s を超える転送速度を達成できます (データの冗長性はこれより低くなります)。

のアームレスの隠れた脆弱性

そうは言っても、この欠陥をハッカーが悪用してシステムに危害を加えることはできません。マルウェアを使用してコンピューターを乗っ取ったり、個人情報を盗んだりすることはできず、Web サイトの JavaScript や Flash アプレットから悪用されることもありません。これはまだ「Apple シリコン チップに焼き付けられており、新しいシリコン リビジョンなしに修正することはできません。」

ただし、この脆弱性はiOSに深刻な脅威をもたらします。 Apple が M1 を搭載した iPad Pro モデルを発売して以来。

iOSは、他のすべてのOSと同様に影響を受けます。 iOS 上のこの脆弱性には、より厳格なプライバシー保護の一部をバイパスするために使用される可能性があるため、固有のプライバシーへの影響があります。たとえば、プライバシー上の理由から、キーボード アプリはインターネットにアクセスできません。悪意のあるキーボード アプリがこの脆弱性を利用して、ユーザーが入力したテキストを別の悪意のあるアプリに送信し、そのテキストをインターネットに送信する可能性があります。

しかし、マーティンはApp Storeのレビュープロセスを信頼し、マルウェアは許可される前に特定されると信じているデジタルストアで。

ただし、App Store を通じて配布された iOS アプリは実行時にコードをビルドすること (JIT) が許可されていないため、Apple は提出時にそれらを自動的にスキャンし、静的を使用してこの脆弱性を悪用しようとする試みを確実に検出できます。分析(彼らはすでに使用しています)。 Apple がこれらのチェックを導入する予定があるかどうか (またはすでに導入済みかどうか) については、これ以上の情報はありませんが、Apple は潜在的な問題を認識しており、導入を期待するのは妥当です。既存の自動分析では、システム レジスタを直接使用する試みがすでに拒否されている可能性もあります。

続きを読む: