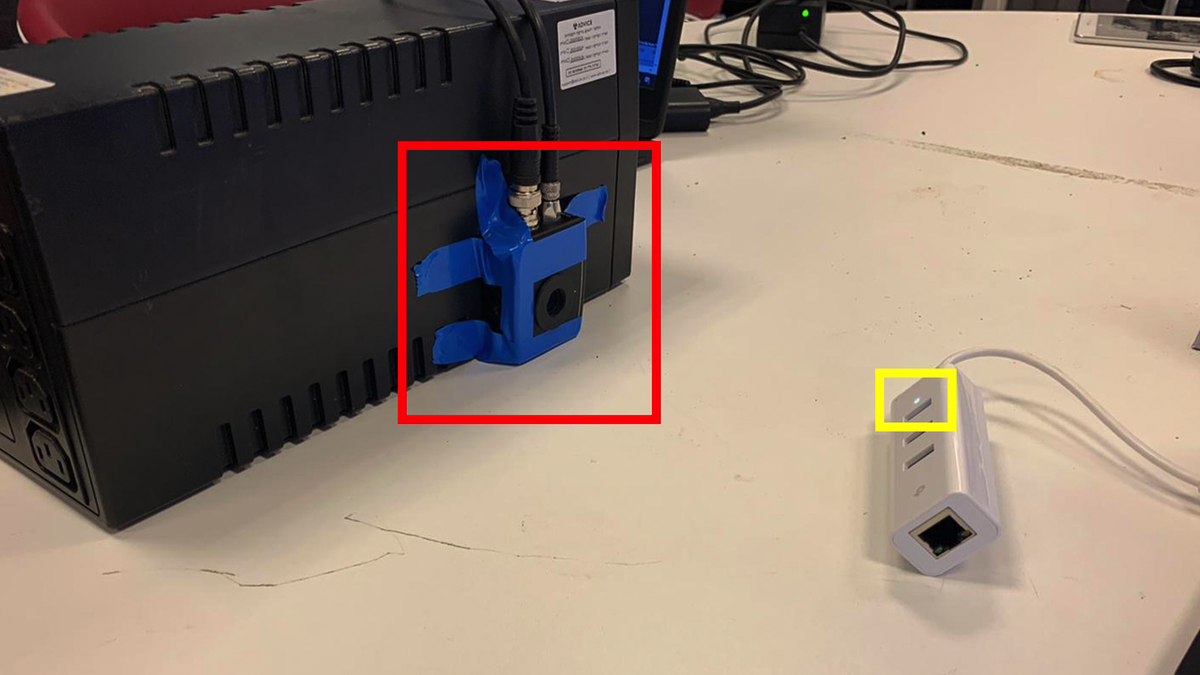

USBハブの電源インジケーター(黄色)に向けられた電気光学センサー(赤)。 Cyber @ BGU

USBハブの電源インジケーター(黄色)に向けられた電気光学センサー(赤)。 Cyber @ BGU

もしあなたがスパイだったら、会話を盗聴するための頼りになる方法は何でしょうか?マイクは簡単すぎるので、

光学的盗聴は、データの解釈方法を自らに教えることができるAIのおかげで、より実行可能になっている奇妙な手法です。ただし、

>

ほとんどの電源LEDは、デバイスの主電力線に直接配線されています。そのため、電圧の変化の影響を受けやすくなります。ベングリオン大学の研究者は、デスクトップスピーカーの電源LEDを電気光学センサーで記録することにより、発光の知覚できない変化を測定し、これらの変化をスピーカーが再生しているオーディオに変換できることを発見しました。

望遠鏡の助けを借りて、ツチボタル攻撃は100フィートを超える距離で機能します。ガラス越しにツチボタル攻撃を実行したり、USBハブなどのスピーカーではないデバイスから音声を復元したりすることもできます。

平均的な人はツチボタルの攻撃について心配する必要はありません。従来の盗聴方法が簡単であるだけでなく、グローワーム方法はスピーカーやその他の電子機器からの音声のみを回復するためです。とはいえ、大企業や政府は、極秘のビデオ会議や電話の内容をキャプチャするために使用される可能性があるため、グローワーム攻撃を無視するべきではありません。

出典: