Check によって、FluHorse と呼ばれる Android デバイスに感染するマルウェアの「株」が発見されました。ポイント リサーチ (BleepingComputer) マルウェアは電子メールを介して拡散され、クレジット カード データ、パスワード、さらには 2 要素認証 (2FA) コードを盗みます。攻撃は 2022 年以降、東アジアで発見されており、通常、アカウントの問題を解決するために即時の支払いを要求する電子メールが潜在的な被害者に送信されることから始まります。電子メールには、被害者を正規の偽のバージョンに誘導するリンクが含まれています。アプリ。これらの偽アプリには、台湾の料金収受アプリである ETC や、ベトナムの銀行アプリであるベトナムの銀行アプリ VPBank Neo が含まれます。各アプリの実際のバージョンは、Google Play ストアからそれぞれ 100 万回以上インストールされています。 Check Point はまた、100,000 回のインストールがある本物の輸送アプリの偽バージョンも使用されていることを発見しましたが、このアプリの名前は明らかにされていません。

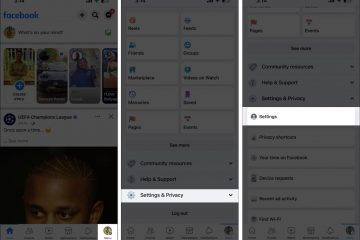

FluHorse マルウェアによって模倣されたアプリ。画像クレジット Check Point Research

送信された 2FA コードをハイジャックするために、3 つのアプリは SMS アクセスを要求します。 2FA を使用すると、ユーザーは、テキストでユーザーの電話に送信されるパスワードと特別なコードを入力して、アプリまたは Web サイトを開くことができます。偽のアプリは、本物のアプリの UI をコピーしますが、クレジット カード データなどのユーザー情報を収集すること以外にはほとんど何もしません。次に、何らかの実際の処理が行われているように見せるために、画面に「システムがビジーです」と 10 分間表示されます。実際に起こっているのは、個人情報とともに 2FA コードが盗まれているということです。

FluHorse の仕組み

Check Point によると、これは Android ユーザーに対する現在進行中の脅威であり、クレジットカード番号や社会保障番号などの個人情報をオンラインで提供しないことが常に最善です。また、この組織的な攻撃が世界の別の地域で発見されたからといって、個人データの保護に関して怠惰であるべきだという意味ではありません。