FARGO Ransomware Note (Tín dụng hình ảnh: ASEC)

FARGO Ransomware Note (Tín dụng hình ảnh: ASEC)

Một báo cáo gần đây từ nhóm phân tích bảo mật của Trung tâm Ứng cứu Khẩn cấp Bảo mật AhnLab (ASEC) tiết lộ một hoạt động tội phạm mạng mới phân phối ransomware FARGO nhắm vào các máy chủ Microsoft SQL dễ bị tấn công.

“Cùng với GlobeImposter, FARGO là một trong những ransomware nổi bật nhắm vào các máy chủ MS-SQL dễ bị tấn công”, ASEC cho biết. “Trước đây, nó còn được gọi là Mallox vì nó sử dụng phần mở rộng tệp.mallox.”

Máy chủ MS-SQL đề cập đến hệ thống quản lý cơ sở dữ liệu quan hệ của Microsoft để lưu trữ và truy xuất dữ liệu cho các ứng dụng phần mềm khác và các dịch vụ internet. Với điều này, các vấn đề liên quan đến nó có thể đồng nghĩa với các vấn đề lớn đối với các doanh nghiệp.

Theo ASEC, sự lây nhiễm xảy ra khi quy trình MS-SQL tải xuống tệp.NET thông qua cmd.exe và powershell.exe. Sau đó, tệp này tải xuống và tải thêm phần mềm độc hại, dẫn đến việc tạo và thực thi tệp BAT kết thúc các quy trình và dịch vụ cụ thể.

“Hành vi của ransomware bắt đầu bằng cách được đưa vào AppLaunch.exe, một chương trình Windows bình thường , ”ASEC giải thích. “Nó cố gắng xóa khóa đăng ký trên một đường dẫn nhất định và thực hiện lệnh hủy kích hoạt khôi phục và đóng một số quy trình nhất định.”

Các nhà nghiên cứu cho biết ransomware mã hóa các tệp nhưng loại trừ một số trong số chúng, bao gồm cả đường dẫn và phần mở rộng , để làm cho hệ thống có thể truy cập được một phần. “Khía cạnh đặc trưng là nó không lây nhiễm vào các tệp có phần mở rộng tệp được liên kết với Globeimposter và danh sách loại trừ này không chỉ bao gồm cùng một loại phần mở rộng của.FARGO.FARGO2 và.FARGO3 mà còn bao gồm.FARGO4, được cho là một phiên bản trong tương lai của ransomware, ”ASEC nói thêm.

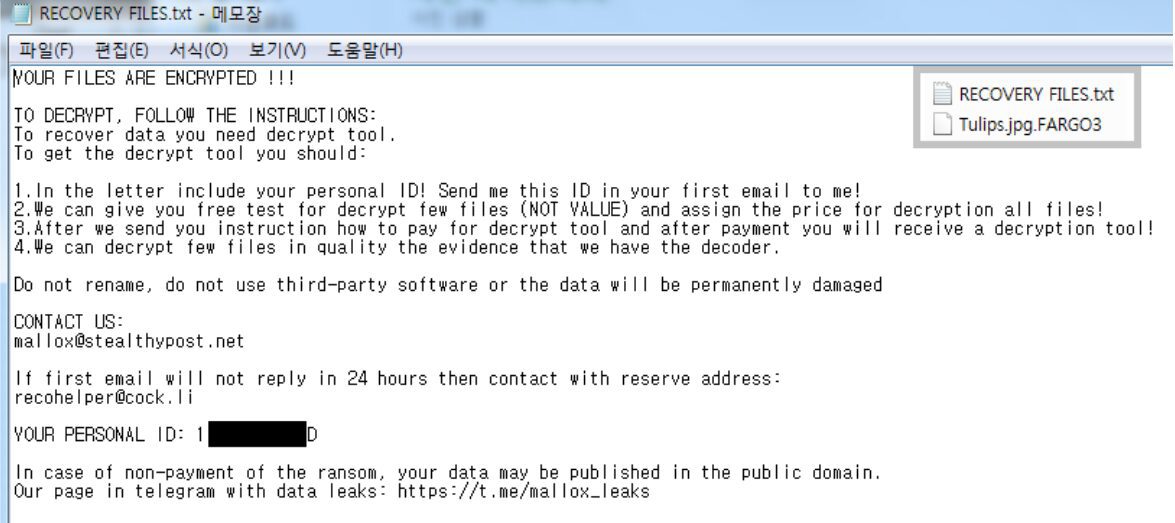

Sau đó, tội phạm mạng sẽ đổi tên các tệp được mã hóa bằng phần mở rộng.Fargo3 (ví dụ: OriginalFileName.FileExtension.Fargo3), trong khi ghi chú đòi tiền chuộc được tạo bởi phần mềm độc hại sẽ xuất hiện bằng tên tệp “RECOVERY FILES.txt.” Trong thông báo, các nạn nhân sẽ thấy các mối đe dọa về việc tệp hệ thống của họ bị xóa vĩnh viễn nếu họ sử dụng phần mềm của bên thứ ba để tự giải quyết. Ngoài ra, tội phạm mạng nói rằng chúng sẽ công bố dữ liệu trong miền công cộng nếu nạn nhân từ chối trả tiền chuộc.

Ngoài các lỗ hổng chưa được vá, ASEC giải thích rằng các máy chủ cơ sở dữ liệu như máy chủ MS-SQL và MySQL thường là mục tiêu của các cuộc tấn công brute force và các cuộc tấn công từ điển do thông tin xác thực tài khoản yếu. Với điều này, nhóm phân tích nói rằng nó có thể được ngăn chặn bằng cách giải quyết các vấn đề và áp dụng thận trọng hơn trong việc bảo vệ mật khẩu. “Quản trị viên của máy chủ MS-SQL nên sử dụng mật khẩu khó đoán cho tài khoản của họ và thay đổi chúng định kỳ để bảo vệ máy chủ cơ sở dữ liệu khỏi các cuộc tấn công brute force và tấn công từ điển, đồng thời cập nhật bản vá mới nhất để ngăn chặn các cuộc tấn công lỗ hổng”, ASEC đề xuất.