Nhà nghiên cứu bảo mật @ _simo36 đã thu hút được nhiều sự chú ý với một Tweet shared vào thứ Sáu dường như chứa một bằng chứng về khái niệm (PoC) cho một chuỗi khai thác có tên là WeightBufs đạt được khả năng đọc và ghi bộ nhớ hạt nhân trên một số phiên bản của iOS & iPadOS 15 và macOS 12.

Trong Tweet, @ _simo36 trỏ đến trang GutHub không chỉ chứa tất cả thông tin về việc khai thác mà còn chứa các trang trình bày mà họ đã cung cấp tại POC2022.

Khi xuất hiện, bản thân phần mềm khai thác hỗ trợ Tất cả các phiên bản của iOS & iPadOS 15 trên các thiết bị được trang bị Neural Engine (A11 và mới hơn) chỉ khác với iOS & iPadOS 16; nhưng iOS & iPadOS 15.6 đã vá lỗi thoát hộp cát, phá vỡ chuỗi khai thác được sử dụng để đạt được hack WeightBufs. Với suy nghĩ đó, chuỗi khai thác đầy đủ hiện chỉ khả dụng trên iOS & iPadOS 15.0-15.5 và macOS 12.0-12.4.

Vấn đề trên nhấn mạnh một trong những vấn đề cốt lõi ảnh hưởng đến việc bẻ khóa ngày nay, đó là cách kỹ thuật đã trở nên quan trọng hơn việc khai thác kernel. Không có việc khai thác hạt nhân đơn lẻ nào sẽ thực hiện bẻ khóa trên phần sụn iOS hoặc iPadOS hiện đại vì Apple tiếp tục tăng cường bảo mật cho iPhone và iPad. Do đó, các nhà phát triển jailbreak cần thêm các tài nguyên như bỏ qua và thoát hộp cát chỉ để đạt được một. Logic đằng sau việc điều hướng tất cả các cơ chế này là yếu tố cấu thành một kỹ thuật.

Ít nhất bốn lỗ hổng bảo mật khác nhau đã được báo cáo cho Apple được sử dụng trong chuỗi khai thác của @ _simo36, bao gồm những điều sau:

CVE-2022-32845: bỏ qua kiểm tra chữ ký aned cho model.hwx. CVE-2022-32948: DeCxt:: FileIndexToWeight () OOB Đọc do thiếu xác thực chỉ mục mảng. CVE-2022-42805: ZinComputeProgramUpdateMutables () có thể đọc tùy ý do sự cố tràn số nguyên CVE-2022-32899: DeCxt:: RasterizeScaleBiasData () Dòng đệm dưới do sự cố tràn số nguyên.

Hiện tại, @ _simo36 cho biết họ đã thử nghiệm thành công chuỗi khai thác của mình trên các kết hợp thiết bị và chương trình cơ sở sau:

iPhone 12 Pro (iPhone 13,3) chạy iOS 15.5 iPad Pro (iPad 8,10) chạy iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) chạy iOS 15.4.1 MacBook Air (10,1 với chip M1) chạy macOS 12.4

Vì vậy, câu hỏi nhức nhối mà chúng tôi biết tất cả các bạn đang hỏi là “cái này có thể được sử dụng cho bẻ khóa?”Và câu trả lời đơn giản cho câu hỏi đó sẽ là không vì đây chỉ là một phần của một câu đố lớn hơn và sẽ cần nhiều công việc hơn nữa để tạo bản bẻ khóa và bắt đầu và chạy trên thiết bị người dùng cuối.

Vẫn còn , bằng chứng về khái niệm là một ví dụ tuyệt vời về hack thành thạo và chúng tôi chỉ có thể hy vọng rằng nó sẽ giúp hoàn thành câu đố nhanh hơn khi một số nhóm bẻ khóa làm việc trong nền để phát triển bản bẻ khóa cho iOS và iPadOS 15.

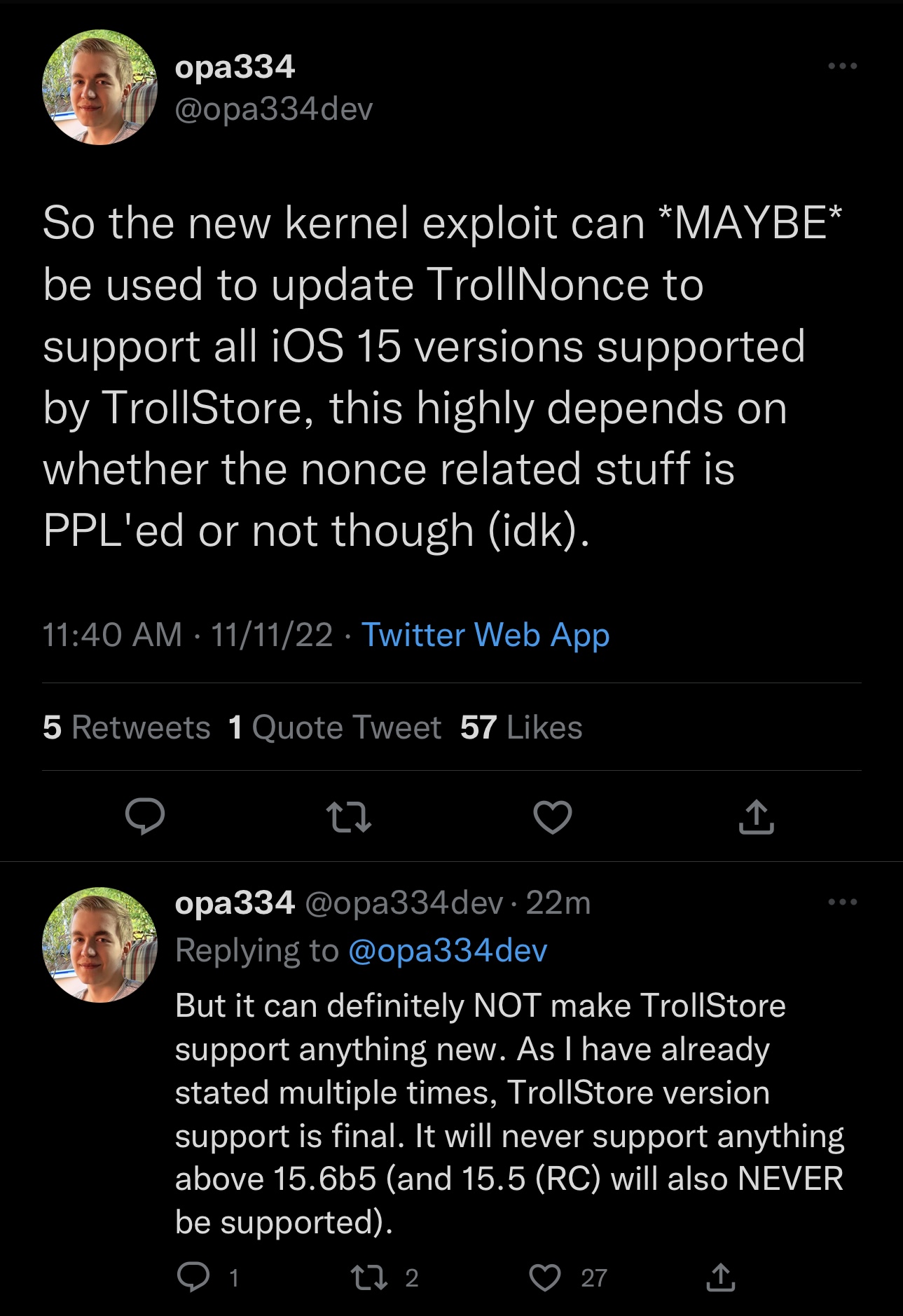

Trên thực tế, một số nhà phát triển đang tìm cách kết hợp nó vào các dự án của họ, chẳng hạn như nhà phát triển TrollStore @ opa334, người có thể sử dụng nó để nâng cao TrollNonce. Nhưng điều đáng chú ý là TrollStore sẽ không bao giờ hỗ trợ bất kỳ thứ gì mới hơn so với phần sụn mà nó đã hỗ trợ:

Bạn có hào hứng muốn xem chuỗi khai thác mới sẽ ra sao không? Hãy cho chúng tôi biết trong phần nhận xét bên dưới.