Phần mềm gián điệp khét tiếng Pegasus đã xuất hiện trở lại trong các tin tức trong tuần này khi một nhóm các nhà nghiên cứu bảo mật nêu bật một”mối đe dọa gấp ba”mới về các cách khai thác mà phần mềm độc hại này sử dụng để thực hiện các cuộc tấn công mạng có chủ đích trong suốt năm 2022.

Pegasus là một phần mềm gián điệp khét tiếng. công cụ phần mềm gián điệp “công nghiệp” do công ty công nghệ NSO Group của Israel phát triển, bề ngoài có vẻ như chỉ được chính phủ sử dụng trong các nỗ lực chống khủng bố. Mặc dù Pegasus đã xuất hiện từ năm 2014 nhưng nó đã gây chú ý từ hai năm trước khi một phân tích pháp y được thực hiện bởi Tổ chức Ân xá Quốc tế và Citizen Lab của Đại học Toronto đã tiết lộ phần mềm gián điệp chịu trách nhiệm về “sự giám sát bất hợp pháp và vi phạm nhân quyền trên diện rộng, liên tục và liên tục”, đã được sử dụng để nhắm mục tiêu và theo dõi hàng chục “người bảo vệ nhân quyền (HRD) và các nhà báo trên khắp thế giới”.

Trong một động thái hiếm hoi, Apple sau đó đã tiến hành một vụ kiện lớn chống lại Tập đoàn NSO, mô tả công ty và những người làm việc cho tập đoàn này là “những tên lính đánh thuê vô đạo đức của thế kỷ 21 đã tạo ra bộ máy giám sát mạng cực kỳ tinh vi mời gọi các hoạt động thường ngày và lạm dụng trắng trợn.” Nó cũng thành lập một quỹ cho các tổ chức như Citizen Lab và Amnesty Tech để hỗ trợ nghiên cứu và vận động giám sát không gian mạng của họ, gây quỹ với 10 triệu đô la ban đầu và hứa hẹn sẽ bổ sung thêm bất kỳ thiệt hại nào phát sinh từ vụ kiện chống lại NSO Group.

Mặc dù Apple hy vọng sẽ kiện Tập đoàn NSO ra khỏi sự tồn tại, nhưng đáng buồn thay, các tòa án tiến hành chậm chạp và trong khi chờ đợi, Pegasus tiếp tục được sử dụng cho các mục đích bất chính. Mọi thứ trở nên yên ắng hơn sau một báo cáo vào giữa năm 2021 rằng phần mềm gián điệp Pegasus đã nhắm mục tiêu vào các quan chức Bộ Ngoại giao Hoa Kỳ. Tuy nhiên, một báo cáo mới của ?Citizen Lab? tiết lộ rằng Pegasus vẫn đang hoạt động nhưng đã bay dưới tầm ngắm trong khoảng một năm qua.

Mối đe dọa ba lần không cần nhấp chuột

Cụ thể, các nhà nghiên cứu tại Citizen Lab đã phát hiện ra ba “chuỗi khai thác không cần nhấp chuột” mới được Pegasus sử dụng trong suốt năm 2022 để tăng cường các cuộc tấn công mạng chống lại nhân quyền những người bảo vệ quyền lợi, nhà báo và các “mục tiêu của xã hội dân sự” khác trên toàn thế giới.

Không được sử dụng cho mục đích đã nêu là chống khủng bố, chống buôn người và tội phạm có tổ chức khác, thay vào đó, Pegasus dường như đã trở thành một công cụ của các chế độ áp bức. Các mục tiêu mới nhất của Pegasus được Citizen Labs xác định liên quan đến hai nhà bảo vệ nhân quyền từ Centro PRODH, một tổ chức ở Mexico đại diện cho các nạn nhân của các hành vi lạm dụng quân sự như giết người phi pháp và cưỡng bức mất tích.

Các trường hợp lây nhiễm Pegasus giữa các thành viên của Centro PRODH ít nhất là từ năm 2015, khi Citizen Lab giải thích trong báo cáo của mình:

“Một trường hợp mất tích được công bố rộng rãi liên quan đến trường hợp lây nhiễm phần mềm gián điệp này xảy ra vào tháng 9 năm 2015 khi một nhóm gồm 43 học sinh tại một giáo viên trường cao đẳng đào tạo đã bị buộc phải biến mất sau khi đến Iguala để phản đối các hoạt động tuyển dụng giáo viên. Sự biến mất sau đó của họ được gọi là “vụ bắt cóc hàng loạt Iguala” hay đơn giản là “vụ án Ayotzinapa”. Vào năm 2017, chúng tôi đã báo cáo rằng ba thành viên của tổ chức nhân quyền và trợ giúp pháp lý Mexico, Centro PRODH, đã là mục tiêu của phần mềm gián điệp Pegasus, cùng với các điều tra viên liên quan đến vụ án Ayotzinapa. Vào thời điểm nhắm mục tiêu, tức là vào năm 2016, Centro PRODH đang đại diện cho gia đình của những học sinh mất tích.”

Tuy nhiên, khi trò chơi mèo vờn chuột giữa Apple và Pegasus vẫn tiếp diễn, NSO Group đã phải trở nên sáng tạo hơn trong việc tìm kiếm các cách khai thác mới, bao gồm cái gọi là lỗ hổng “không nhấp chuột”, nơi Pegasus có thể tự cài đặt và bắt đầu theo dõi iPhone mà không yêu cầu bất kỳ tương tác nào từ người dùng.

Citizen Lab đã tìm thấy ba trong số các lỗ hổng này khai thác nguy hiểm trên hai iPhone chạy iOS 15 và iOS 16, được sử dụng bởi nhân viên của Centro PRODH. Một thuộc về Jorge Santiago Aguirre Espinosa, Giám đốc Centro PRODH, người cũng đã được xác định là mục tiêu của Pegasus trong năm 2017. Chiếc còn lại thuộc về María Luisa Aguilar Rodríguez, Điều phối viên quốc tế tại Centro PRODH. Pegasus được cho là đang hoạt động trên thiết bị của ông Aguirre vào ngày 22 tháng 6 năm 2022, cùng ngày mà ủy ban sự thật của Mexico tổ chức lễ phát động cuộc điều tra về hành vi vi phạm nhân quyền của quân đội Mexico. Điện thoại của cô Rodríguez đã bị nhiễm mã độc vào ngày hôm sau và sau đó bị lây nhiễm vào hai dịp khác vào tháng 9 năm 2022.

Ba phương pháp khai thác có tên LATENTIMAGE, FINDMYPWN và PWNYOURHOME đều lợi dụng các lỗ hổng bảo mật trong iOS 15 và iOS 16, cụ thể là các lỗi trong mã bên dưới các tính năng Find My, Messages và Home của Apple. Hầu hết các cuộc tấn công được tìm thấy trên các thiết bị chạy iOS 15 vì đó là phiên bản hiện hành vào thời điểm đó, mặc dù PWNYOURHOME có thể triển khai trên iOS 16.0.3.

Rất may, Citizen Lab chưa phát hiện bất kỳ trường hợp nào như vậy trên các thiết bị chạy iOS 16.1 trở lên. Điều này cho thấy rằng Apple đã vá những lỗ hổng này và trong trường hợp của PWNYOURHOME, các nhà nghiên cứu đã chia sẻ “hiện vật pháp y” giúp Apple khắc phục mọi thứ với HomeKit trong iOS 16.3.1.

Thật không may, có lẽ việc NSO Group tìm ra những cái mới có thể khai thác chỉ là vấn đề thời gian. Đó là lý do tại sao bạn luôn nên cập nhật iPhone của mình lên phiên bản iOS mới nhất — đặc biệt là khi các ghi chú phát hành của Apple chỉ ra các bản vá cho các lỗ hổng đã được “tích cực khai thác”.

Sử dụng Chế độ khóa của iOS 16

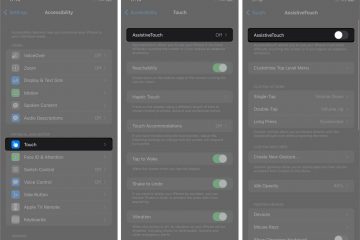

Các nhà nghiên cứu của Citizen Lab cũng lưu ý rằng PWNYOURHOME đã kích hoạt cảnh báo trên các thiết bị đã bật Chế độ khóa bảo mật cao mới của Apple. Ban đầu, việc khai thác đã kích hoạt thông báo về một người dùng không xác định đang cố truy cập Trang chủ, chứng tỏ rằng Chế độ khóa hoạt động như thiết kế.

Mặc dù các phiên bản khai thác sau này dường như đã tìm ra cách chặn thông báo, nhưng các nhà nghiên cứu không tìm thấy bằng chứng nào cho thấy nó thực sự có thể vượt qua Chế độ khóa — chỉ tắt tiếng thông báo cảnh báo người dùng về các nỗ lực truy cập trái phép.

Bất chấp bản chất quỷ quyệt của Pegasus, tin tốt cho hầu hết chúng ta là nó vẫn là một cuộc tấn công có chủ đích. Hơn nữa, các công cụ do NSO Group phát triển chỉ được bán cho các chính phủ, đó là lý do tại sao nó được gọi là “phần mềm gián điệp do nhà nước tài trợ”. Tất nhiên, không phải tất cả các cơ quan chính phủ đều có đạo đức khi giám sát. Tuy nhiên, vẫn có thể an toàn khi nói rằng bạn khó có thể chạm trán với Pegasus trừ khi bạn tham gia vào loại công việc có thể thu hút sự chú ý của một chế độ tham nhũng.

Đối với những người dùng “có nguy cơ cao”, đó là lúc Chế độ khóa của Apple xuất hiện trong. Mặc dù nó liên quan đến quá nhiều thỏa hiệp về khả năng sử dụng đối với hầu hết những người bình thường, nhưng Citizen Lab đặc biệt khuyến khích nó cho bất kỳ ai nghĩ rằng họ có thể có nguy cơ bị Pegasus hoặc phần mềm gián điệp do nhà nước bảo trợ khác nhắm mục tiêu.