Nếu bạn là gián điệp, phương pháp nghe trộm các cuộc trò chuyện thường gặp của bạn là gì? Micrô quá dễ dàng, vì vậy có thể bạn sẽ thử một thứ gì đó công nghệ cao hơn, chẳng hạn như Glowworm Attack . Được phát hiện bởi các nhà nghiên cứu tại Đại học Ben-Gurion, Glowworm Attack cho phép gián điệp ghi lại âm thanh bằng cách hướng một camera đặc biệt vào loa hoặc đèn LED báo nguồn của hub USB.

Nghe trộm quang học là một kỹ thuật kỳ lạ đang ngày càng trở nên khả thi hơn nhờ vào AI, có thể tự dạy cách diễn giải dữ liệu. Nhưng không giống như hầu hết các phương pháp nghe lén quang học, phương pháp này quan sát cách các vật thể rung động khi chúng bị tác động bởi sóng âm thanh, Glowworm Attack biến sự nhấp nháy không thể nhận thấy của đèn LED báo nguồn của thiết bị thành âm thanh thực.

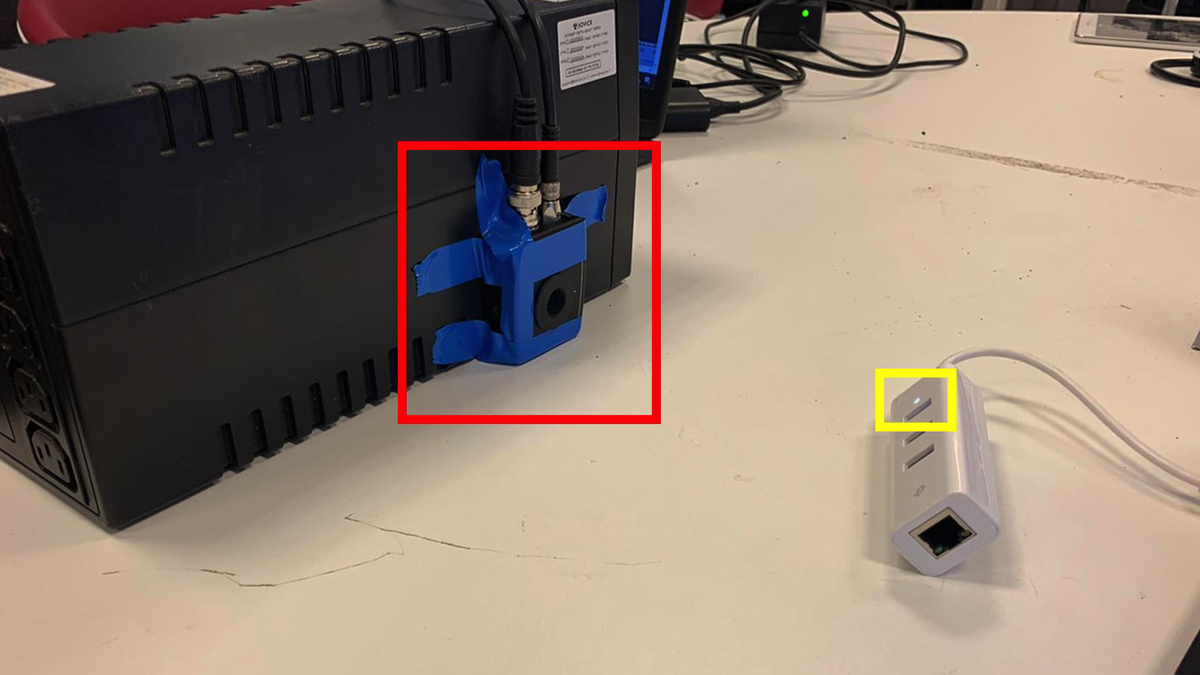

Hầu hết các đèn LED nguồn được nối trực tiếp với đường dây điện chính của thiết bị. Do đó, chúng dễ bị ảnh hưởng bởi bất kỳ thay đổi nào về điện áp. Các nhà nghiên cứu tại Đại học Ben-Gurion phát hiện ra rằng, bằng cách ghi lại đèn LED nguồn của loa để bàn với cảm biến điện quang, họ có thể đo những thay đổi không thể nhận thấy trong quá trình phát quang và chuyển những thay đổi này thành bất kỳ âm thanh nào mà loa đang phát.

Với một số trợ giúp từ kính thiên văn, Các cuộc tấn công bằng Glowworm hoạt động ở khoảng cách trên 100 feet. Bạn thậm chí có thể thực hiện Cuộc tấn công bằng tia sáng xuyên qua kính hoặc khôi phục âm thanh từ các thiết bị không phải là loa, chẳng hạn như bộ chia USB.

Người bình thường không cần phải lo lắng về các cuộc tấn công của Glowworm. Không chỉ vì phương pháp nghe lén truyền thống dễ dàng hơn, mà bởi vì phương pháp Glowworm chỉ thu hồi âm thanh từ loa và các thiết bị điện tử khác. Điều đó nói rằng, các doanh nghiệp lớn và chính phủ không nên bỏ qua các cuộc tấn công bằng Glowworm, vì chúng có thể được sử dụng để ghi lại nội dung của cuộc họp video hoặc cuộc gọi điện thoại tối mật.

Nguồn: Phòng thí nghiệm An ninh Mạng tại Đại học Ben Gurion qua Ars Technica